BBOT - Bighuge BLS OSINT Tool

BBOT é um framework OSINT recursivo e modular escrito em Python. Ele é capaz de executar todo o processo OSINT em um único comando, incluindo enumeração de subdomínios, varredura de portas, capturas de tela da Web (com seu módulo gowitness), varredura de vulnerabilidades (com nuclei) e muito mais.

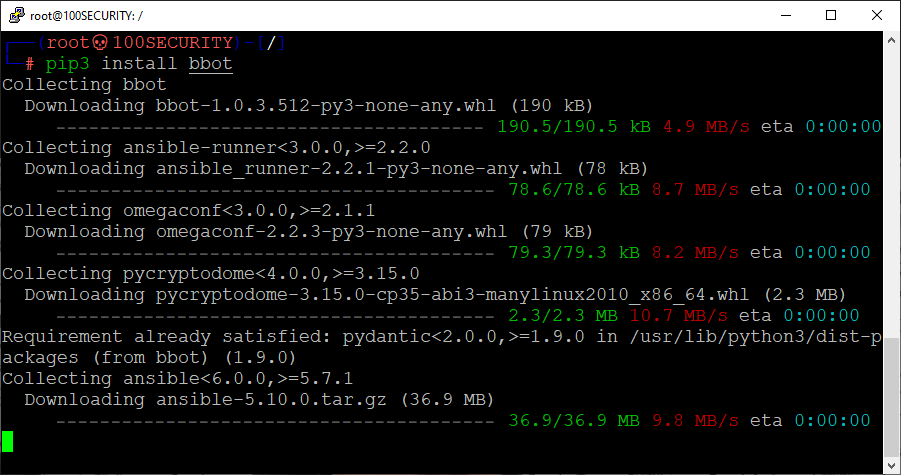

01 - Passo

Você pode realizar o clone do projeto bbot ou realizar a instalação via pip3 :

Linuxpip3 install bbot

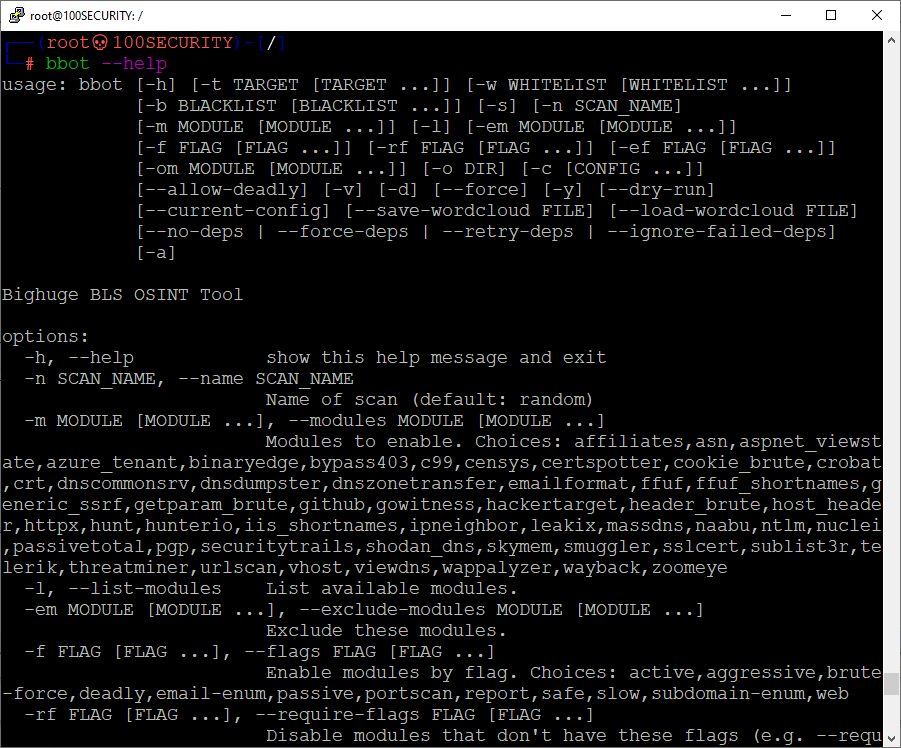

02 - Passo

Para visualizar todos os parâmetros e módulos disponíveis digite :

Linuxbbot --help

03 - Passo

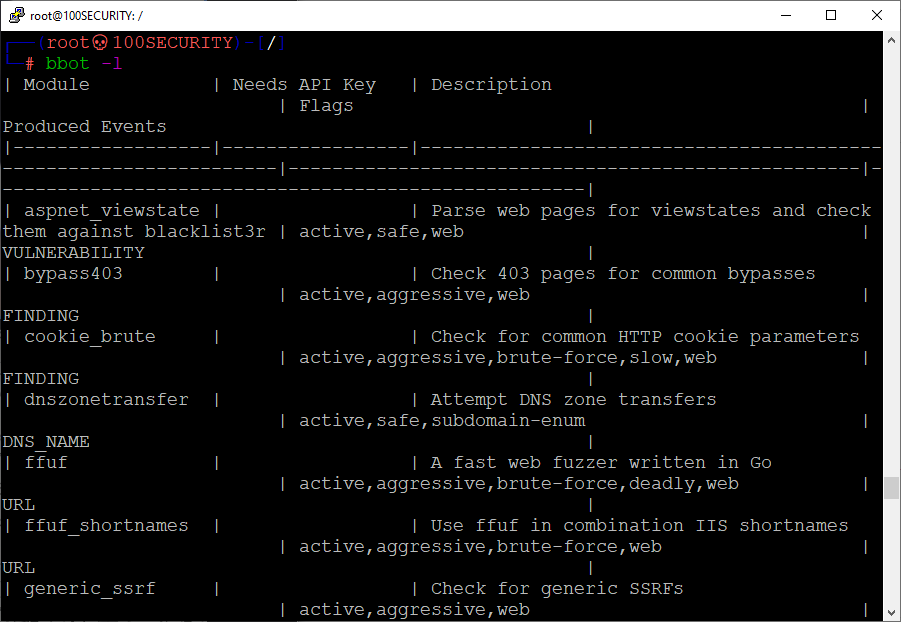

Execute o bbots para listar apenas os módulos :

Linuxbbot -l

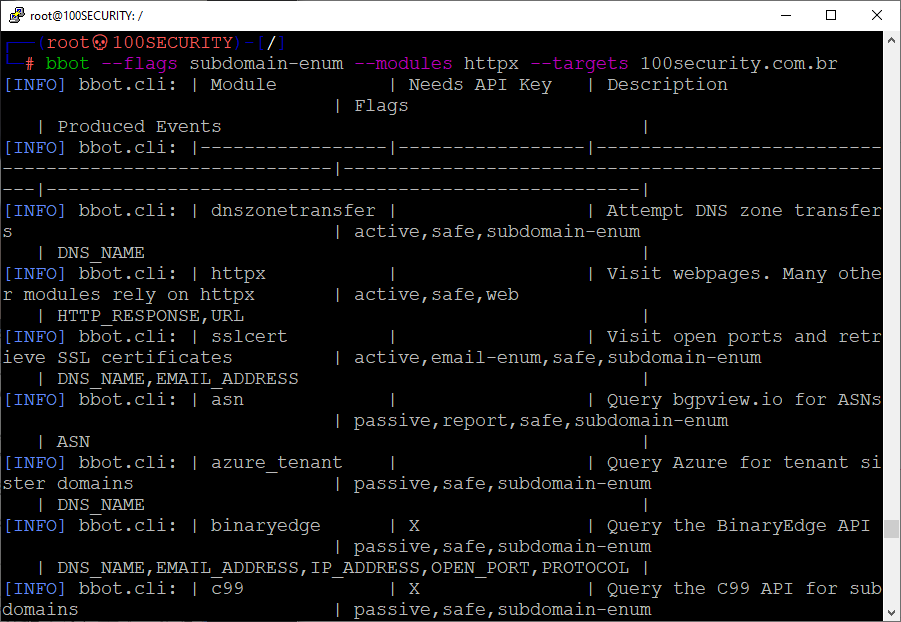

04 - Passo

Enumerando subdomínios :

Linuxbbot --flags subdomain-enum --modules httpx --targets 100security.com.br

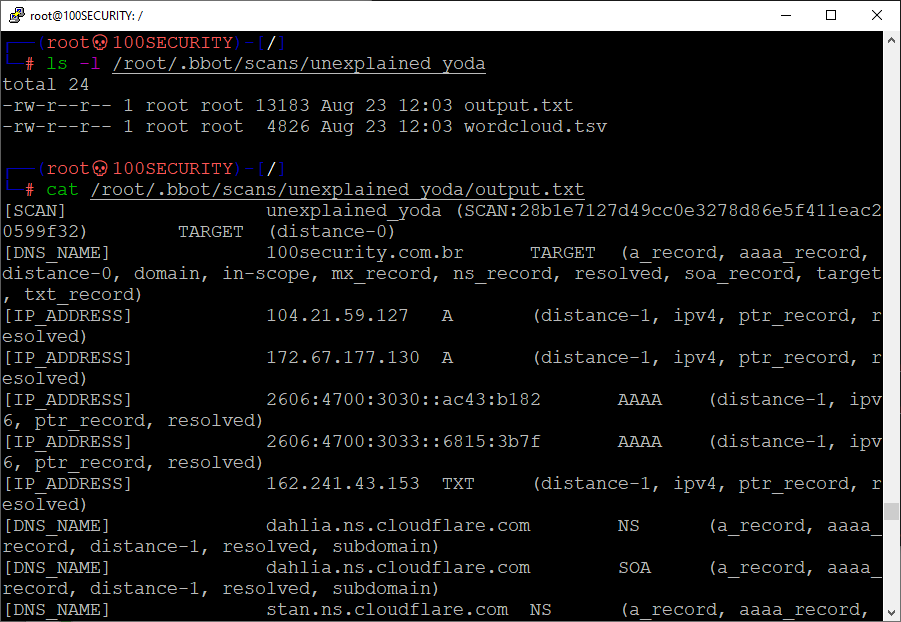

05 - Passo

Liste os arquivos que foram gerados na pasta e visualize o conteúdo do arquivo output.txt

Linuxls -l /root/.bbot/scans/unexplained_yoda/ cat /root/.bbot/scans/unexplained_yoda/output.txt

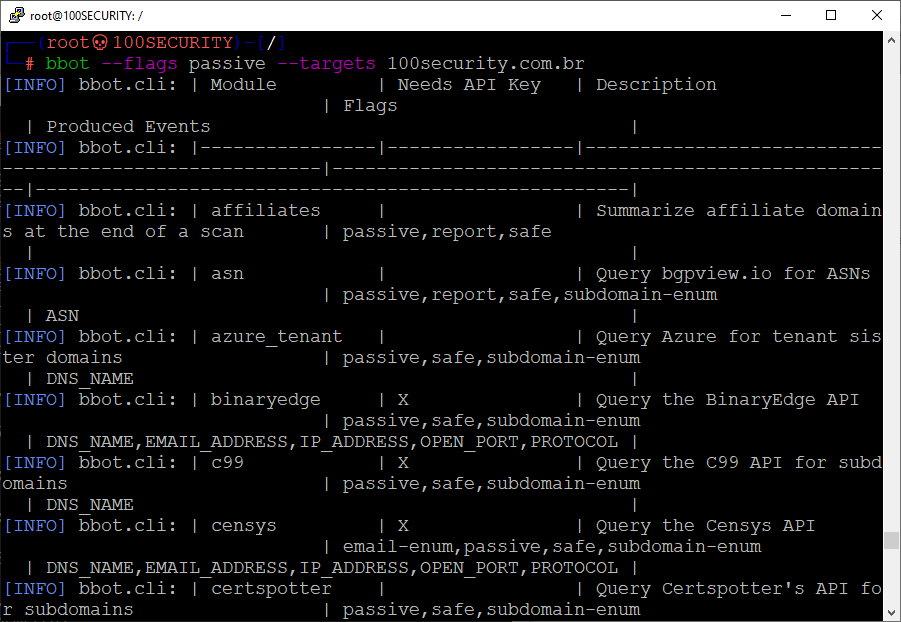

06 - Passo

Modo Passivo :

Linuxbbot --flags passive --targets 100security.com.br

07 - Passo

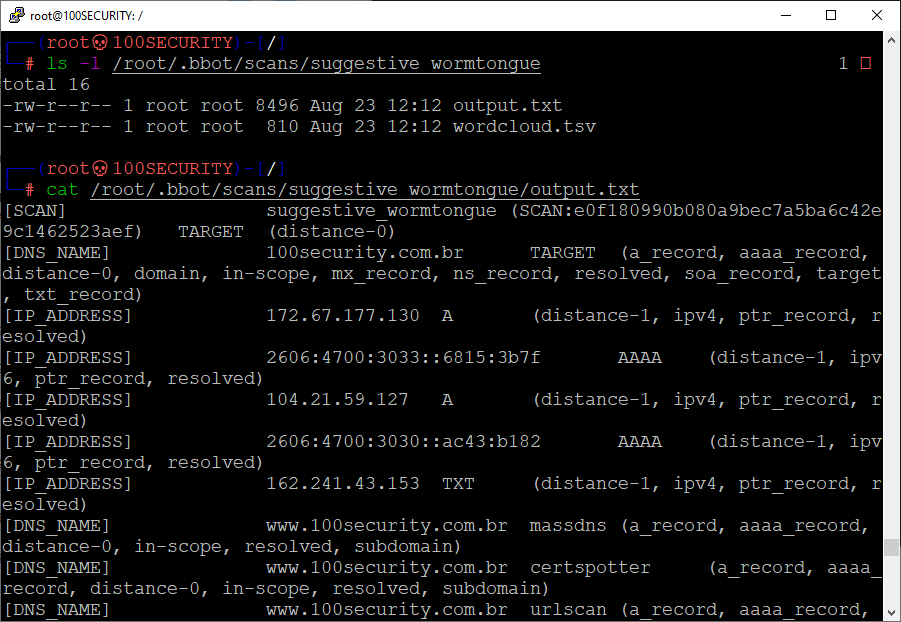

Liste os arquivos que foram gerados na pasta e visualize o conteúdo do arquivo output.txt

Linuxls -l /root/.bbot/scans/suggestive_wormtongue/ cat /root/.bbot/scans/suggestive_wormtongue/output.txt

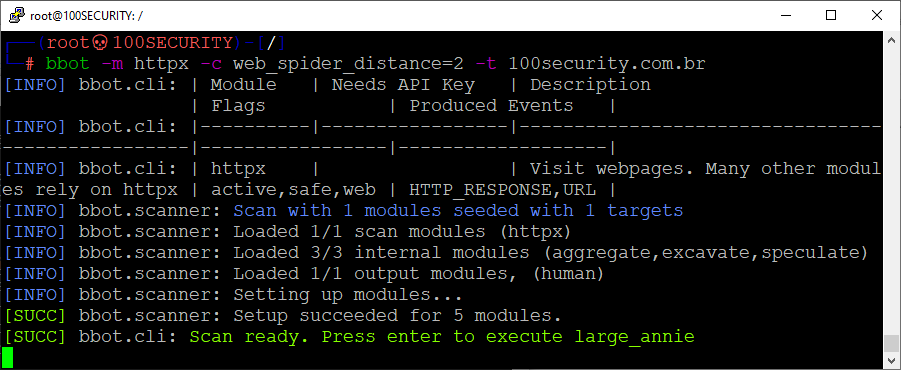

08 - Passo

Web Spider (pesquisa por emails, etc.) :

Linuxbbot -m httpx -c web_spider_distance=2 -t 100security.com.br

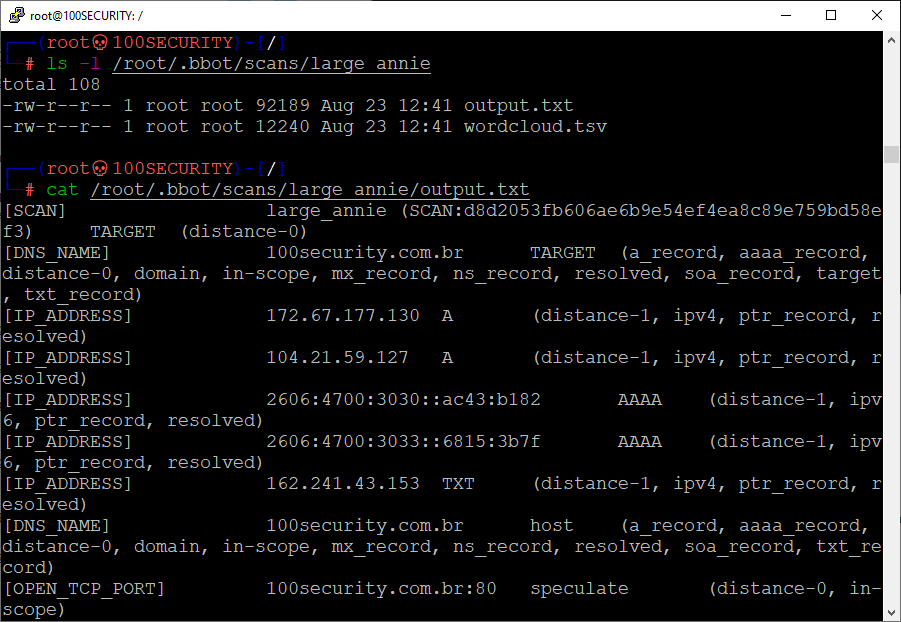

09 - Passo

Liste os arquivos que foram gerados na pasta e visualize o conteúdo do arquivo output.txt

Linuxls -l /root/.bbot/scans/large_annie/ cat /root/.bbot/scans/large_annie/output.txt

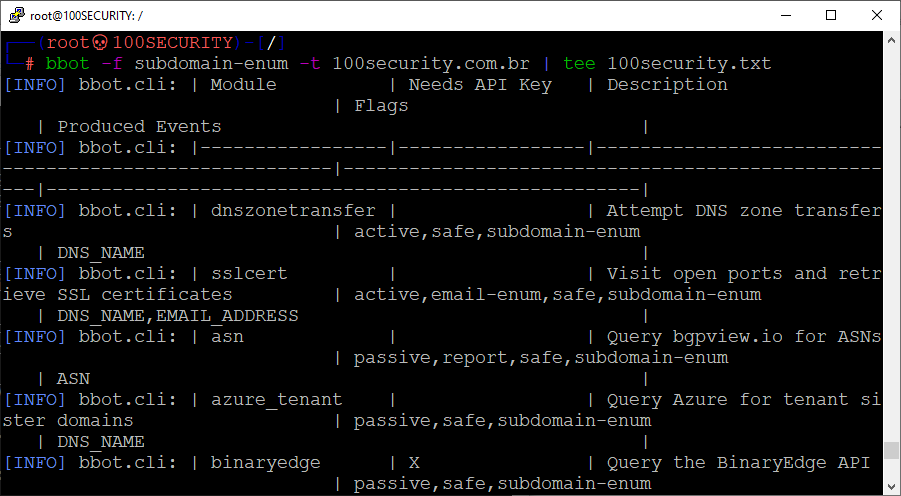

10 - Passo

Enviando o resultado para o arquivo 100security.txt :

Linuxbbot -f subdomain-enum -t 100security.com.br | tee 100security.txt cat 100security.txt

11 - Passo

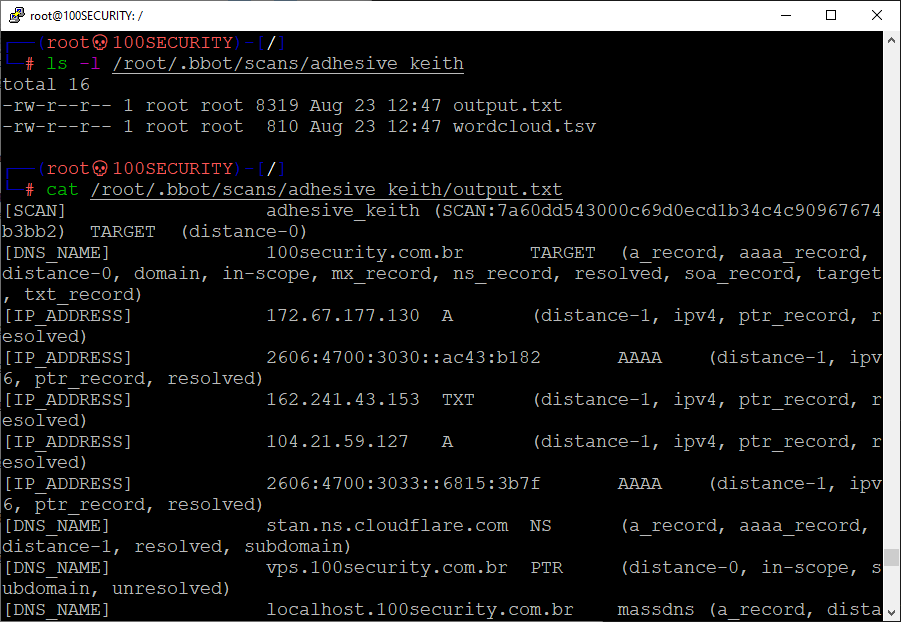

Os arquivos também são gerados na pasta e para visualizar o conteúdo do arquivo output.txt acesse :

Linuxls -l /root/.bbot/scans/adhesive_keith/ cat /root/.bbot/scans/adhesive_keith/output.txt

12 - Passo

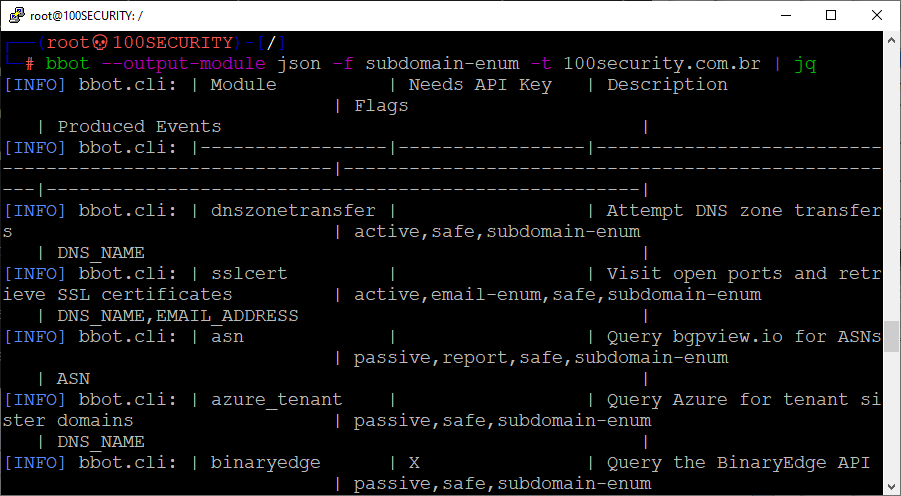

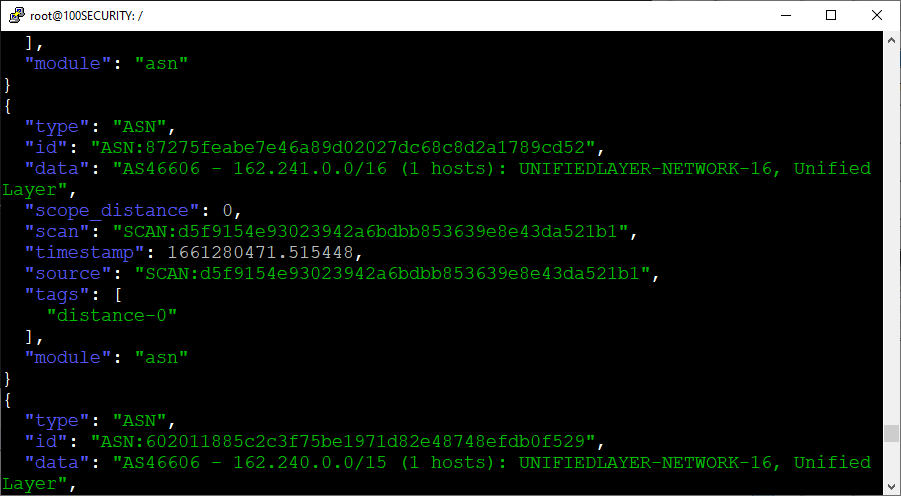

Enviar o resultado para o JSON

Linuxbbot --output-module json -f subdomain-enum -t 100security.com.br | jq

13 - Passo

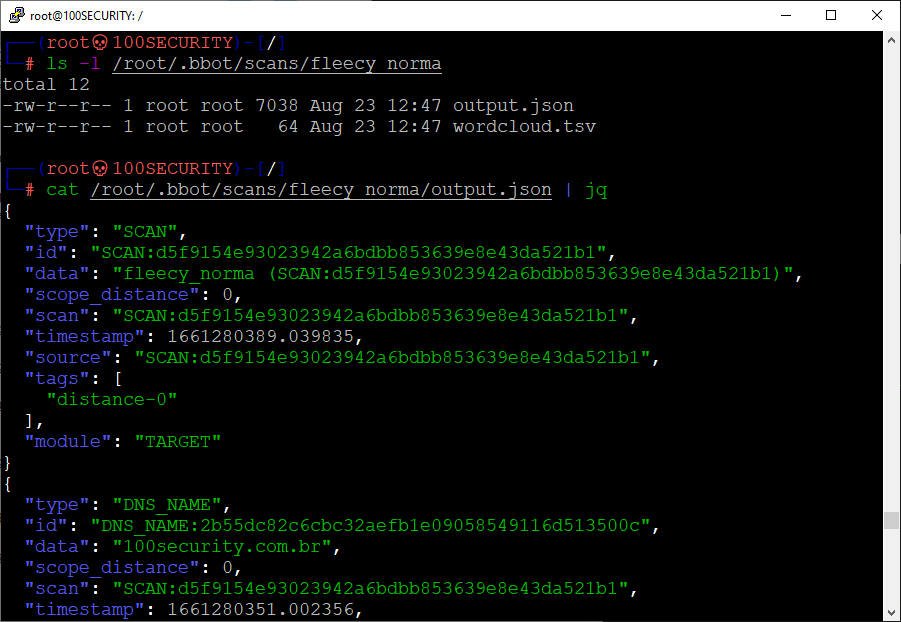

Os arquivos também são gerados na pasta e para visualizar o conteúdo do arquivo output.json acesse :

Linuxls -l /root/.bbot/scans/fleecy_norma/ cat /root/.bbot/scans/fleecy_norma/output.json

14 - Passo

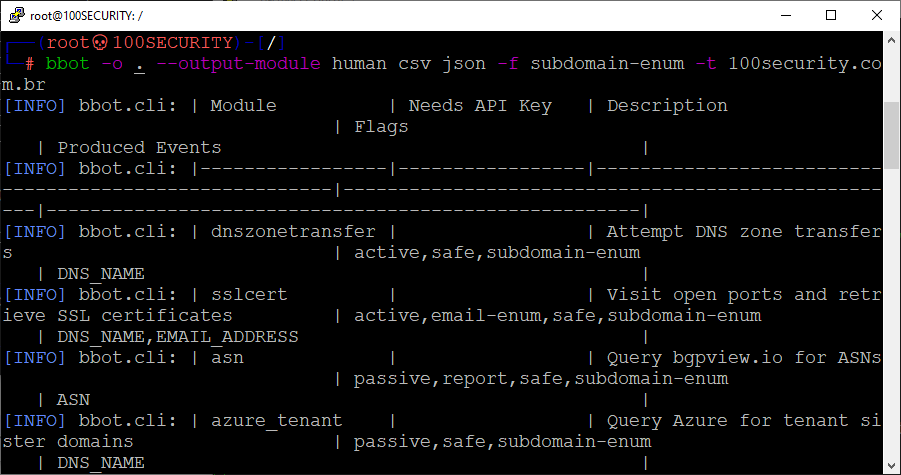

Exportando para CSV, TXT e JSON :

Linuxbbot -o . --output-module human csv json -f subdomain-enum -t 100security.com.br

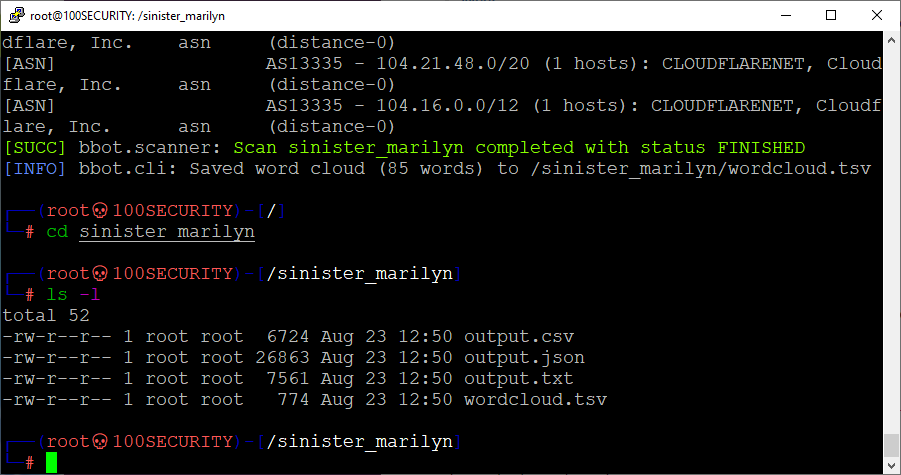

15 - Passo

Os arquivos também são gerados na pasta sinister_marilyn e para visualizar o conteúdo do arquivo output.txt acesse :

Linuxcd sinister_marilyn ls -l

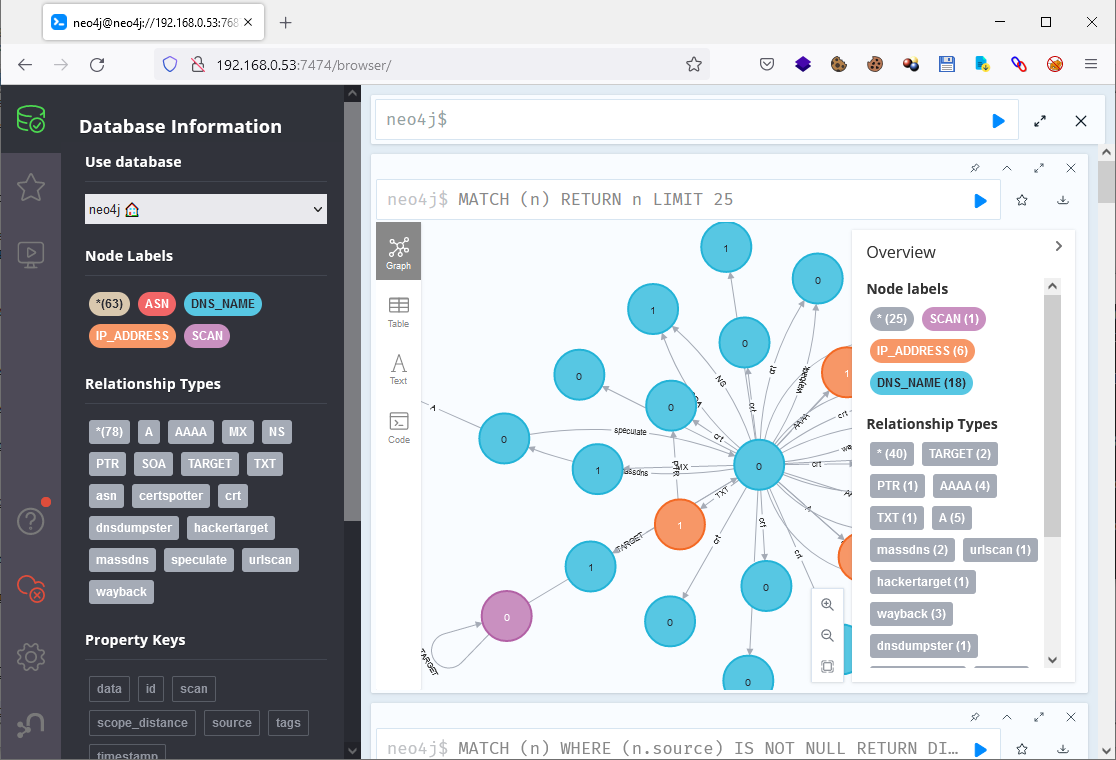

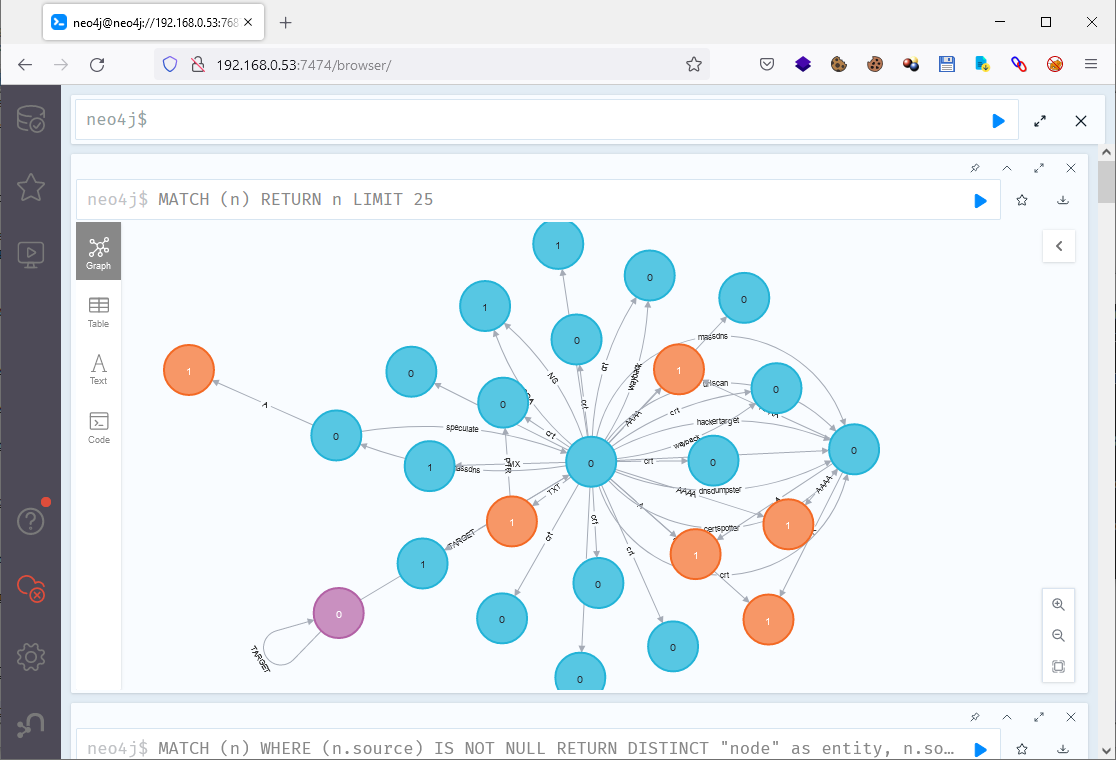

Utilizando o BBOT com Neo4j

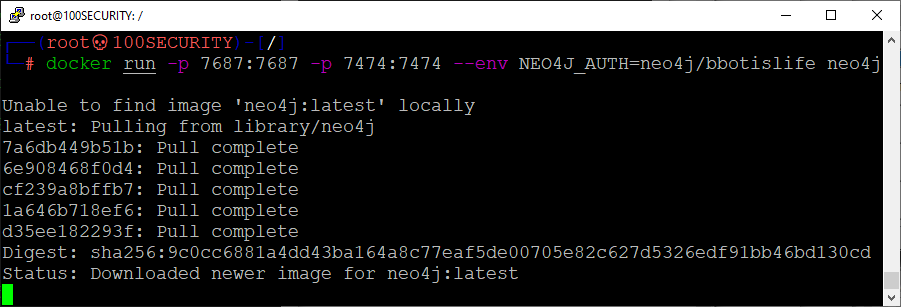

01 - Passo

Execute o Docker

- Usuário: neo4j

- Senha: bbotislife

docker run -p 7687:7687 -p 7474:7474 --env NEO4J_AUTH=neo4j/bbotislife neo4j

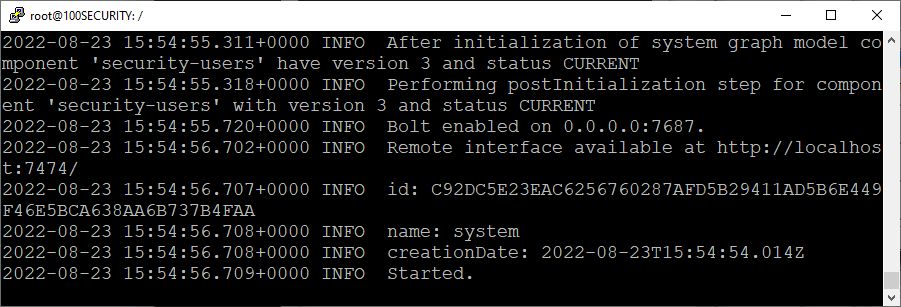

02 - Passo

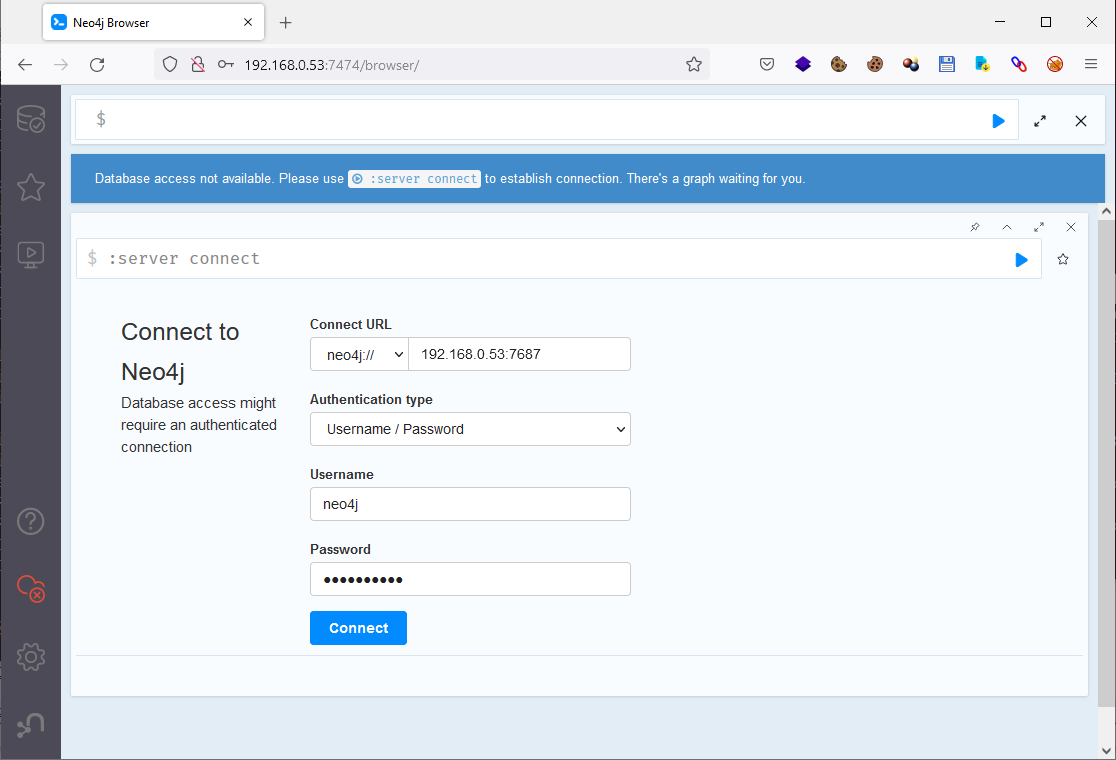

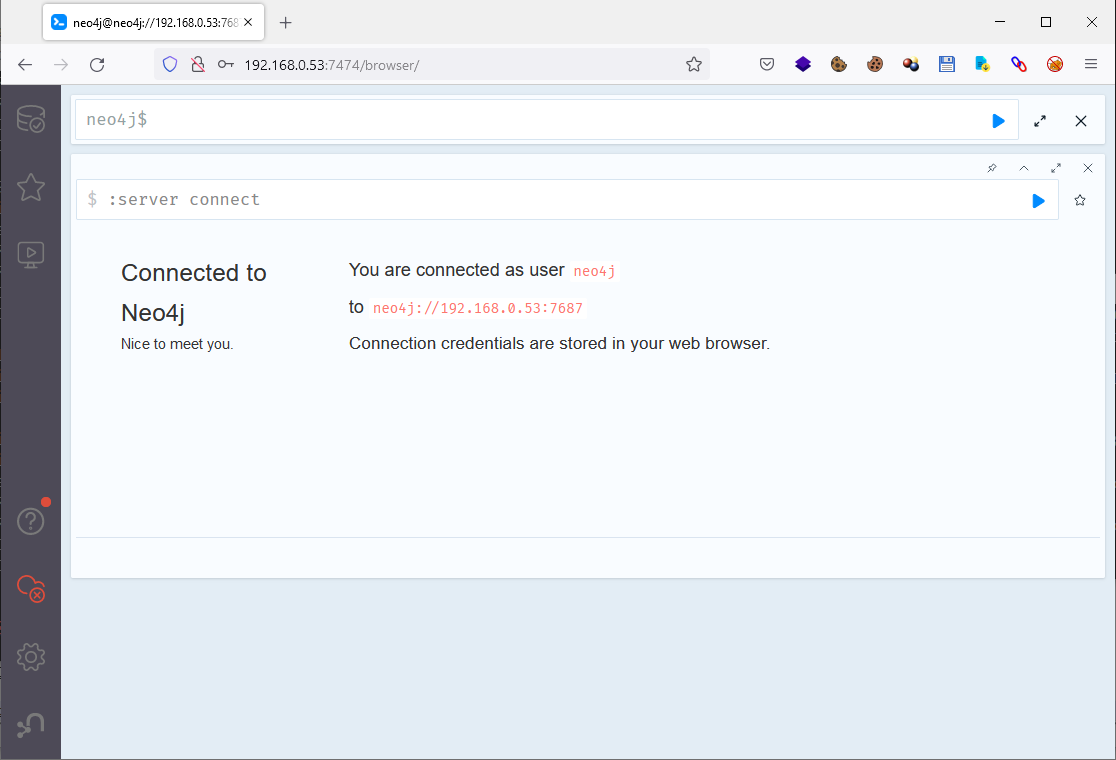

Abra no navegador http://IP_do_Servidor:7474 o Usuário e Senha e clique em Connect :

- Usuário: neo4j

- Senha: bbotislife

03 - Passo

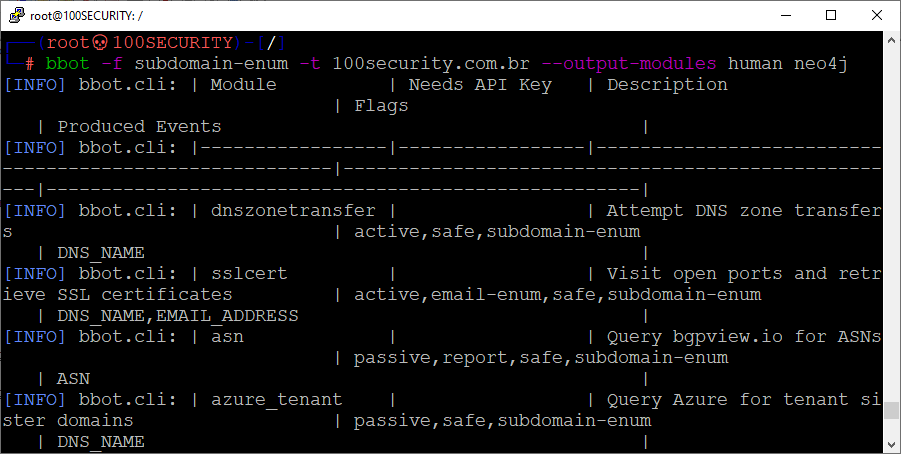

Enumerar Subdomínios e enviar para o Neo4j :

Linuxbbot -f subdomain-enum -t 100security.com.br --output-modules human neo4j

04 - Passo

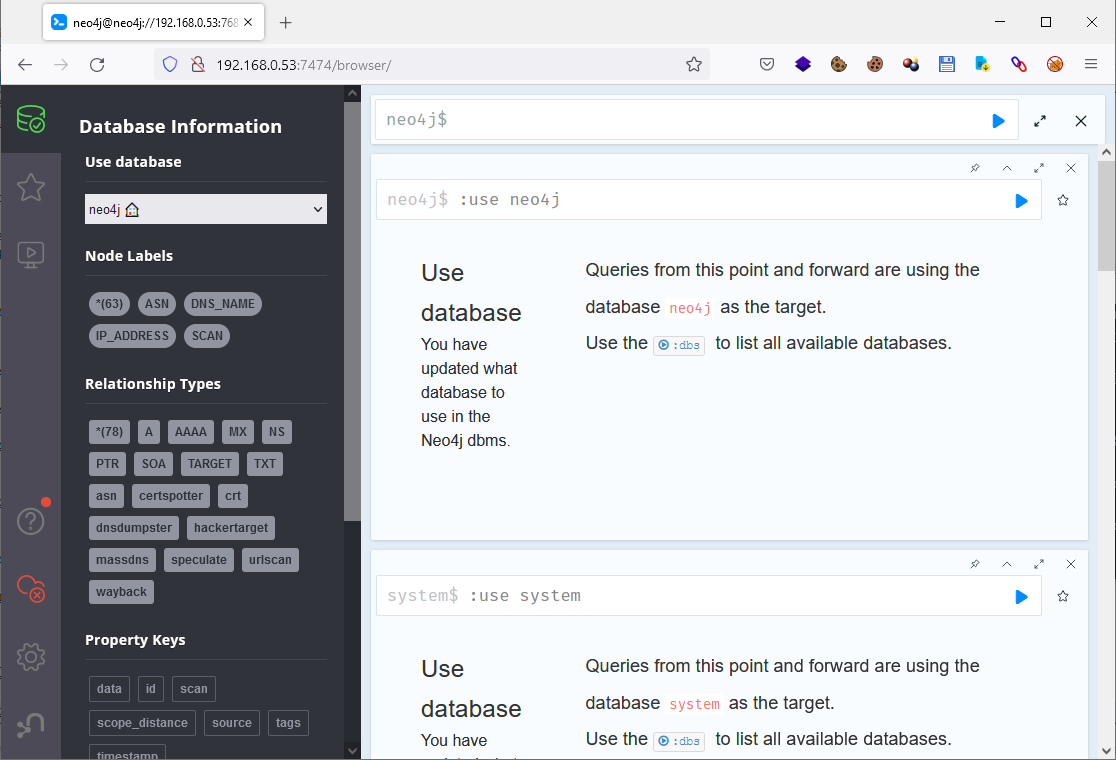

Clique no ícone do Banco de Dados e navegue sobre as Labels e Types

São Paulo/SP

São Paulo/SP