ldapdomaindump – Coleta todos os objetos do domínio

Como sabem a enumeração é fundamental para a evolução durante o PenTest, e por padrão qualquer usuário do domínio consegue extrair a lista de todos os objetos do Active Directory.

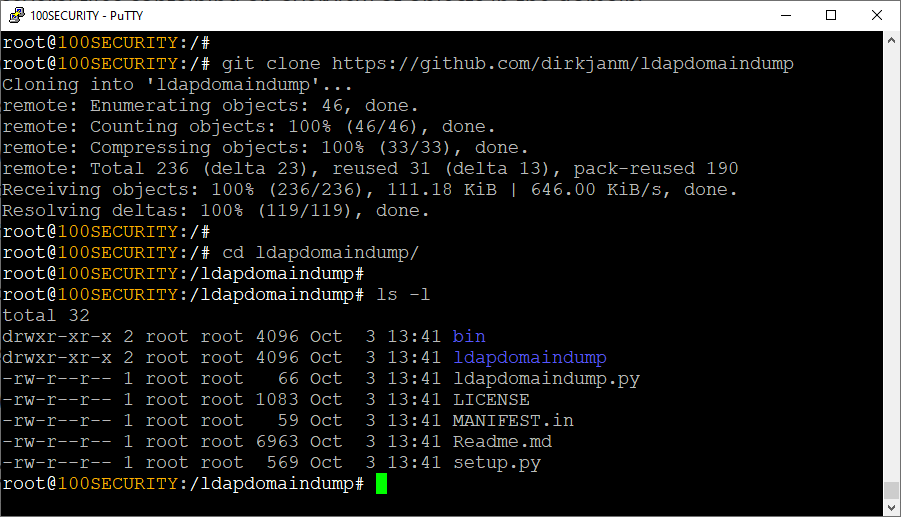

01 - Passo

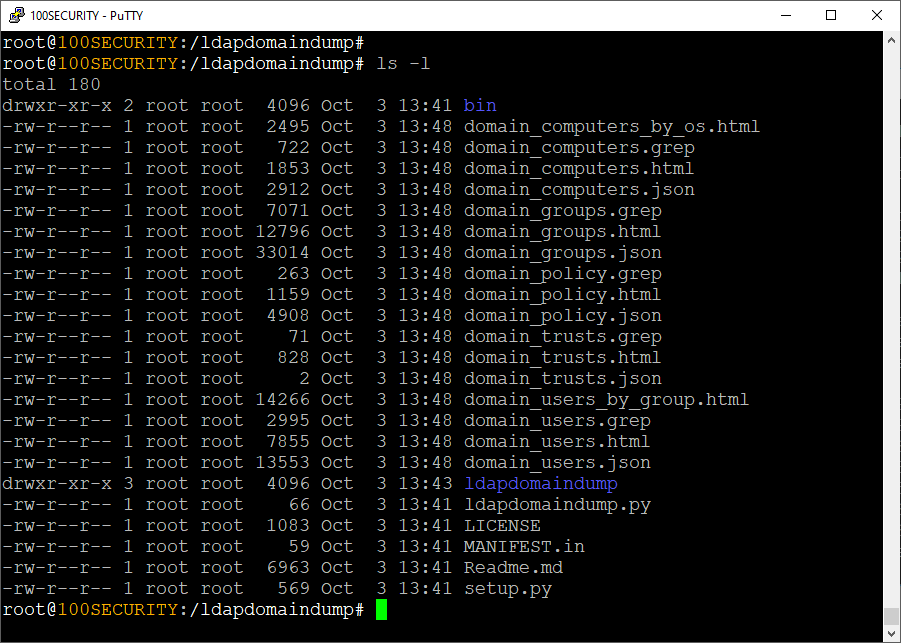

Realize o download do projeto ldapdomaindump, entre no diretório e liste os arquivos.

Linuxgit clone https://github.com/dirkjanm/ldapdomaindump cd ldapdomaindump/ ls -l

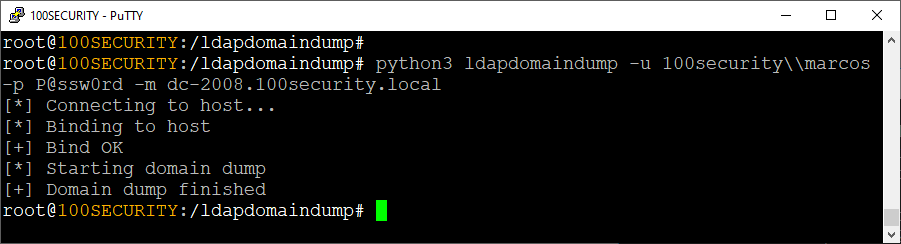

02 - Passo

Execute o comando utilizando um Usuário Comum, ou seja sem privilégios no Active Directory.

Linuxpython3 ldapdomaindump -u 100security\\marcos -p P@ssw0rd -m dc-2008.100security.local

03 - Passo

Liste a relação dos objetivos que foram extraídos.

Linuxls -l

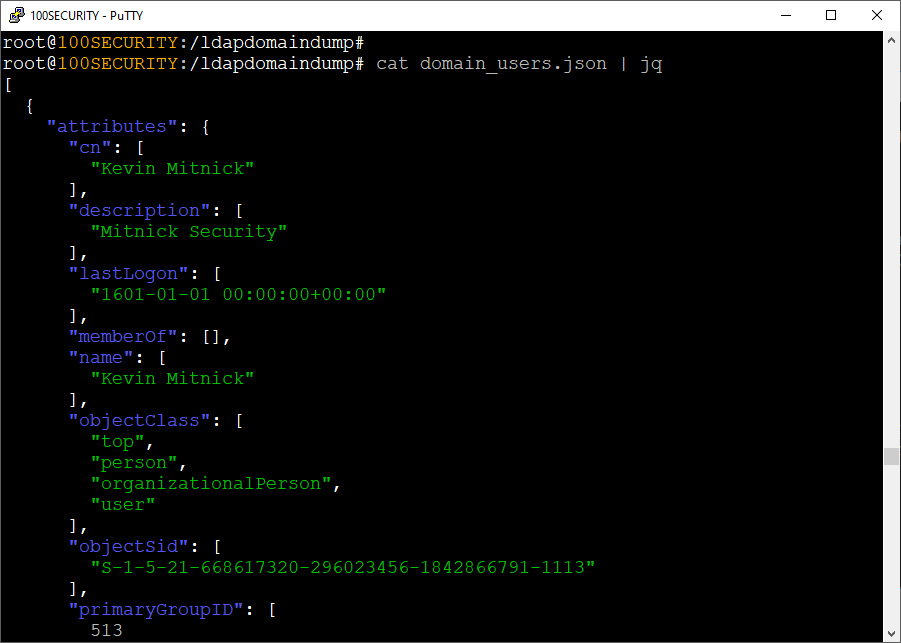

04 - Passo

Veja como exemplo o arquivo contendo a relação de usuários no formato JSON : domain_users.json.

Linuxcat domain_users.json | jq

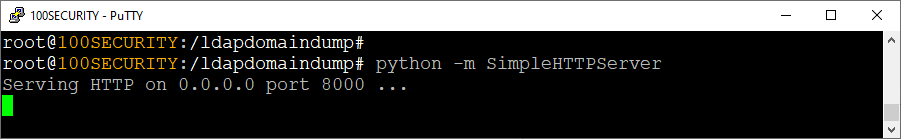

05 - Passo

Inicie um servidor Web com Python para visualizar os arquivos em HTML.

Linuxpython -m SimpleHTTPServer

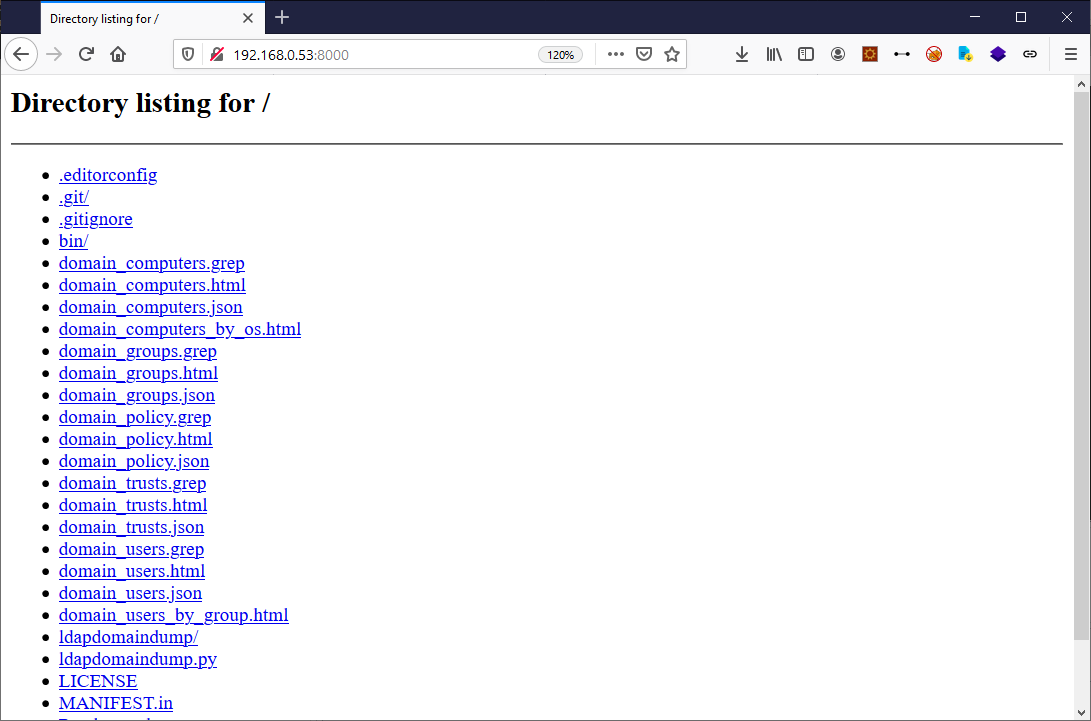

06 - Passo

Acesse o servidor através do navegador : http://IP-DO-SERVIDOR:8000.

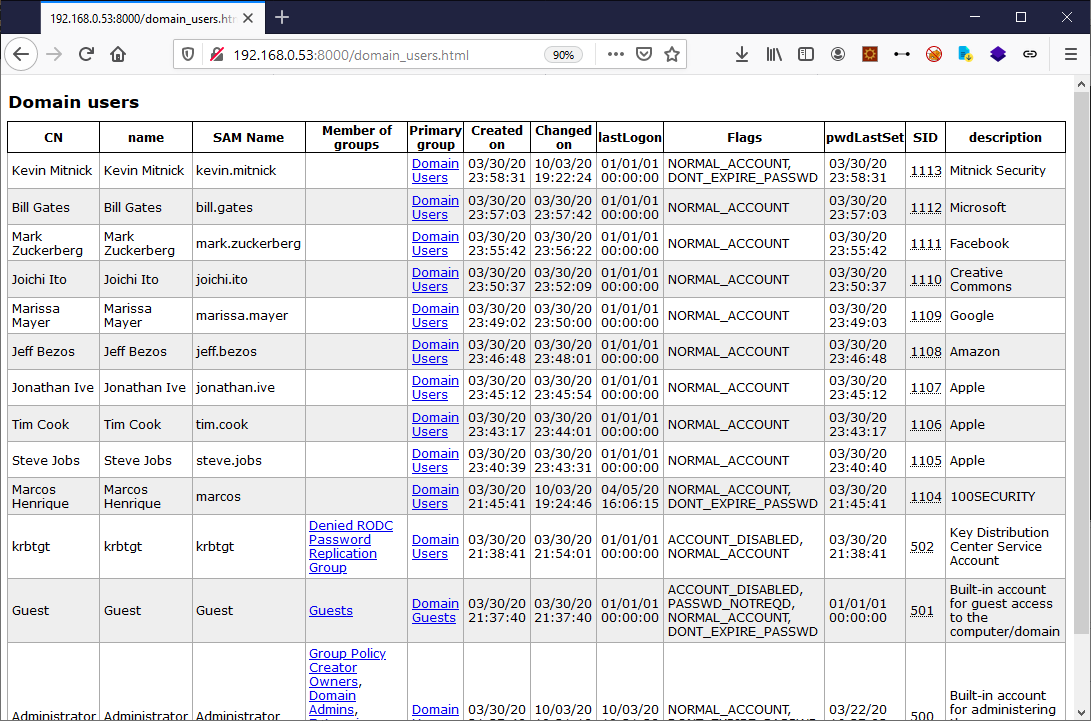

domain_users.html

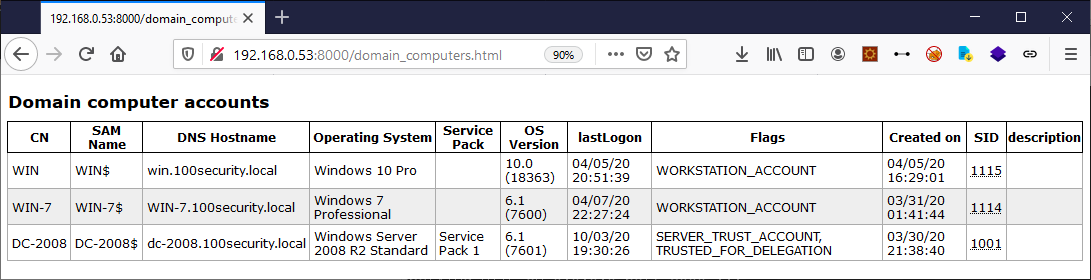

domain_computers.html

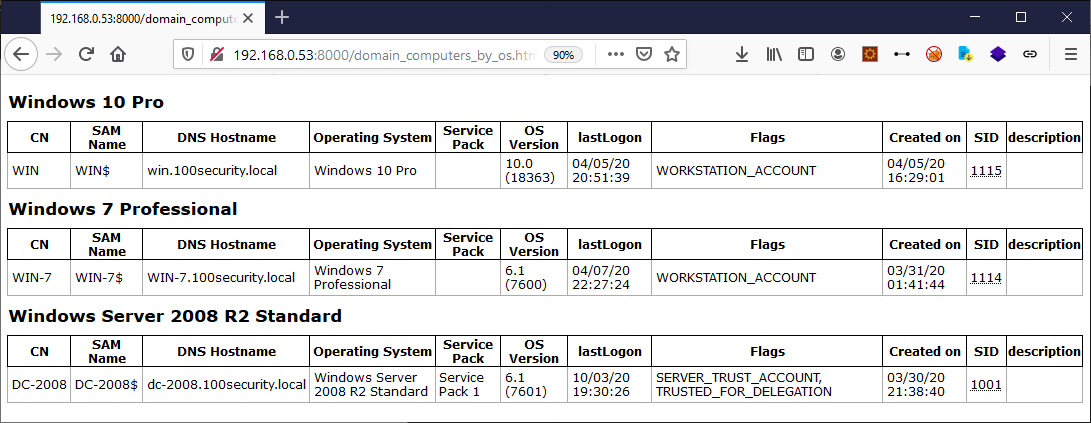

domain_computers_by_os.html

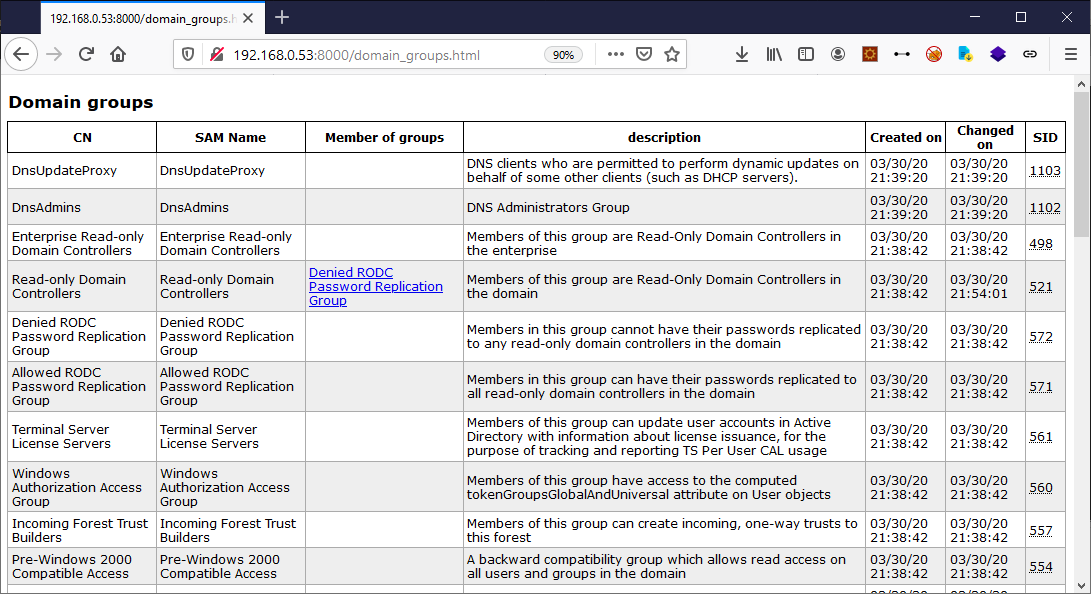

domain_groups.html

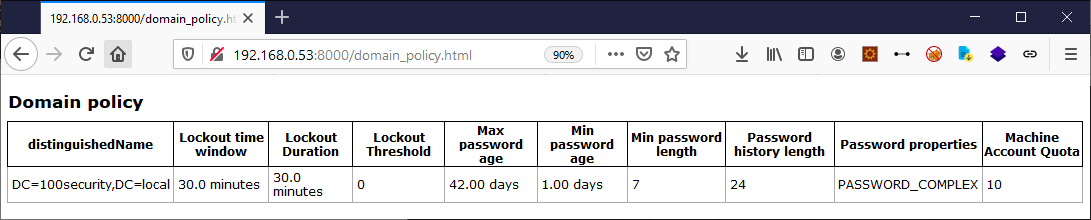

domain_policy.html

São Paulo/SP

São Paulo/SP