Zone Identifier - Como identificar a origem do arquivo?

Como você já deve saber todo arquivo que baixamos da internet são marcados pelo ADS (Alternate Data Stream) e certamente durante as avaliações de segurança que você já realizou, você já deve ter se deparado com a necessidade de fazer o bypass dos controles MOTW (Mark of the Web) 😉.

Neste passo a passo vou apenas mostrar como obter as informações através do Zone Identifier, pois pode ser útil para você em uma investigação e/ou ate mesmo para melhorar seus testes.

01 - Passo

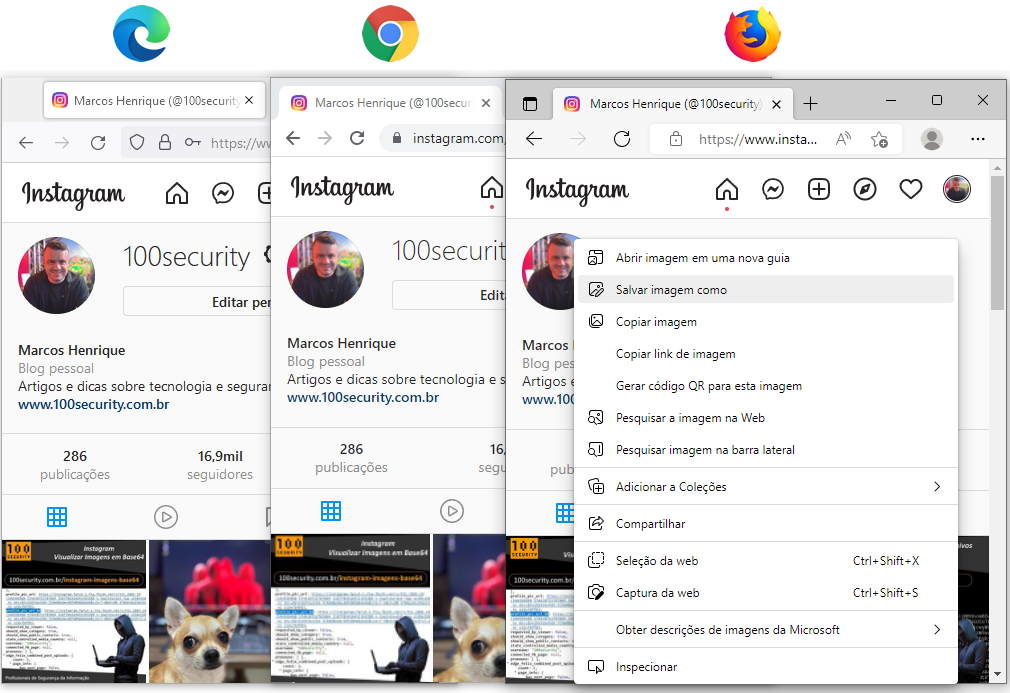

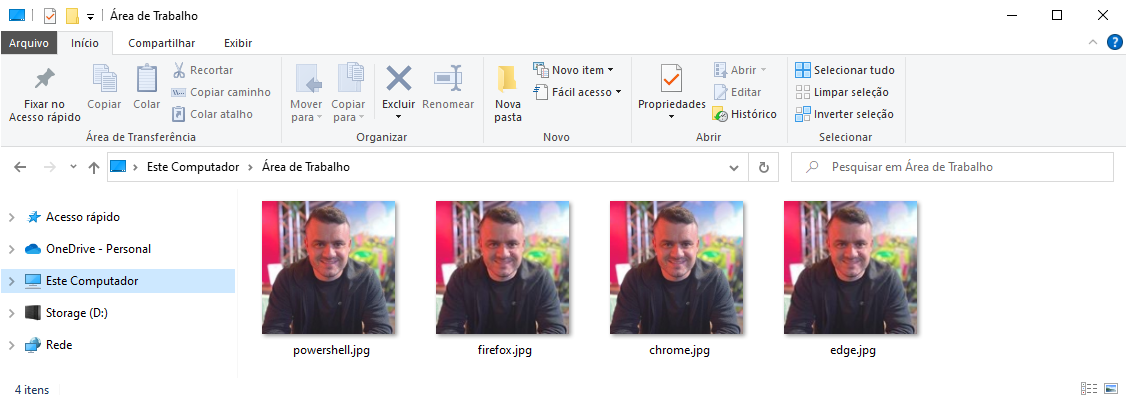

Acessei o Instagram através do Edge, Chrome e Firefox e fiz o download da foto de perfil.

02 - Passo

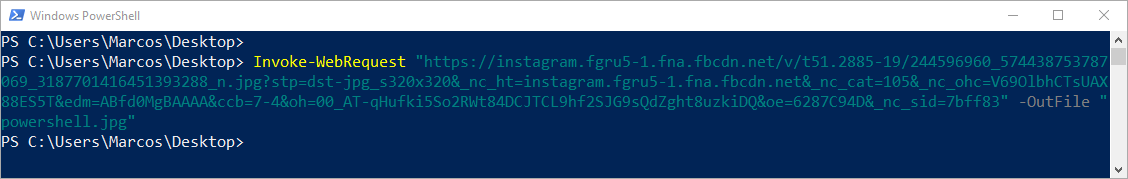

Apenas para mostrar o resultado, realizei o download via PowerShell.

PowerShell

Invoke-WebRequest "https://instagram.fgru5-1.fna.fbcdn.net/v/t51.2885-19/244596960_574438753787069_3187701416451393288_n.jpg?stp=dst-jpg_s320x320&_nc_ht=instagram.fgru5-1.fna.fbcdn.net&_nc_cat=105&_nc_ohc=V69OlbhCTsUAX88ES5T&edm=ABfd0MgBAAAA&ccb=7-4&oh=00_AT-qHufki5So2RWt84DCJTCL9hf2SJG9sQdZght8uzkiDQ&oe=6287C94D&_nc_sid=7bff83" -OutFile "powershell.jpg"

03 - Passo

Com as imagens disponíveis, vamos a verificação!

Para obter as informações de origem do arquivo basta executar os comandos abaixo, via Command Prompt ou PowerShell.

Command Promptdir chrome.jpg /R notepad chrome.jpg:Zone.Identifier:$DATA notepad chrome.jpg:Zone.Identifierou

PowerShell

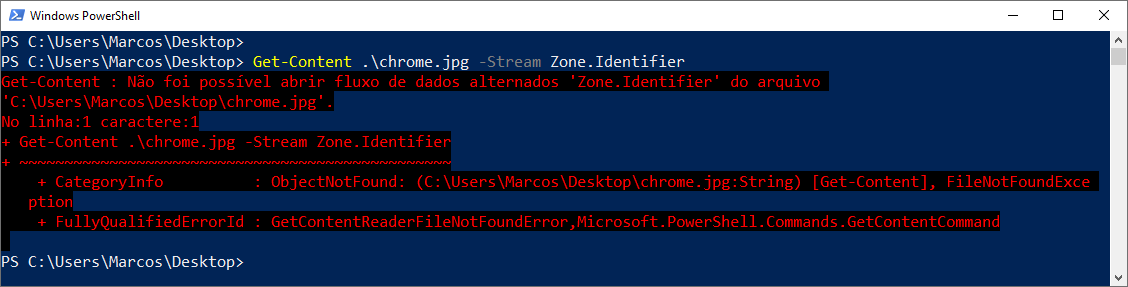

Get-Content .\chrome.jpg -Stream Zone.Identifier

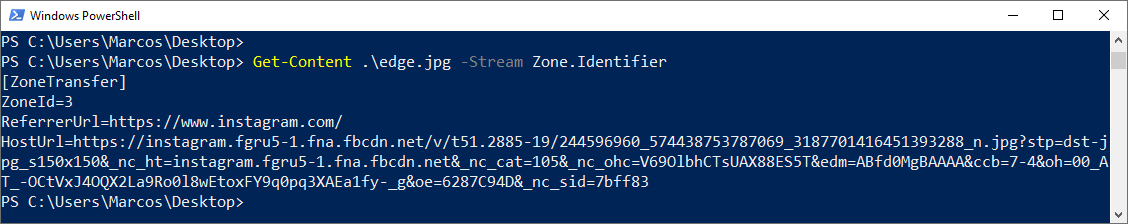

Edge

PowerShellGet-Content .\edge.jpg -Stream Zone.Identifier

ZoneID

- 0. Computador local / Local computer

- 1. Intranet local / Local intranet

- 2. Site confiáveis / Trusted sites

- 3. Internet

- 4. Sites restritos / Restricted sites

ReferrerUrl

Endereço do site no qual o arquivo foi visualizado.

HostUrl

URL de onde o arquivo está hospedado.

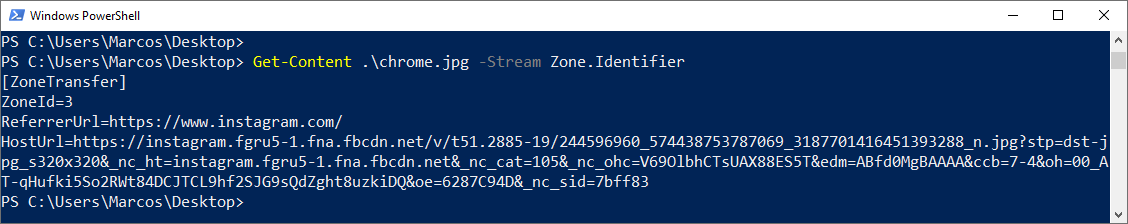

Chrome

PowerShellGet-Content .\chrome.jpg -Stream Zone.Identifier

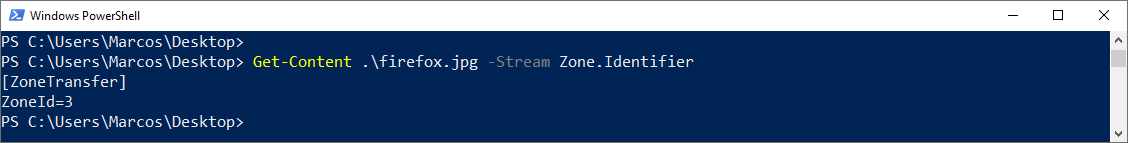

Firefox

PowerShellGet-Content .\firefox.jpg -Stream Zone.Identifier

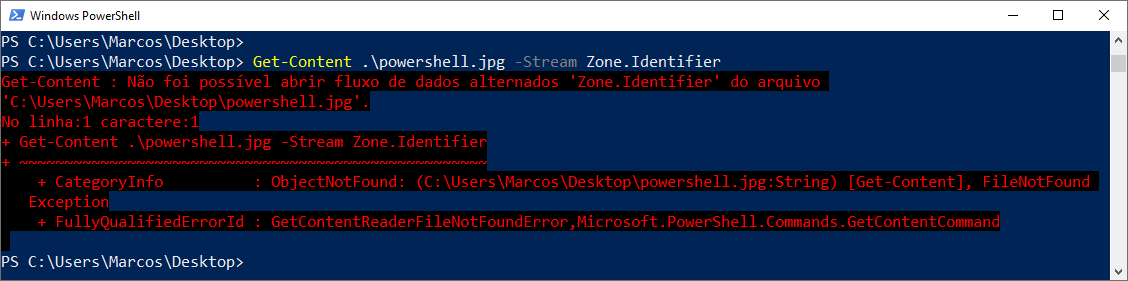

PowerShell

PowerShellGet-Content .\powershell.jpg -Stream Zone.Identifier

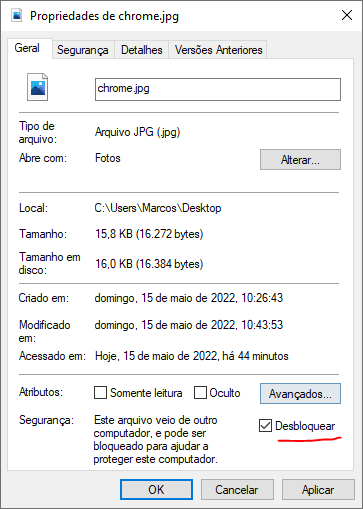

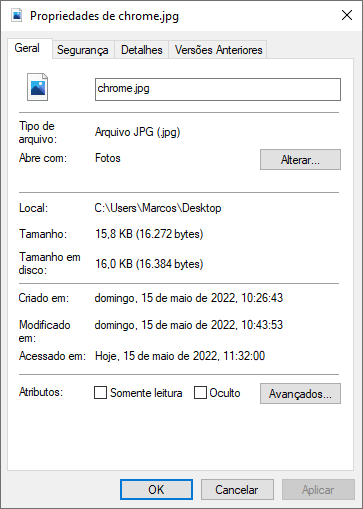

Como remover a MOTW?

Observe que o arquivo está Bloqueado.

Assim que é Desbloqueado, a MOTW é removida.

Get-Content .\chrome.jpg -Stream Zone.Identifier

Alternativas para remover a MOTW?

Basta compactar os arquivos utilizando WinRAR ou 7-Zip e depois descompactá-los e a MOTW é removida. 😉

São Paulo/SP

São Paulo/SP