SayHello – Tira fotos através de um link NGROK

Baseado no famoso SayCheese o SayHello é uma ferramenta que também pode ser utilizada de forma maliciosa a fim de tirar fotos através de um link NGROK.

O objetivo aqui é mostrar como a técnica é realizada para que você possa realizar os bloqueios de serviços de Tunneling no Proxy/Firewall e reforçar o trabalho de conscientização dentro da empresa para que os funcionários não cliquem em qualquer link que receber por E-mail, Redes Sociais, WhatsApp, etc.

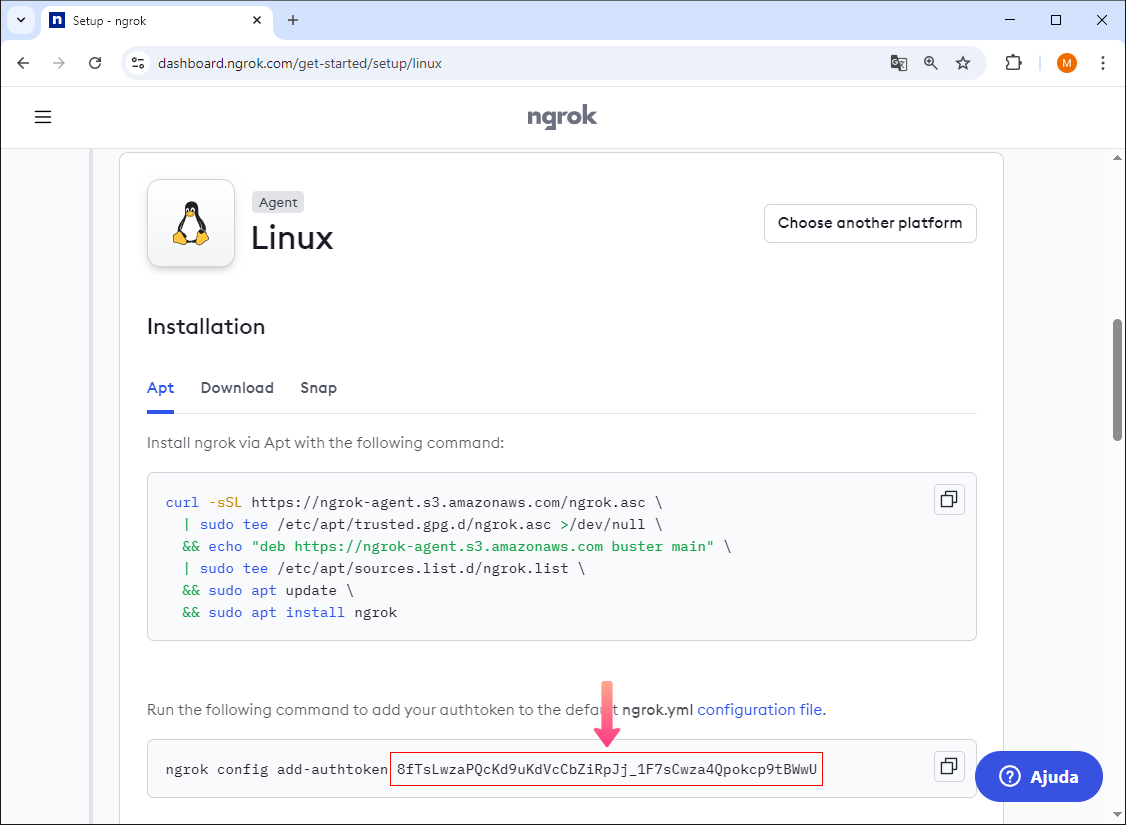

01 - Passo

Acesso o site do NGROK para obter sua API.

// Esta é apenas uma API de exemplo: 😀

Linux8fTsLwzaPQcKd9uKdVcCbZiRpJj_1F7sCwza4Qpokcp9tBWwU

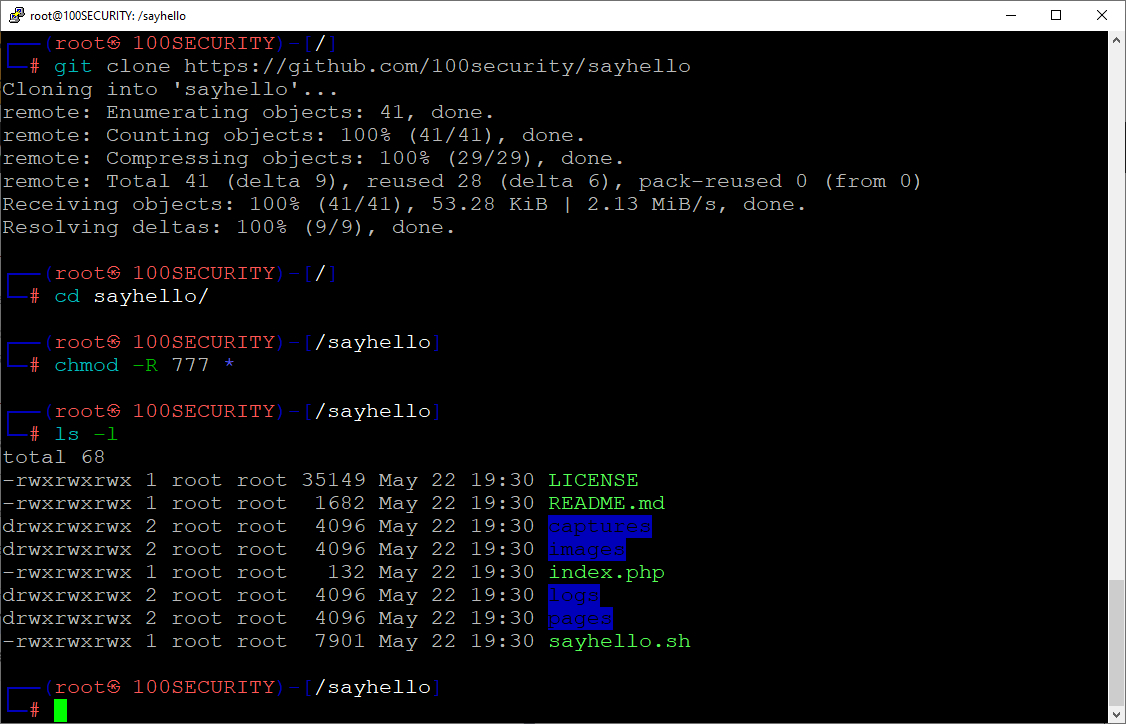

02 - Passo

Realize o download do projeto SayHello e atribua a permissão de execução nos diretórios e arquivos.

Linuxgit clone https://github.com/100security/sayhello cd sayhello/ chmod -R 777 * ls -l

03 - Passo

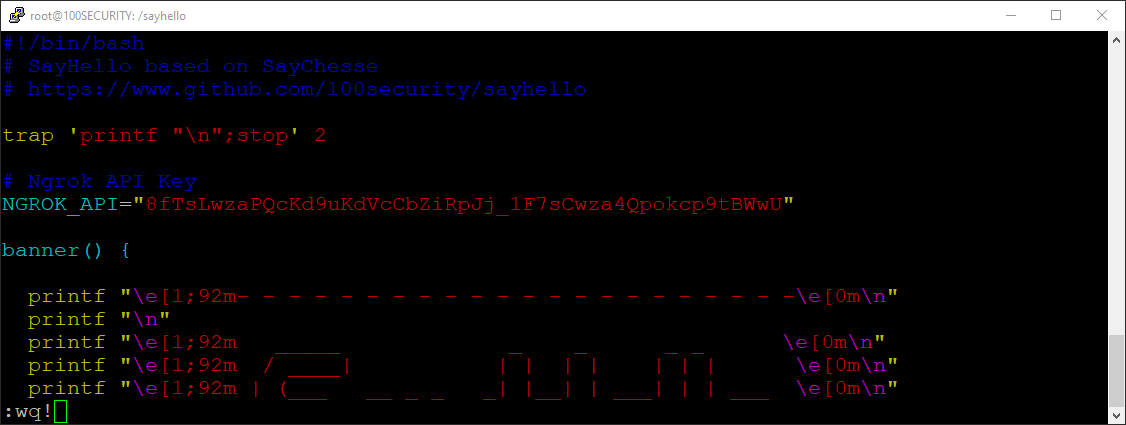

Edite o arquivo sayhello.sh e insira a API do NGROK

Linuxvim sayhello.sh NGROK_API="YOUR-NGROK-API"

04 - Passo

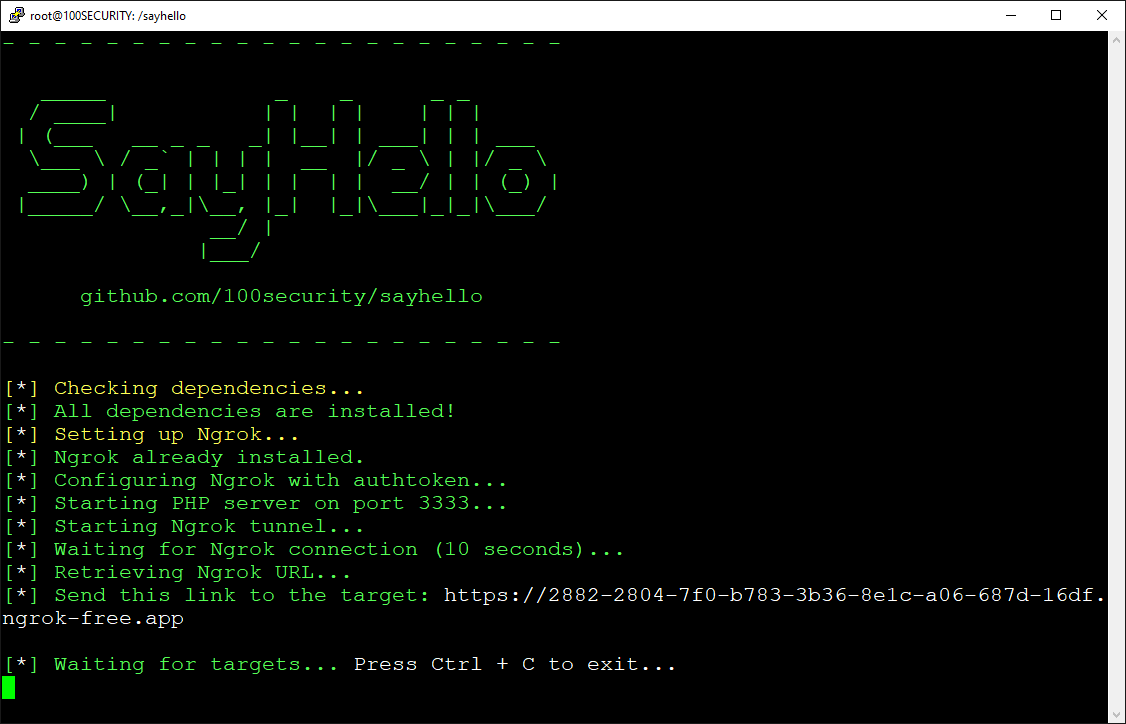

Execute o script sayhello.sh para obter a URL.

Linux./sayhello.sh URL Gerada: https://2882-2804-7f0-b783-3b36-8e1c-a06-687d-16df.ngrok-free.app

05 - Passo

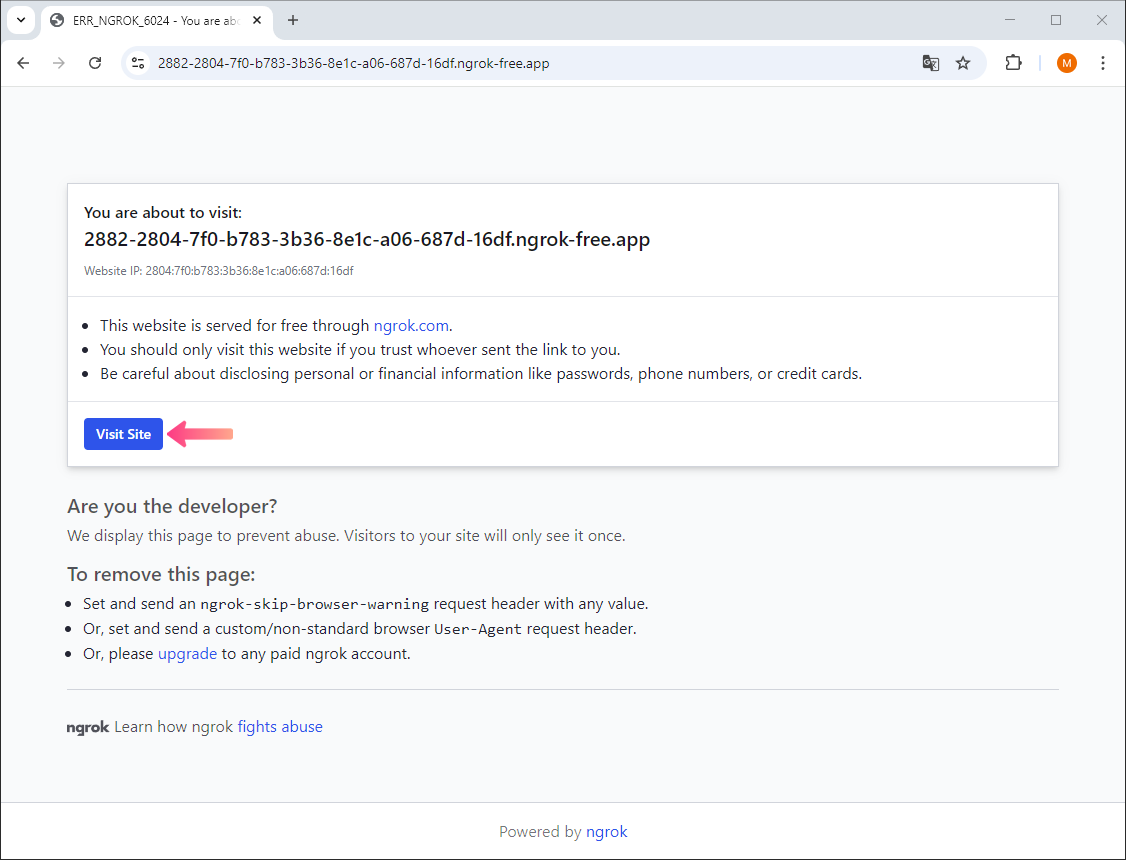

Acesse a URL Gerada e clique em Visit para continuar.

06 - Passo

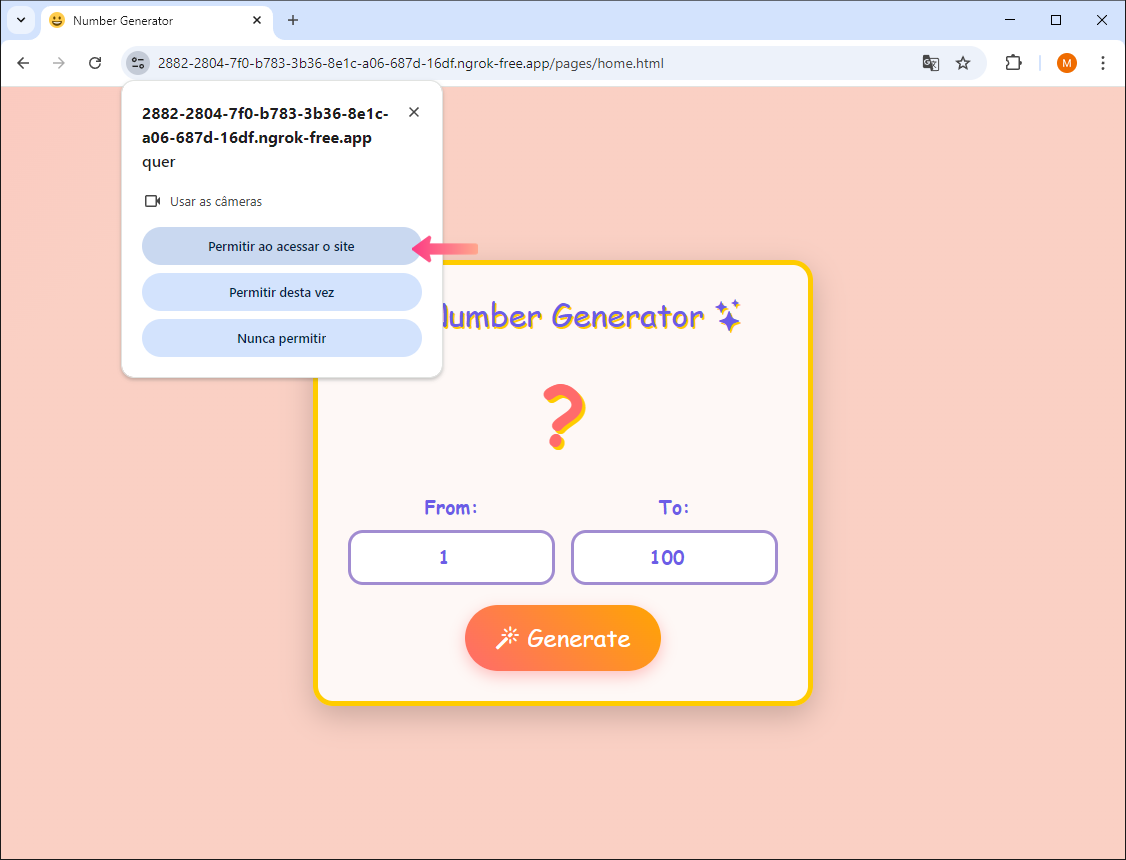

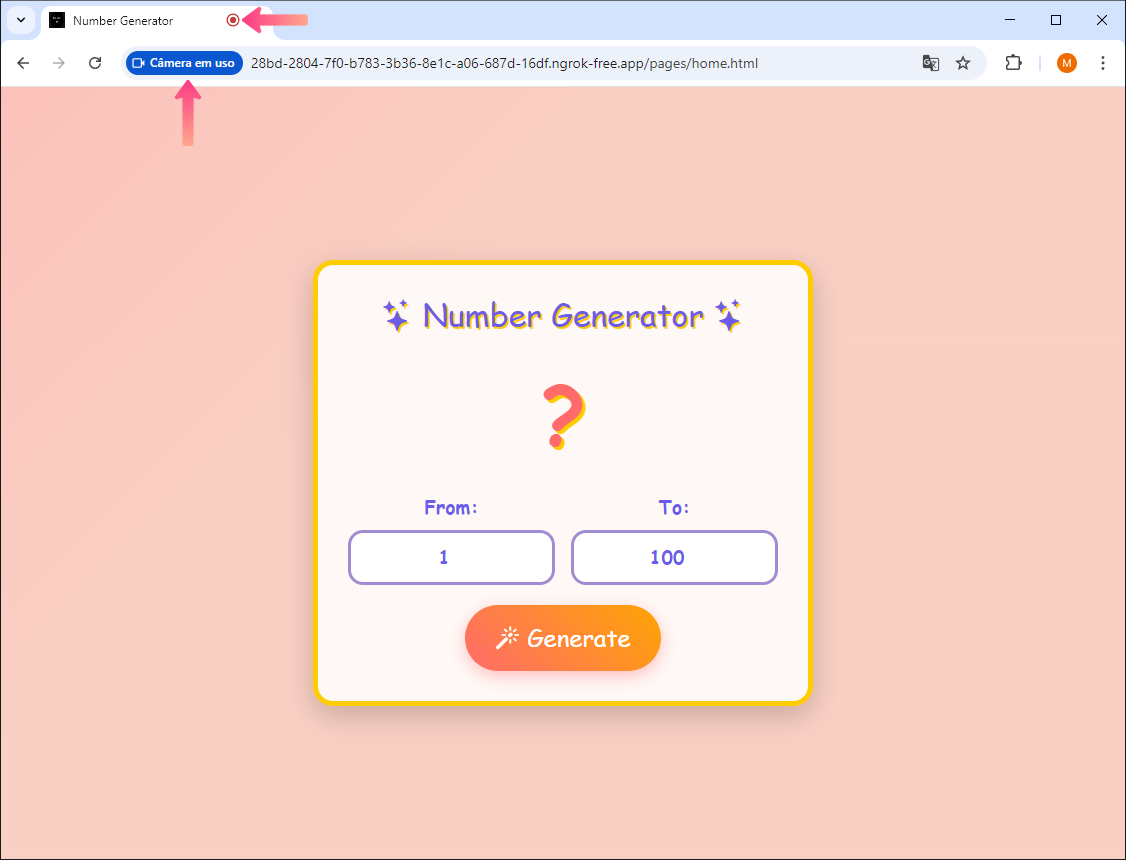

Clique em Permitir ao acessar o site e a Captura do IP e Fotos se inicia automaticamente.

A página home.html é apenas uma distração.

Captura em andamento!

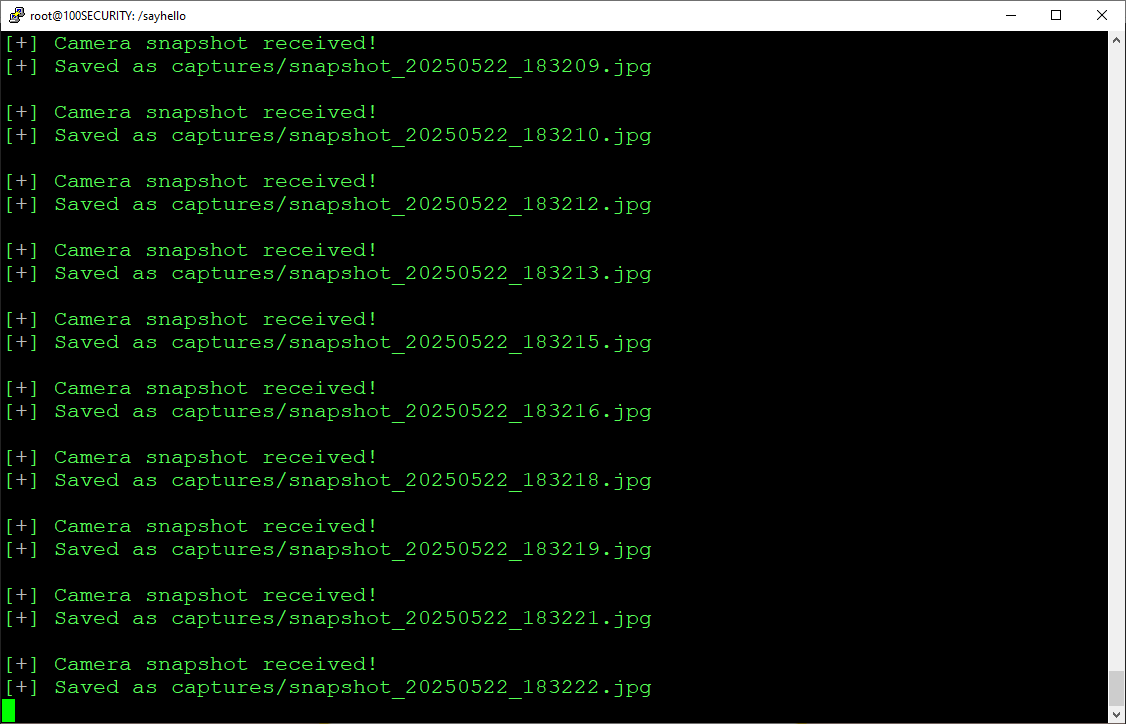

Captura em andamento, via terminal Linux

07 - Passo

Para visualizar o conteúdo capturado você pode acessar o Painel disponível no servidor local, através do endereço:

http://IP-DO-SERVIDOR:3333/pages/panel.php

08 - Passo

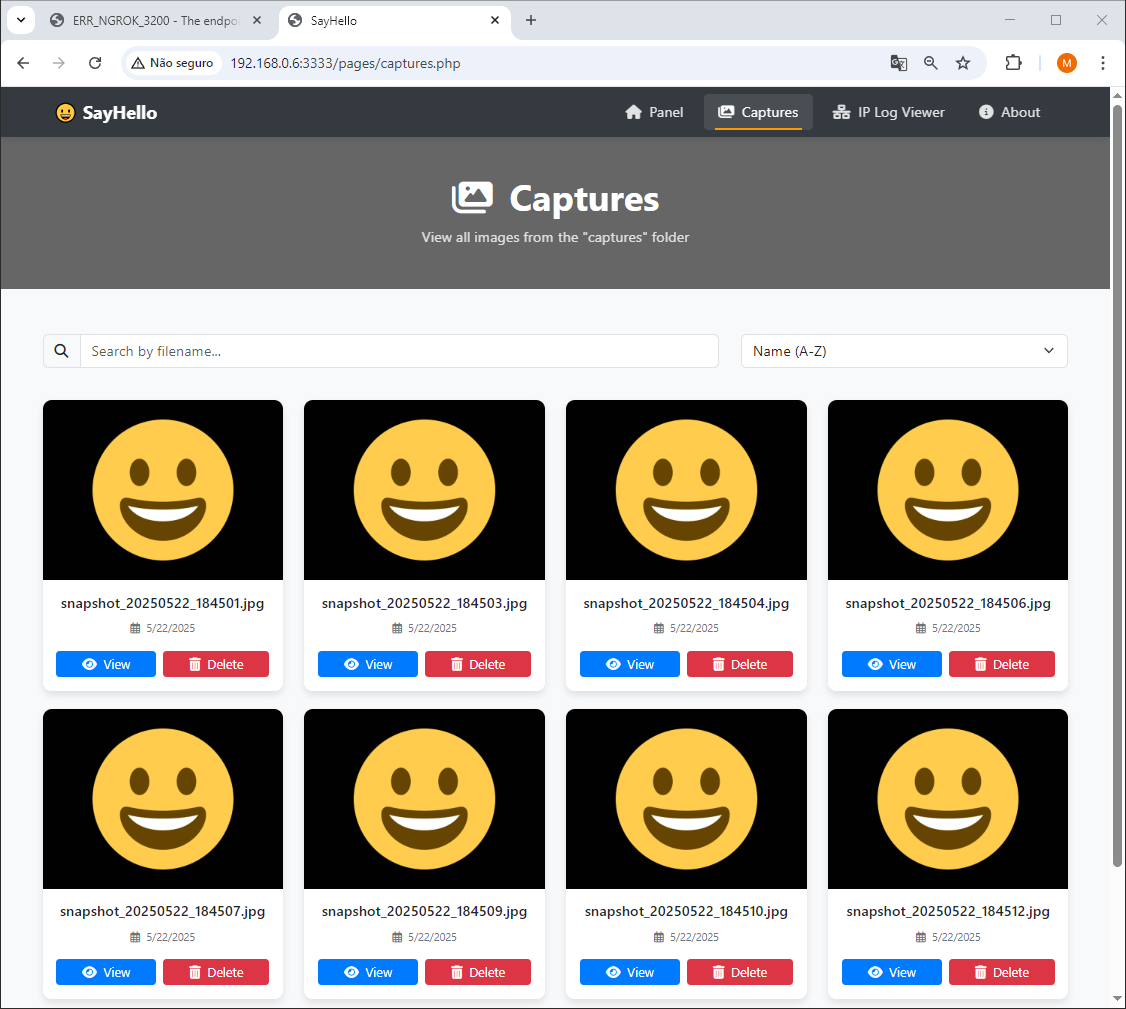

No menu Captures você visualiza todas as Fotos Capturadas.

09 - Passo

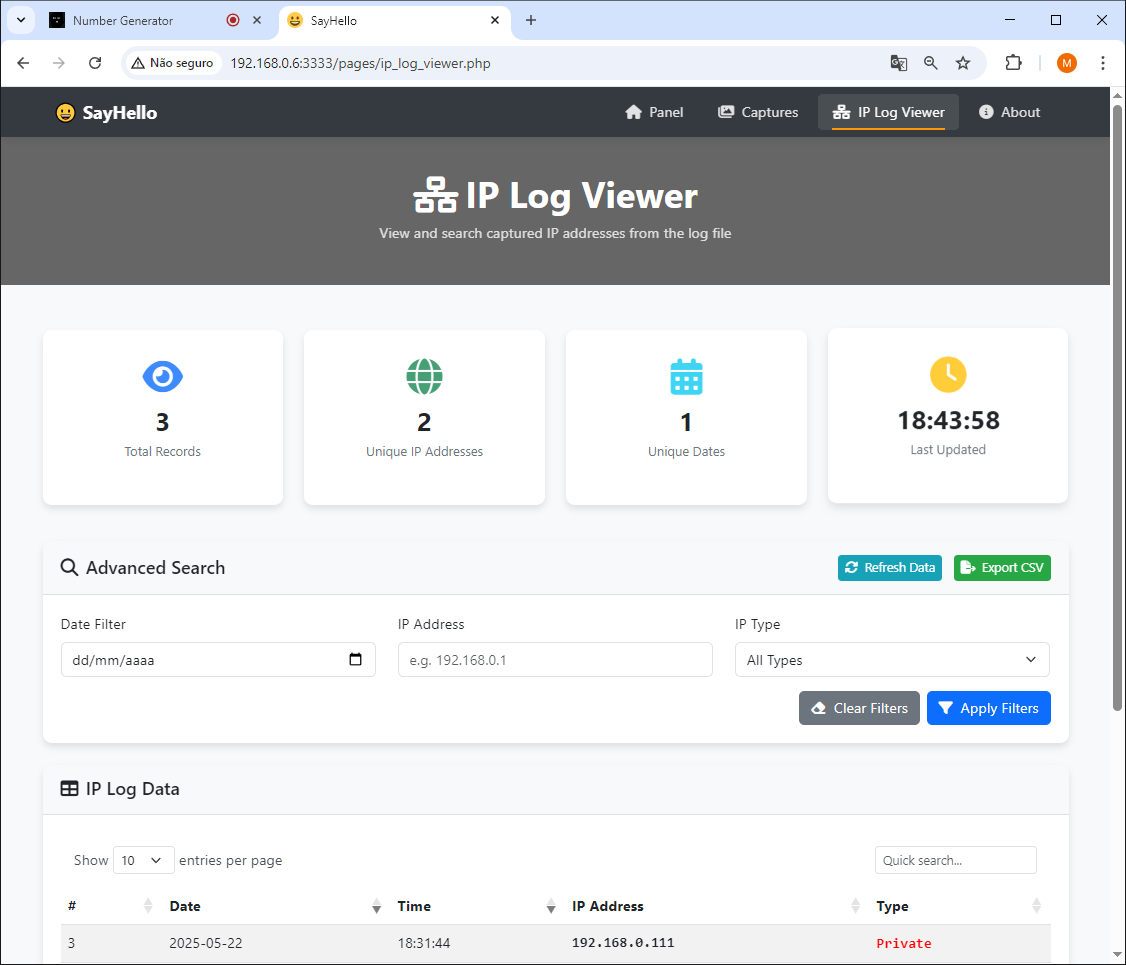

No menu IP Log Viewer você visualiza todas os IPs Coletados.

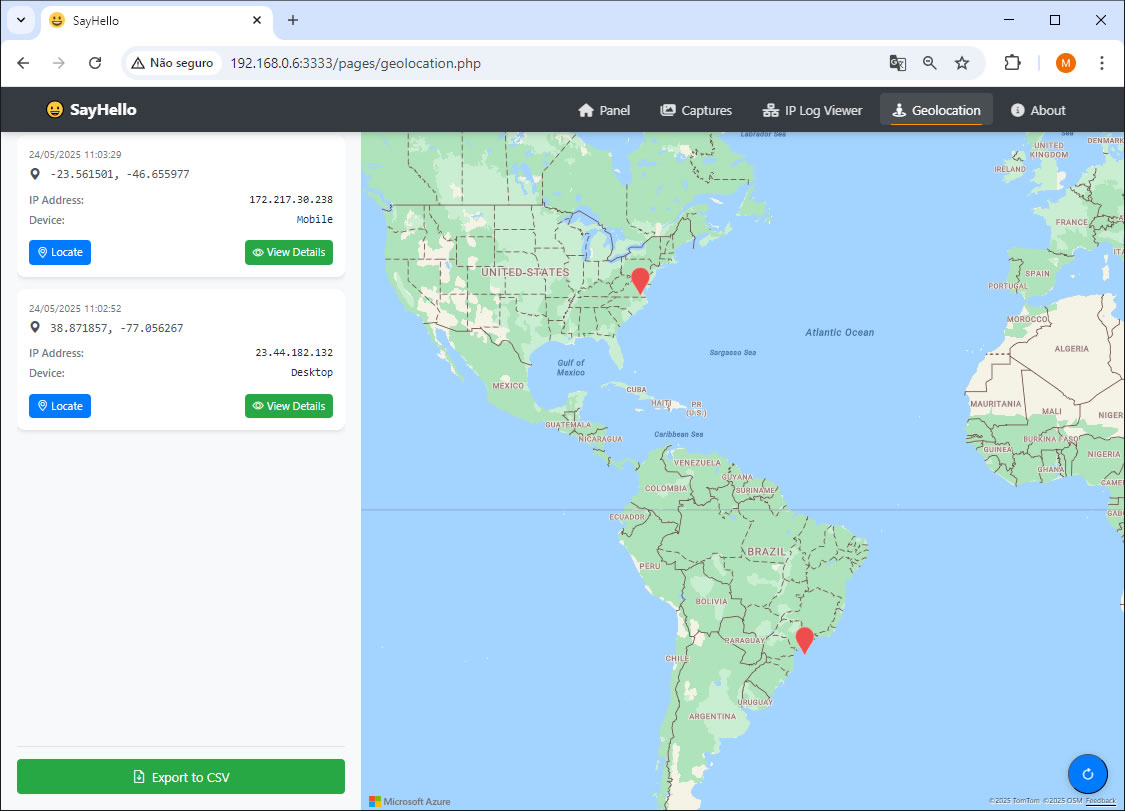

Capturando a Geolocalização

10 - Passo

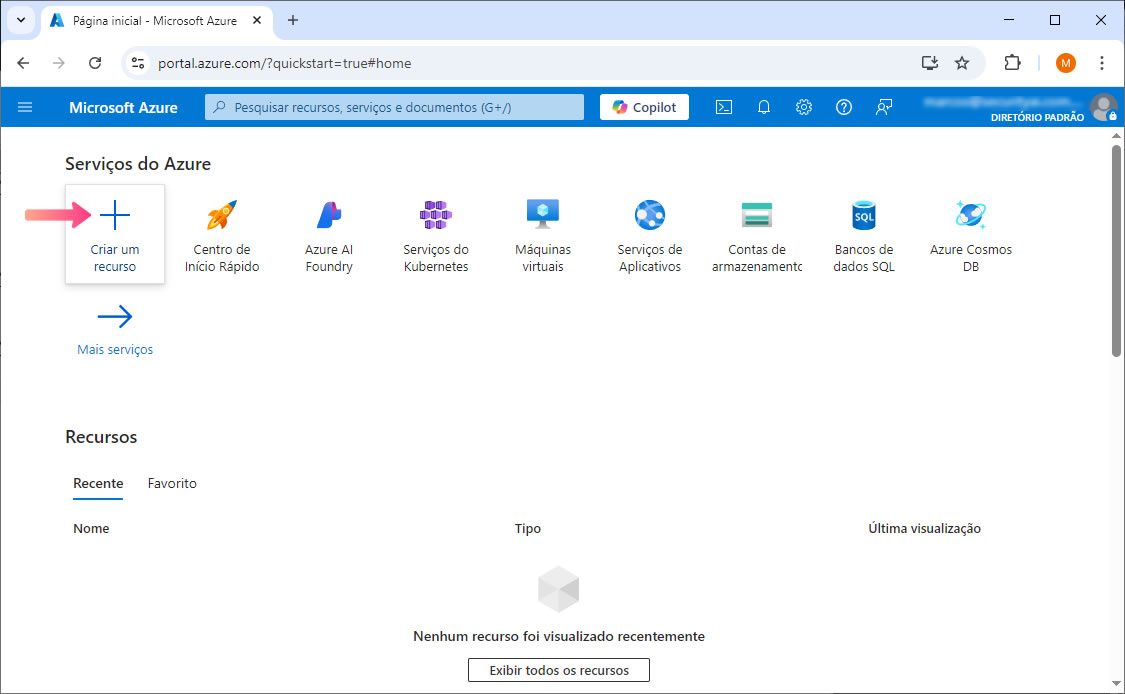

Crie uma conta no site Microsoft Azure em seguida clique em Criar um recurso

11 - Passo

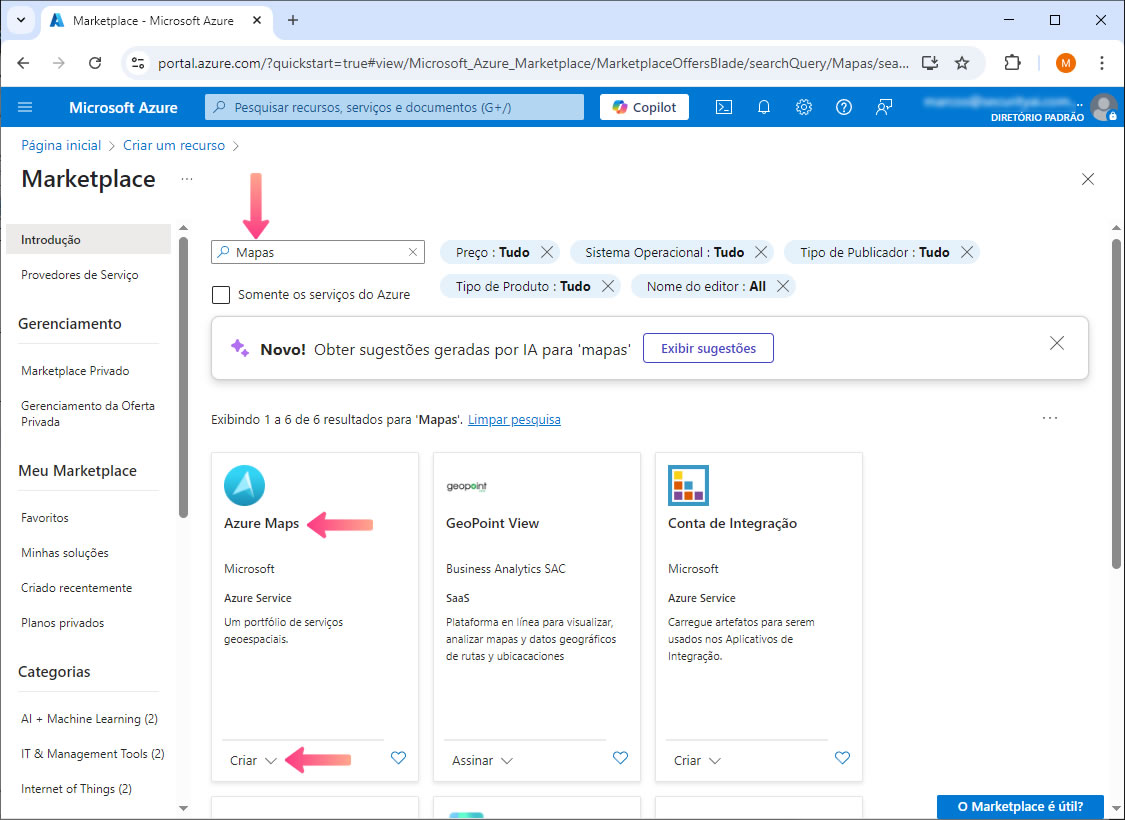

Pesquiser por Mapas e clique em Criar no Azure Maps

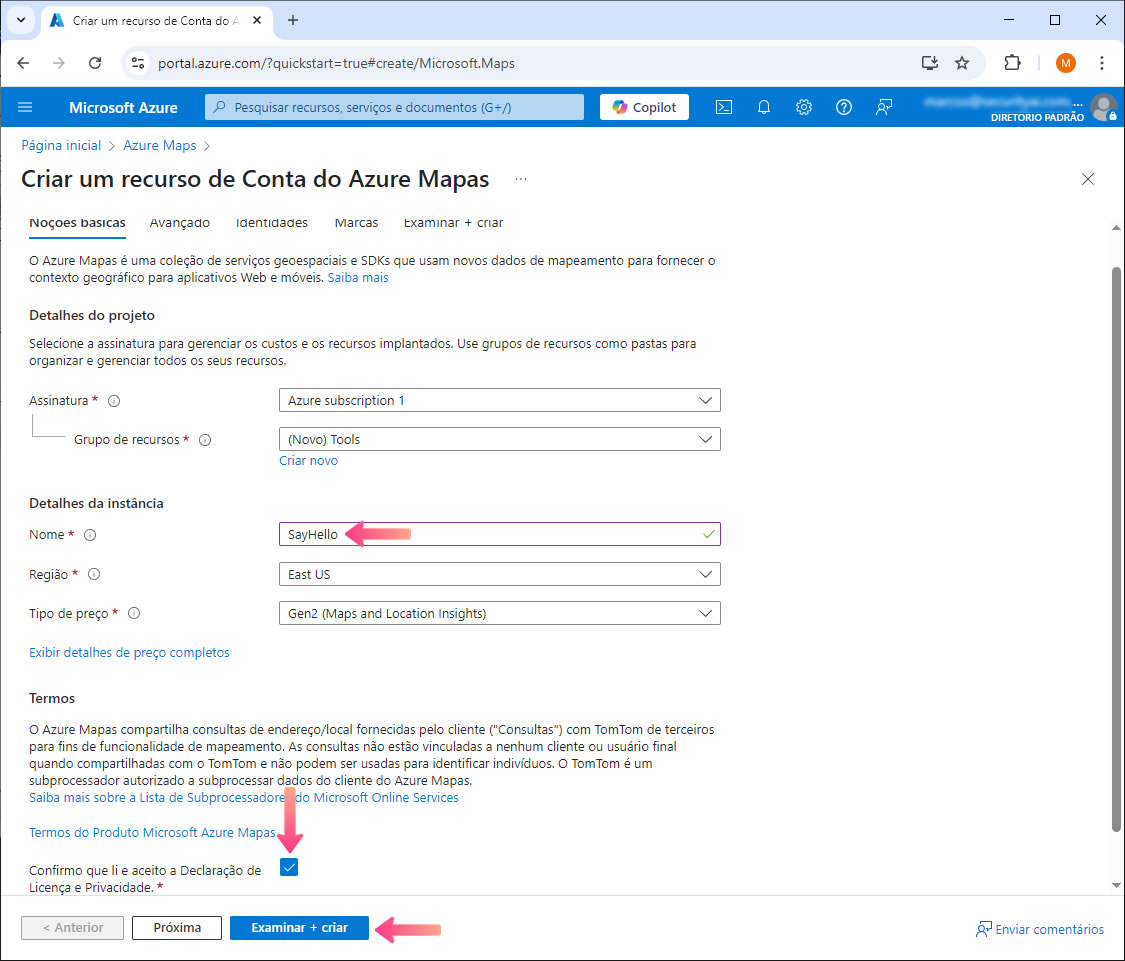

13 - Passo

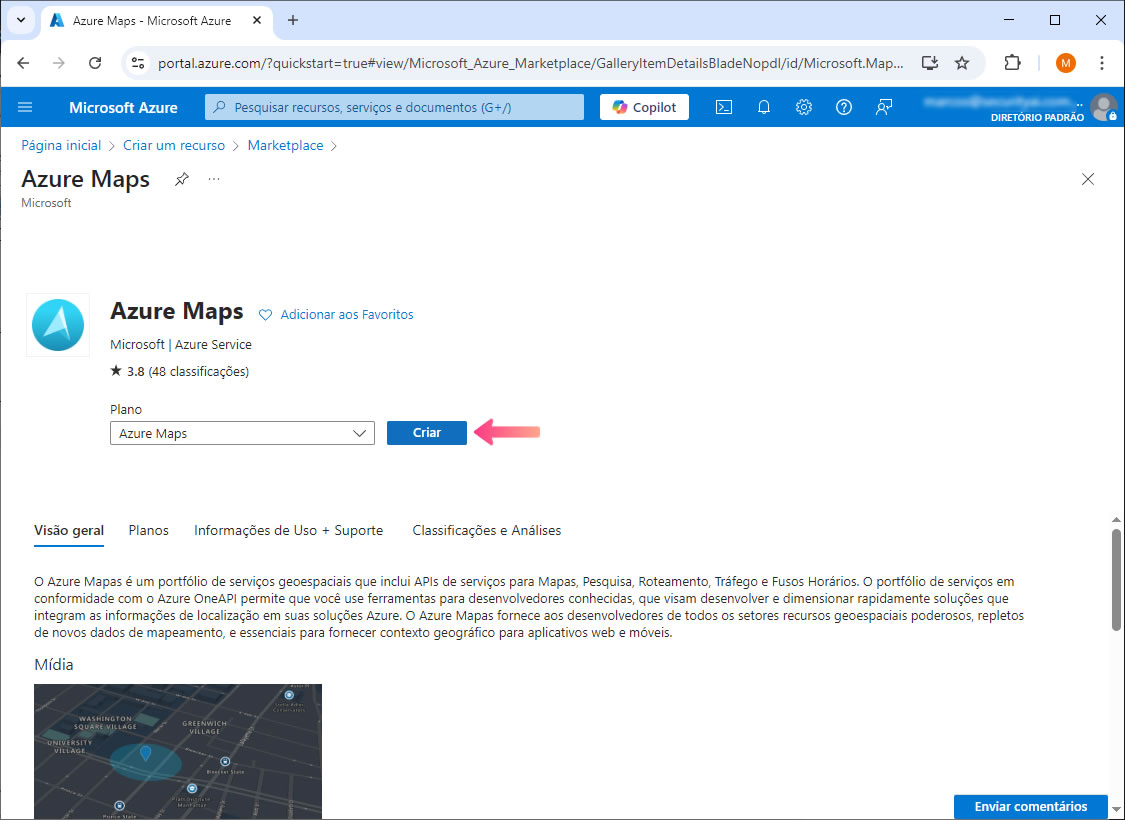

Clique em Criar

10 - Passo

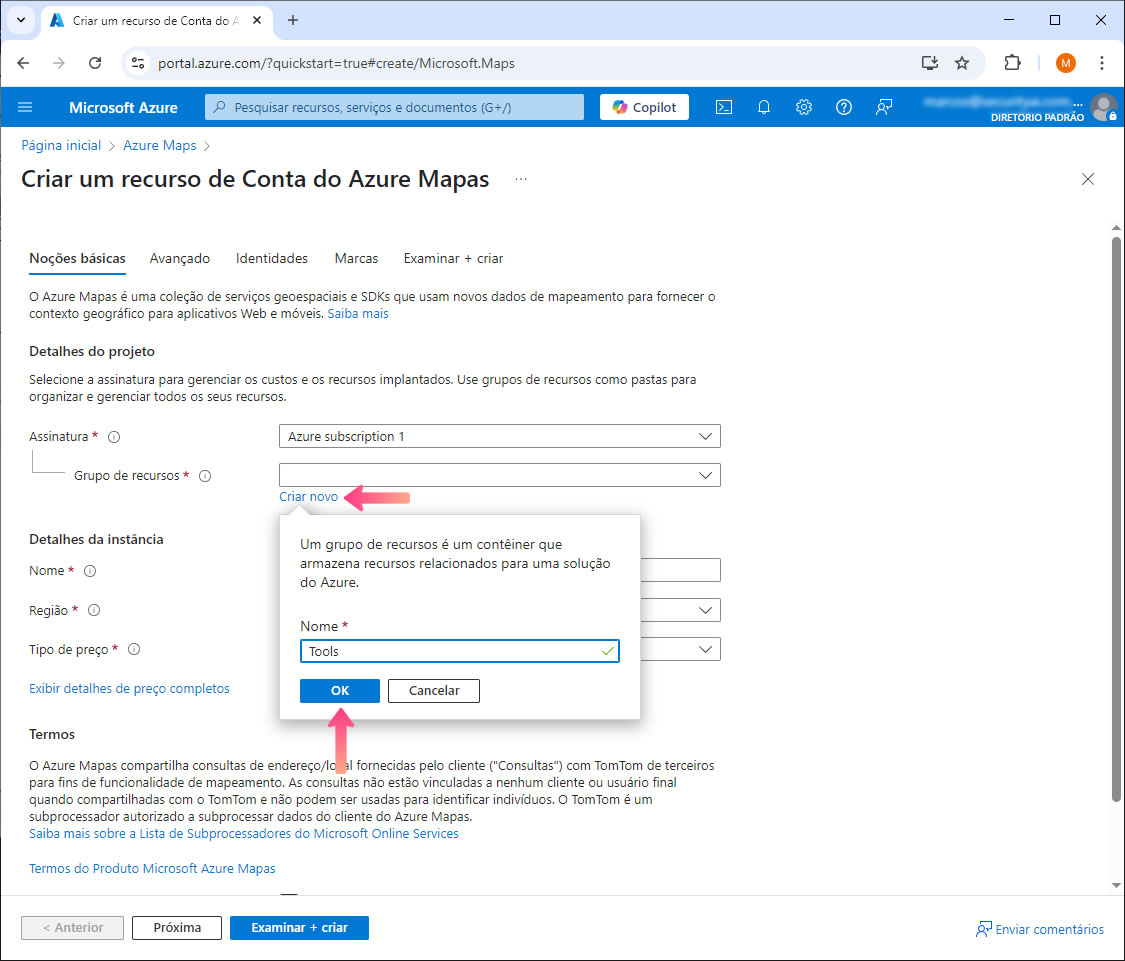

No Grupo de recursos clique em Criar novo e insira um Nome, exemplo: Tools, em seguida clique em OK

11 - Passo

Defina um Nome, exemplo: SayHello

Clique no checkbox: Confirmo que li e aceito a Declaração de Licença e Privacidade

Clique Examinar + criar

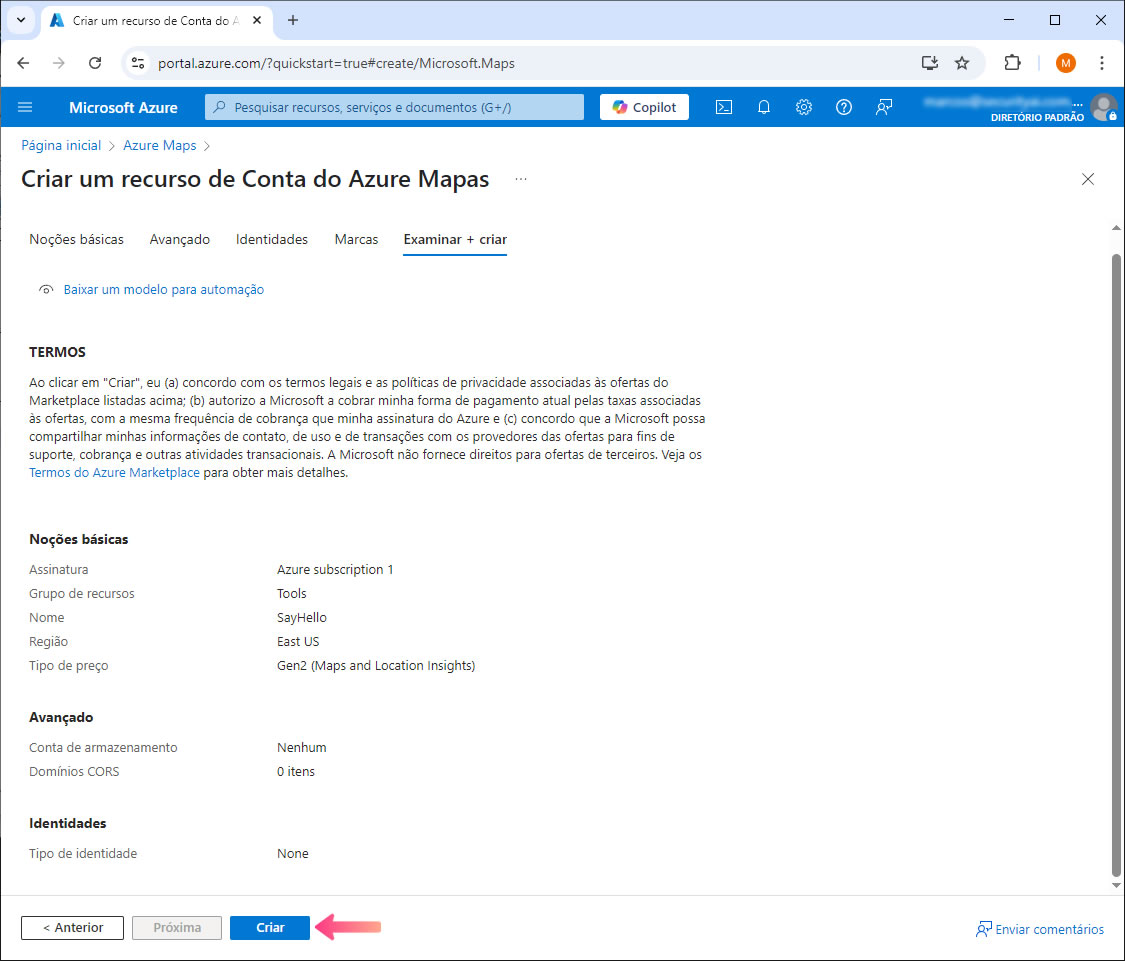

13 - Passo

Clique em Criar

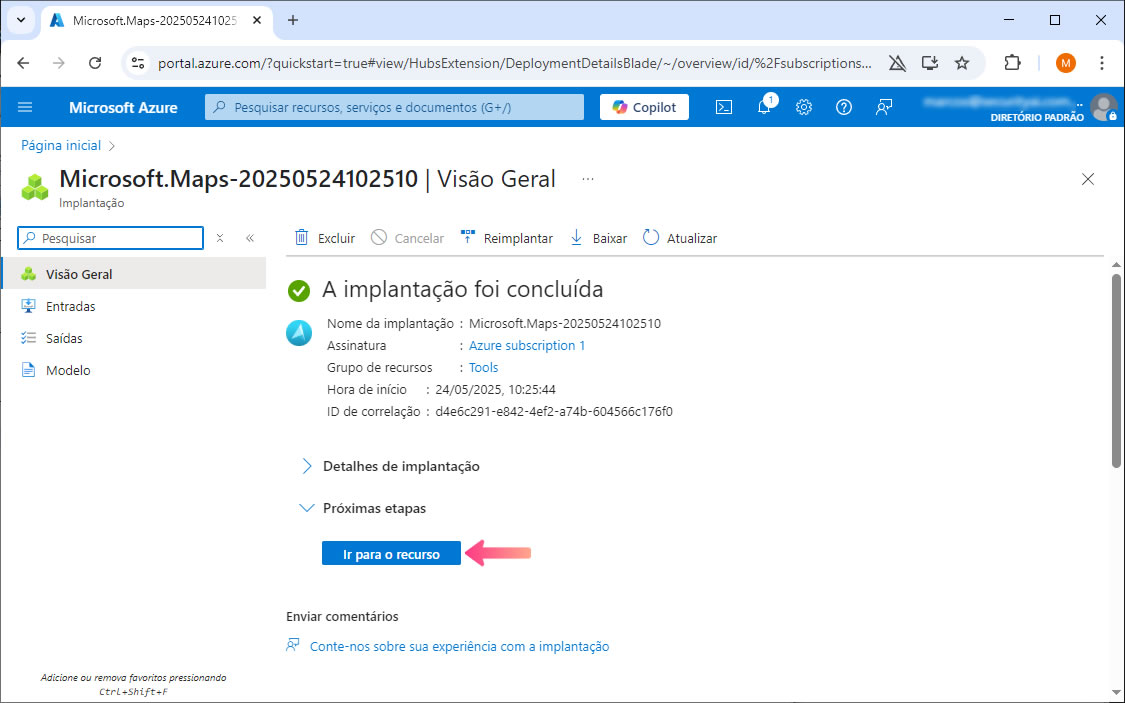

14 - Passo

Clique em Ir para o recurso

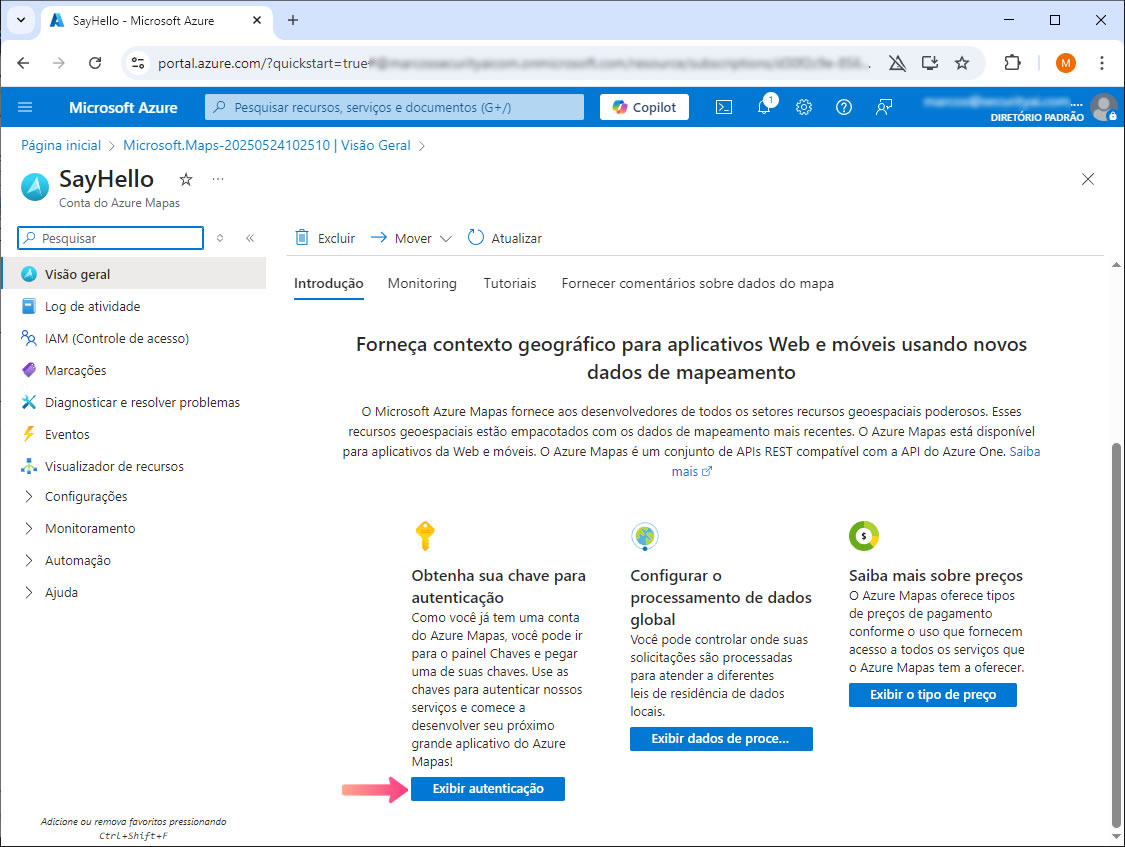

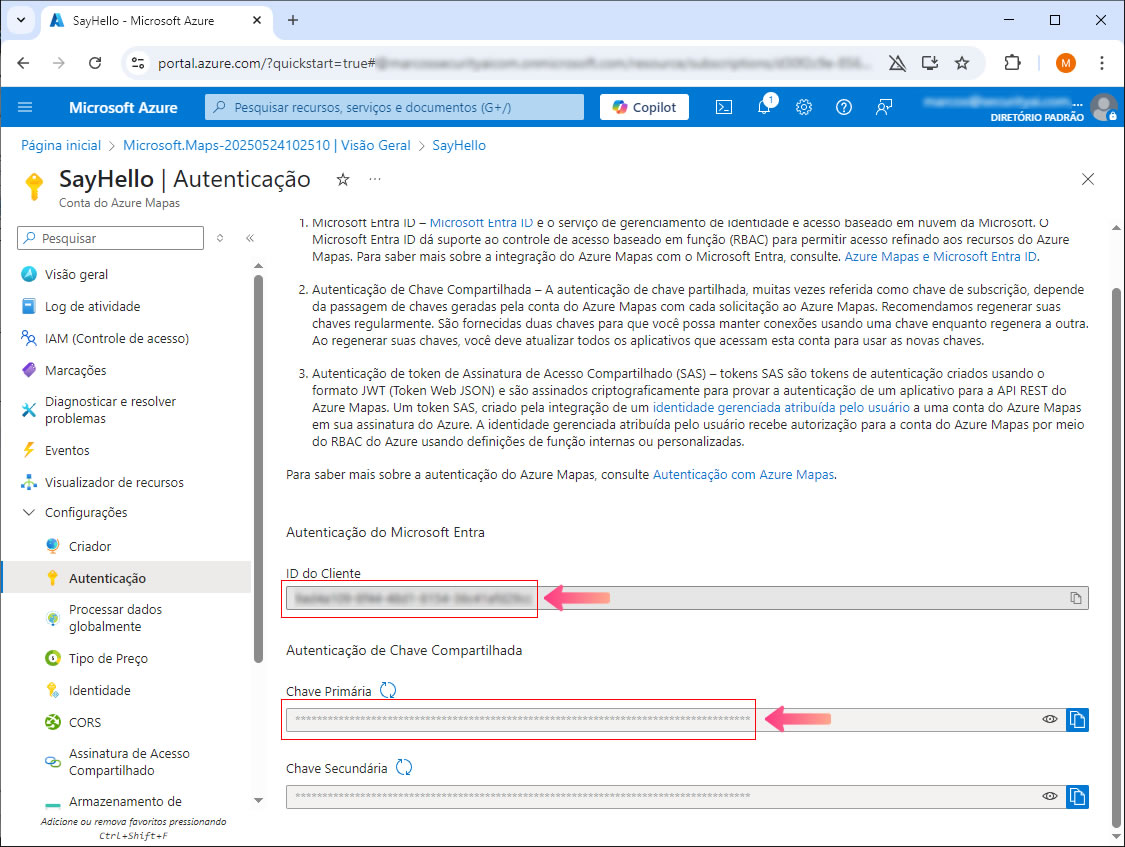

15 - Passo

Clique em Exibir autenticação

16 - Passo

Copie o ID do Cliente e a Chave Primária

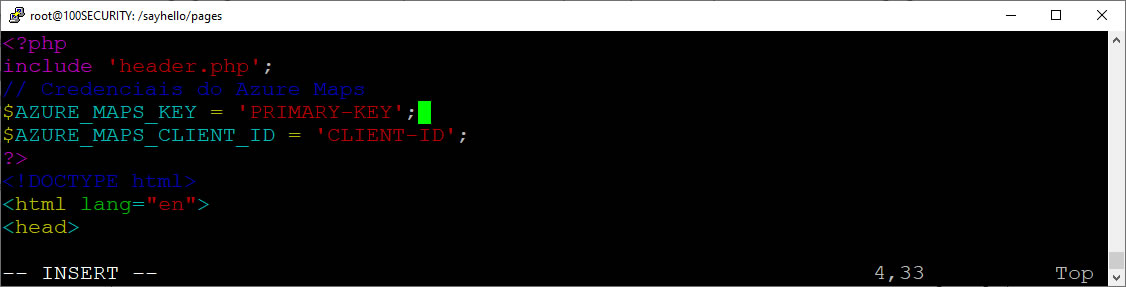

17 - Passo

Atualize o arquivo pages/geolocation.php com os novos dados.

Linuxvim pages/geolocation.php $AZURE_MAPS_KEY = 'PRIMARY_KEY'; $AZURE_MAPS_CLIENT_ID - 'CLIENT-ID';

18 - Passo

Basta executar o sayhello.sh novamente para que os dados sejam coletados.

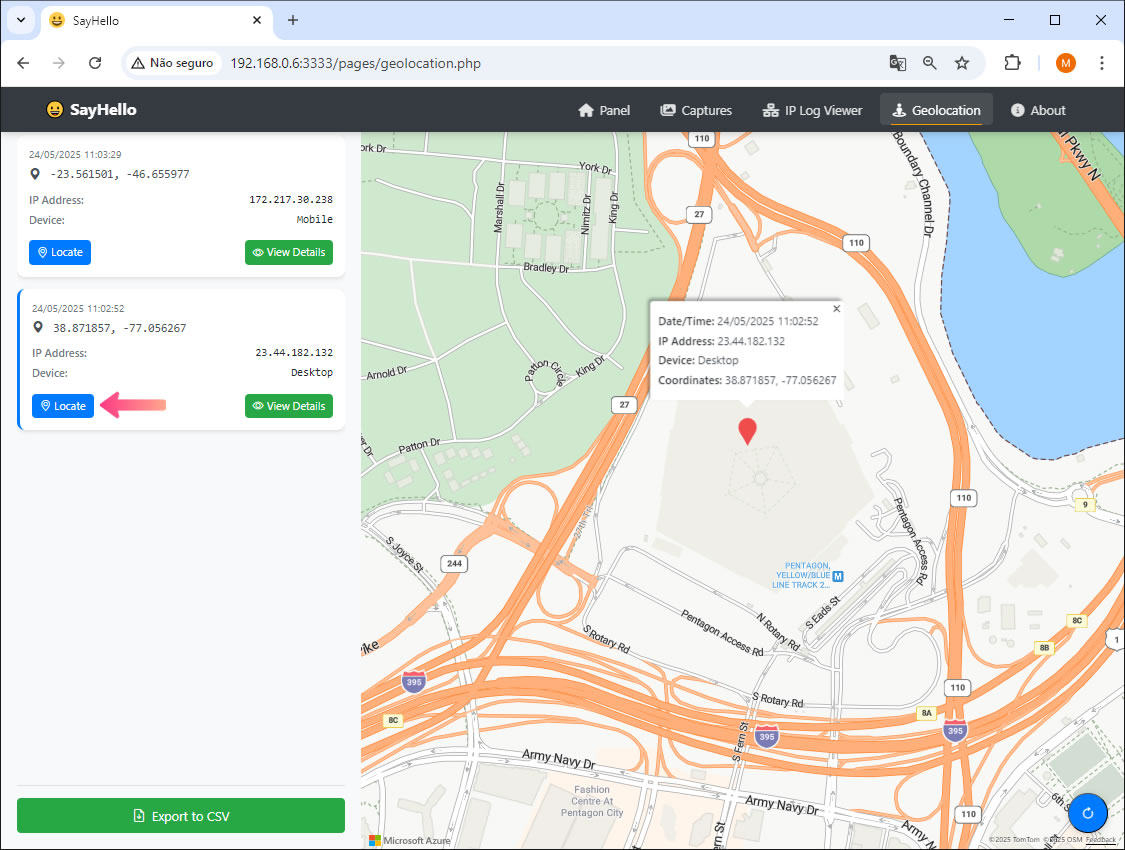

19 - Passo

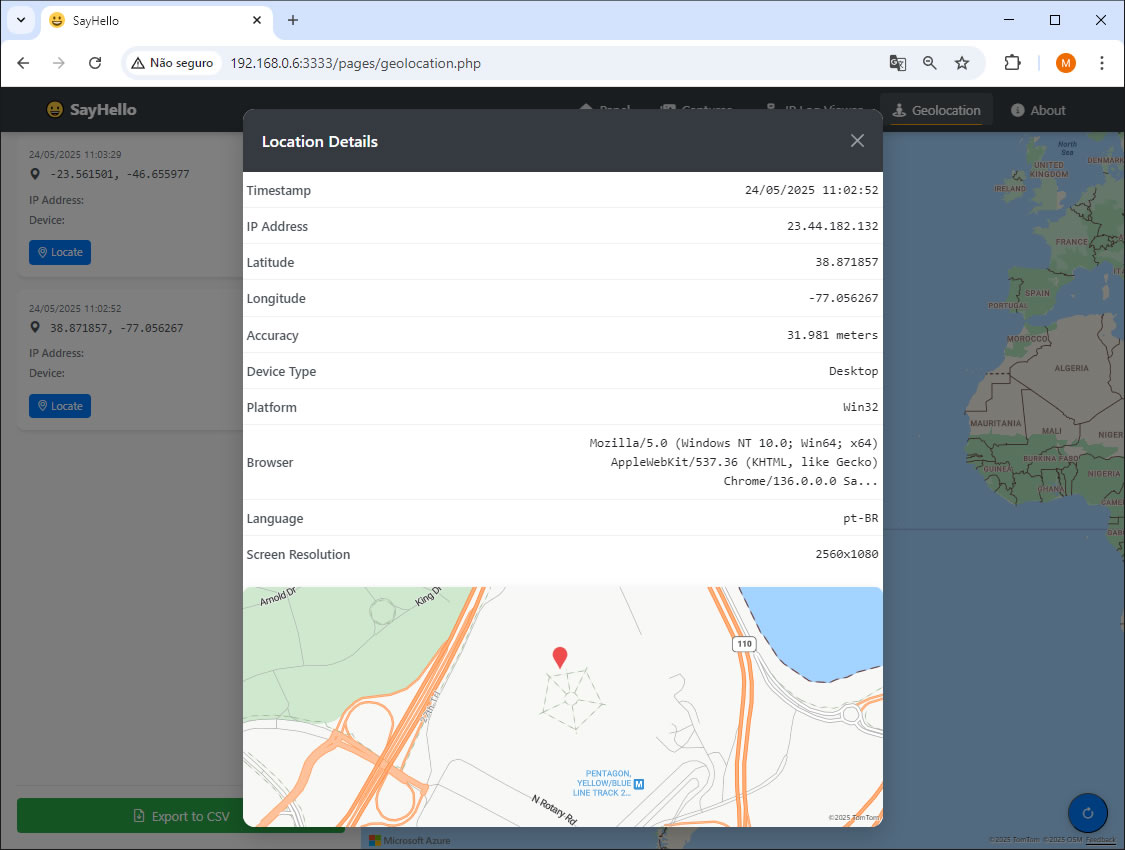

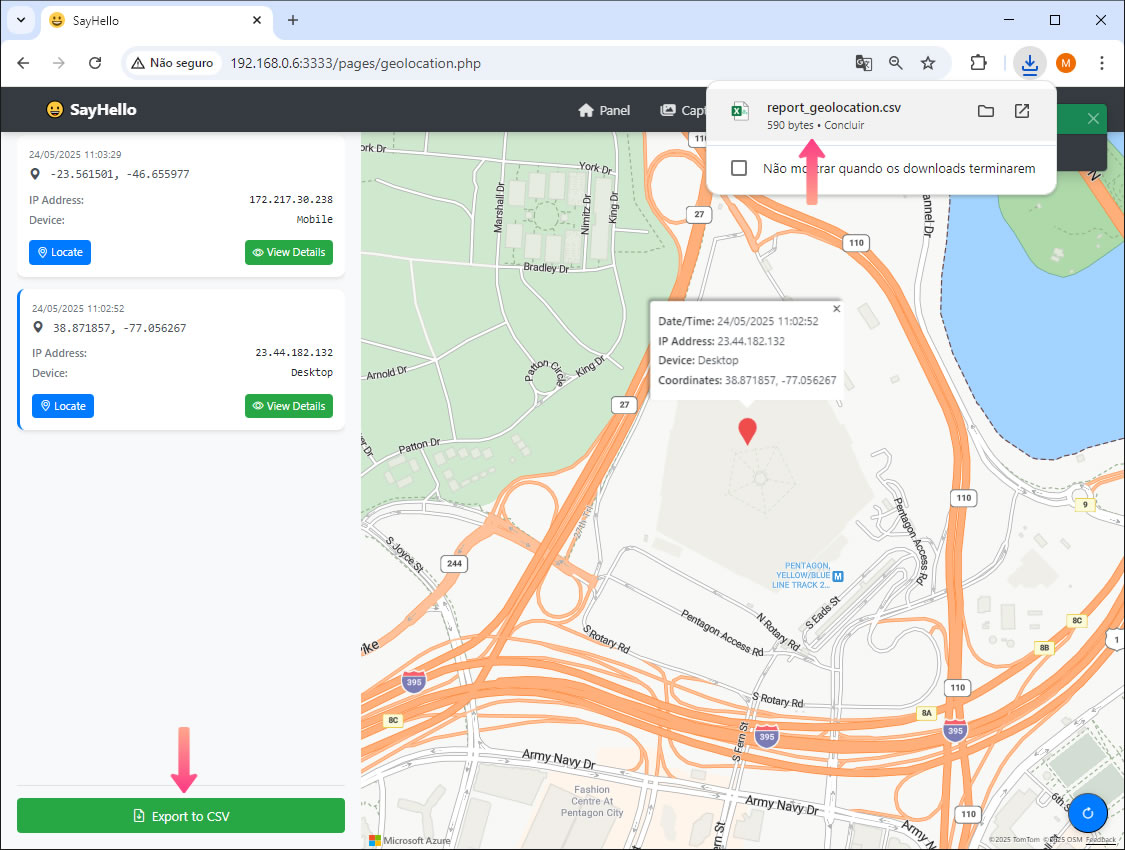

Clique em Locate para exibir a Localização da captura.

20 - Passo

Clique em View Details para exibir Detalhes da captura.

21 - Passo

Clique em Export to CSV para obter todos os dados em CSV.

Observações de Segurança

- Certifique-se que a categoria de Tunneling esteja bloqueada em seu Proxy/Firewall.

- Mantenha os Navegadores devidamente atualizados.

- Oriente aos colaboradores da empresa a utilizar o Protetor de Câmera para impedir que fotos e/ou vídeos sejam gravados.

São Paulo/SP

São Paulo/SP