BloodHound – Instalação no Kali Linux

O BloodHound é ferramenta poderosa e que pode ser utilizada para realizar a escalação de privilégio durante um PenTest. Por um outro lado você também pode se antecipar e evitar que uma exploração seja realizada identificando a relação dos objetos do Active Directory.

Projeto : github.com/BloodHoundAD/BloodHound

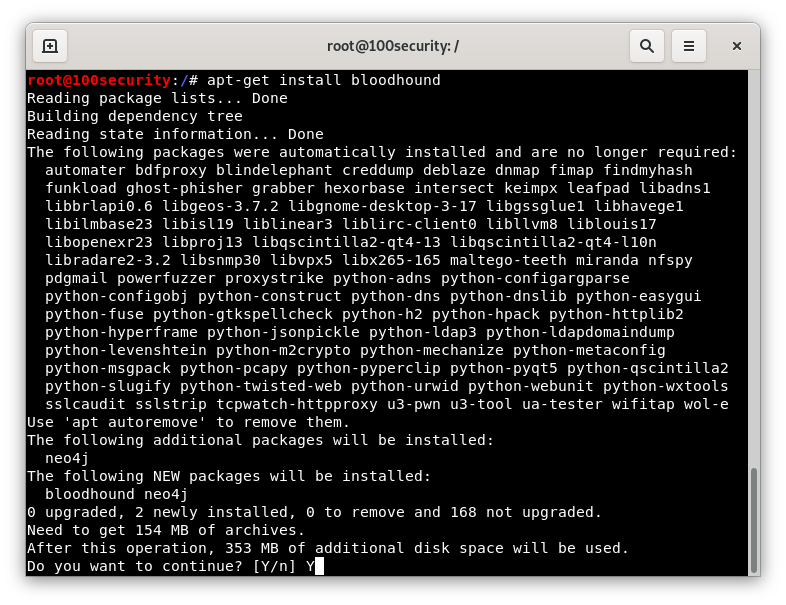

01 - Passo

Realize a instalação do BloodHound executando o comando :

Linuxapt-get install bloodhound

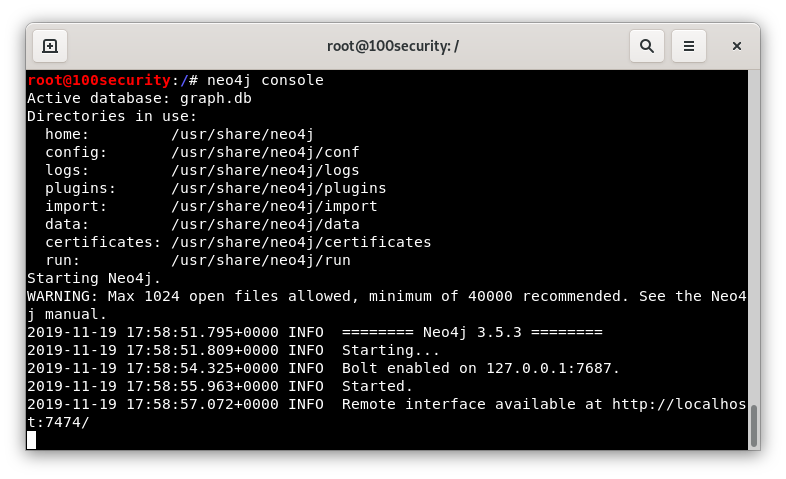

02 - Passo

Para configurar o banco de dados Neo4J execute o comando abaixo e em seguida acesse: http://localhost:7474.

Linuxneo4j console

03 - Passo

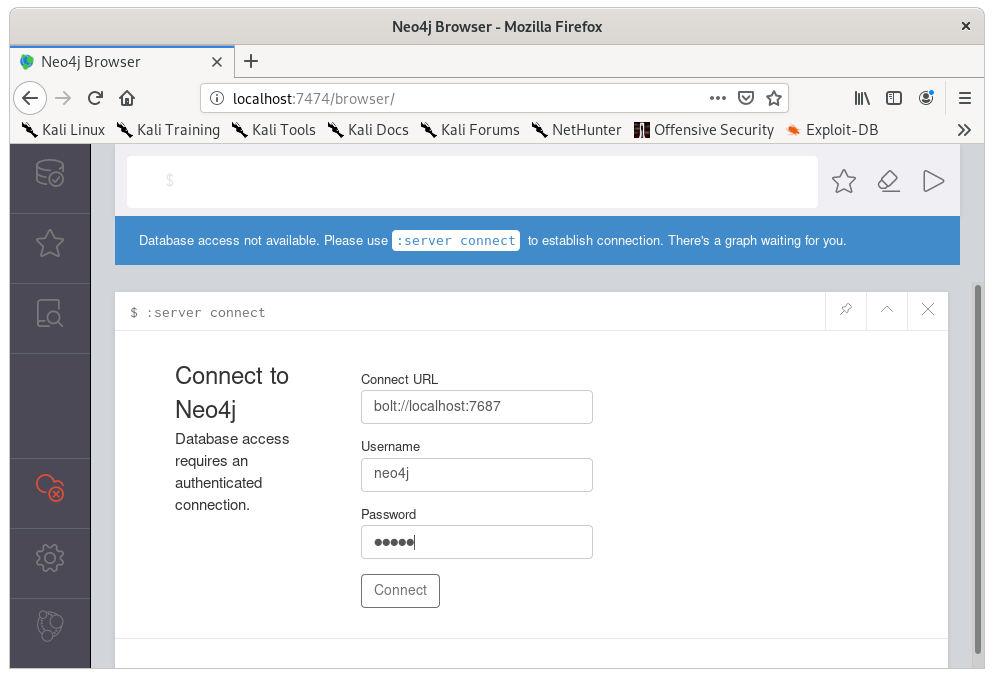

Após acessar a url: http://localhost:7474 insira o usuário e senha, em seguida clique em Connect.

Username: neo4j

Password: neo4j

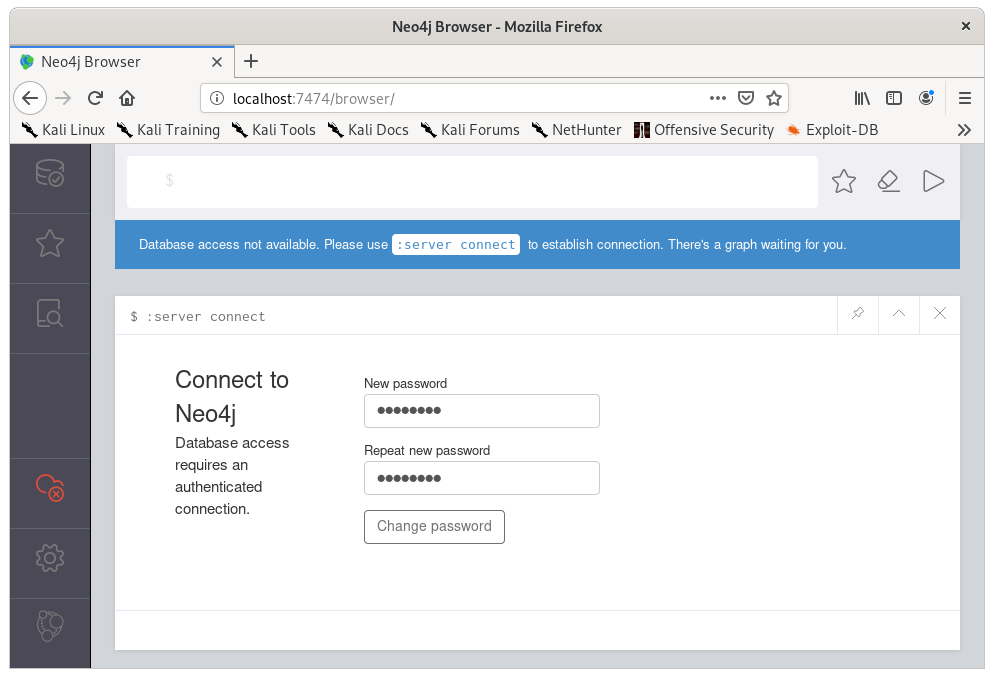

04 - Passo

Realize a alteração da senha do banco de dados e clique em Change password.

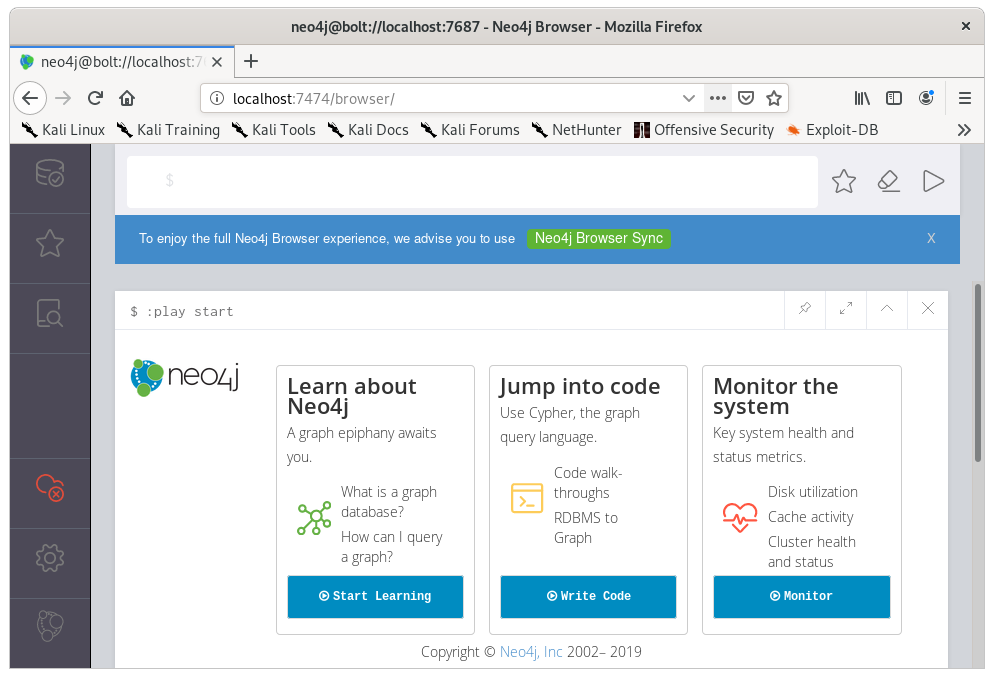

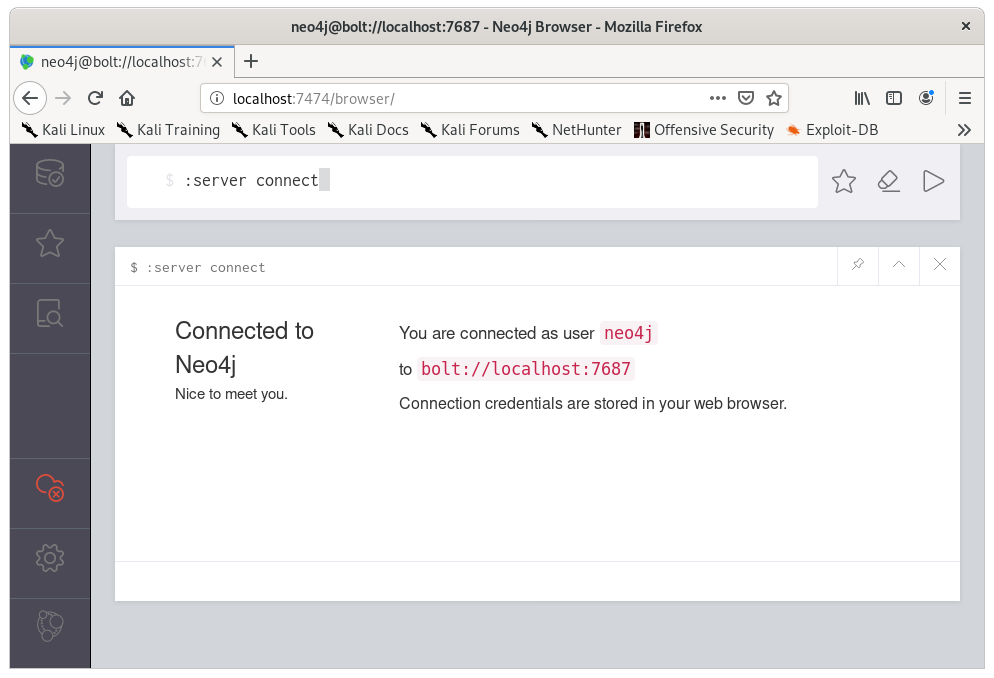

05 - Passo

Role até o fim da página para certificar que a conexão foi estabelecida com sucesso.

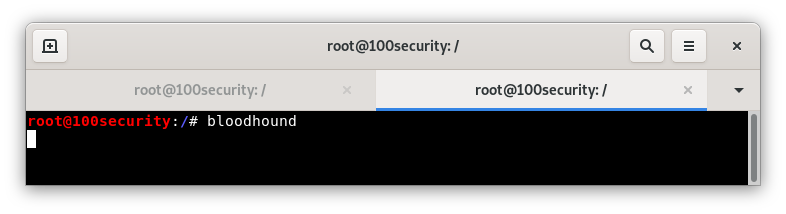

06 - Passo

Para iniciar o BloodHound execute:

Linuxbloodhound

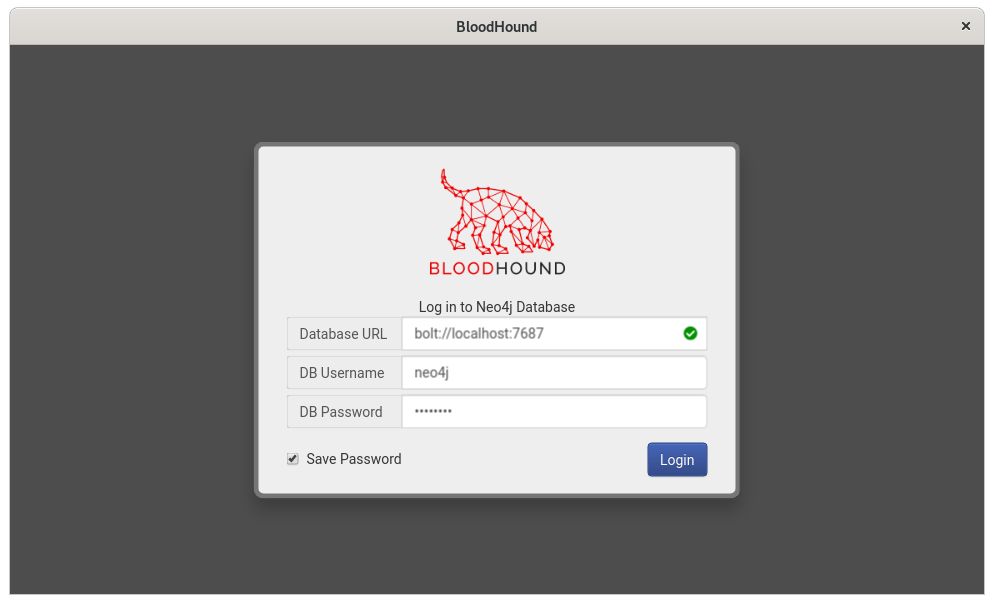

07 - Passo

Informe o usuário neo4j e a senha que foi definida no 04 - Passo.

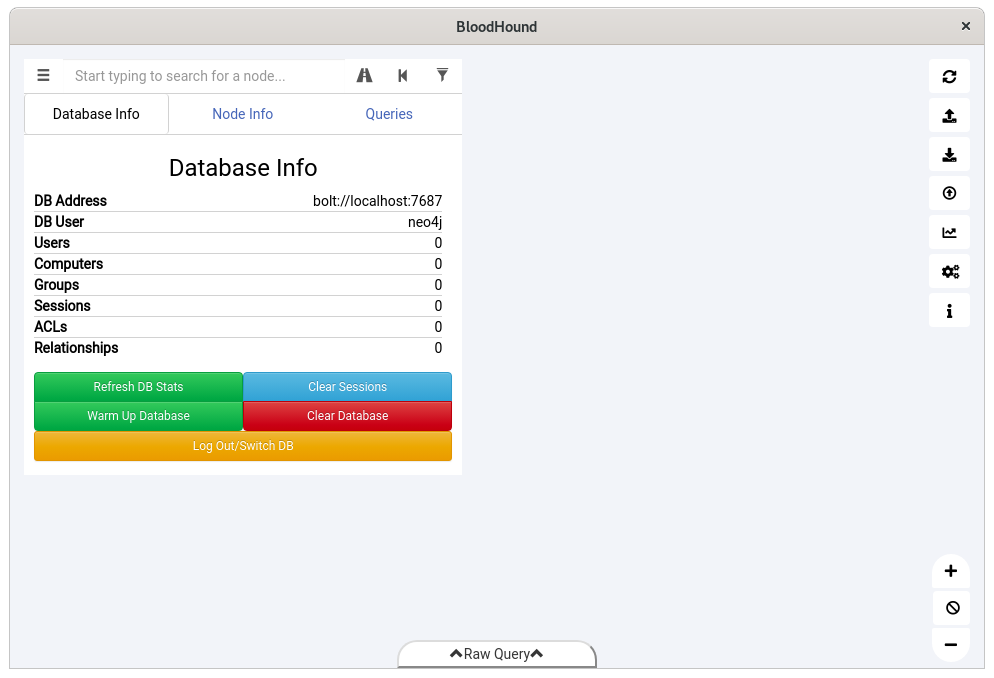

08 - Passo

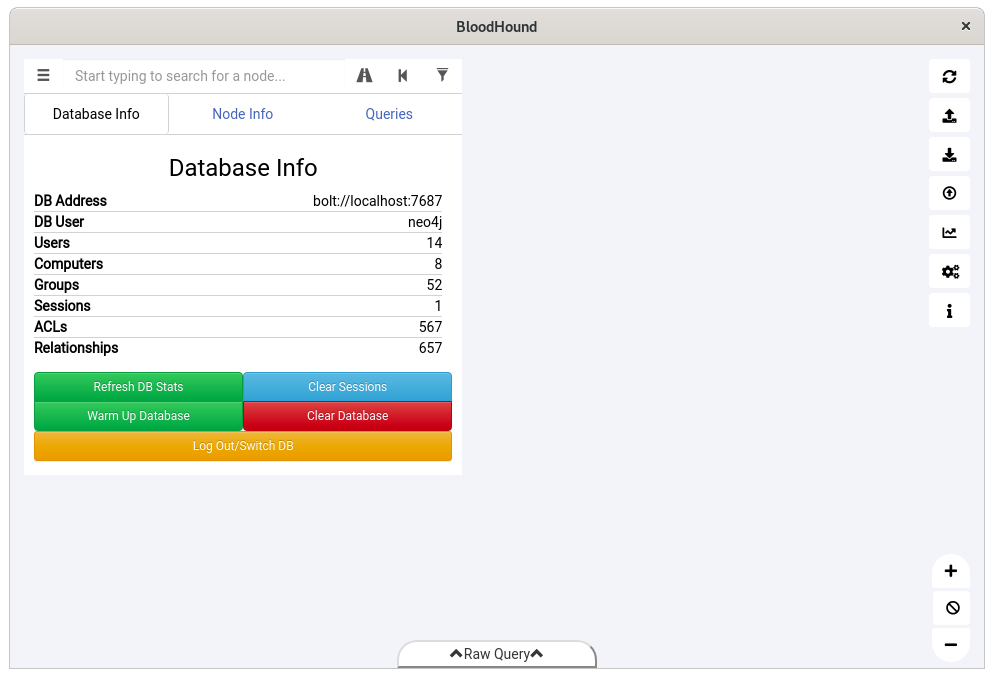

Observe que o banco de dados está vazio.

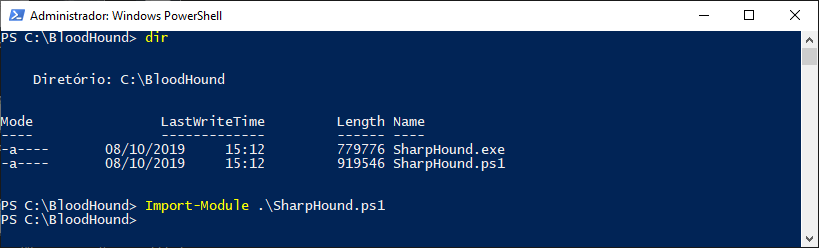

09 - Passo

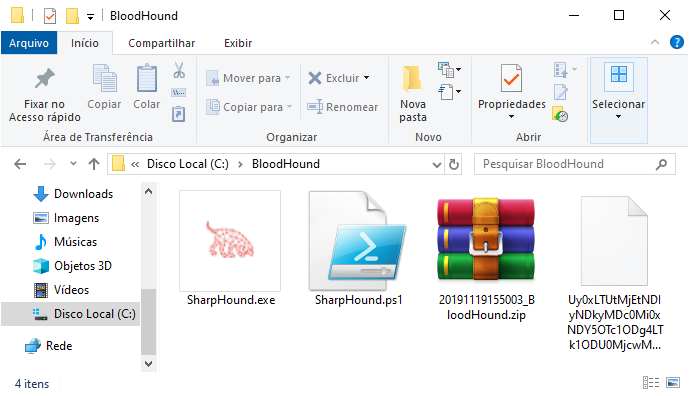

Agora vamos executar o SharpHound para extrair as informações e popular o banco de dados Neo4j.

- Caso queira realizar o download do git completo do BloodHound: clique aqui!

- Para realizar o download apenas dos scripts: clique aqui!

Para este exemplo e coloquei a pasta BloodHound no C:

Importe o Módulo executando o comando:

Windowsdir Import-module .\SharpHound.ps1

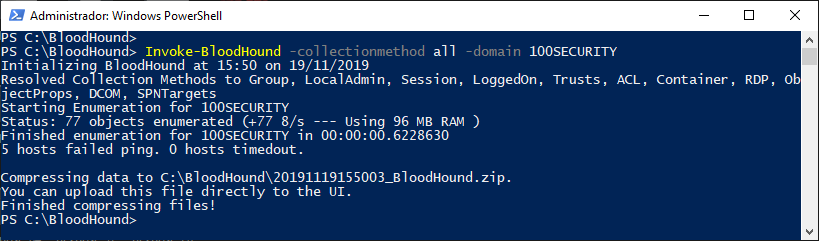

10 - Passo

Em seguida digite o comando abaixo para coletar todas as informações do domínio desejado, neste exemplo: 100SECURITY.

WindowsInvoke-BloodHound -collectionmethod all -domain 100SECURITY

Observação :

O tempo de execução deste script pode variar de acordo com a quantidade de objetos existentes no Active Directory.

11 - Passo

Após a execução será gerado um arquivo .BIN e um arquivo .ZIP contendo todas as informações coletadas.

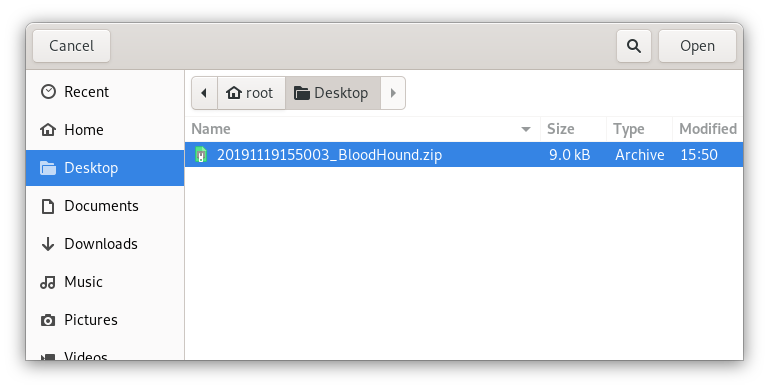

12 - Passo

Realize o Upload deste arquivo .ZIP para dentro do BloodHound.

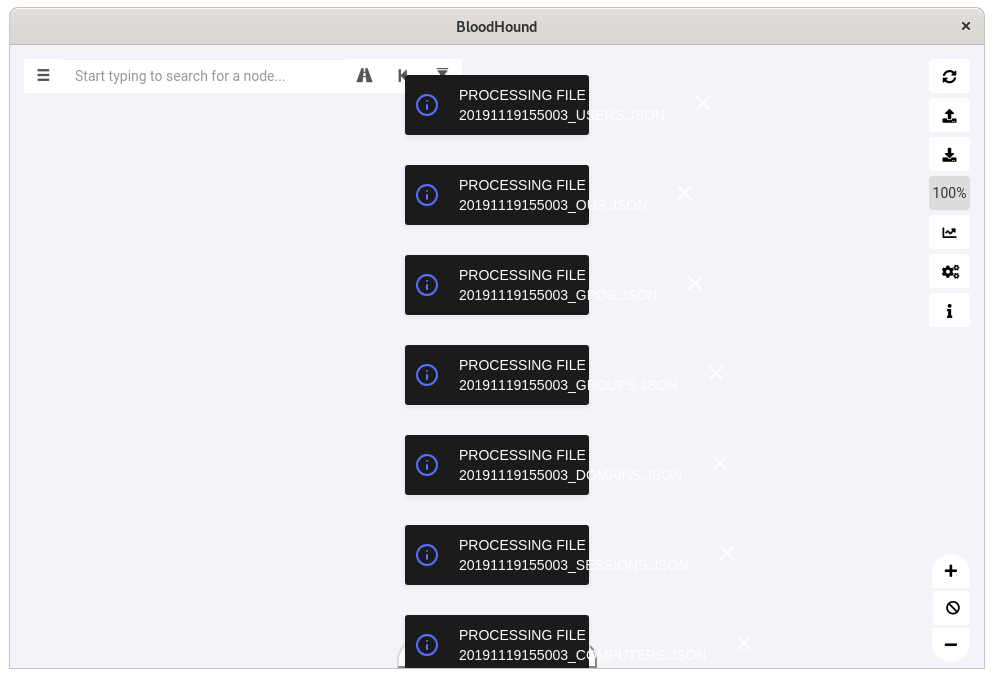

13 - Passo

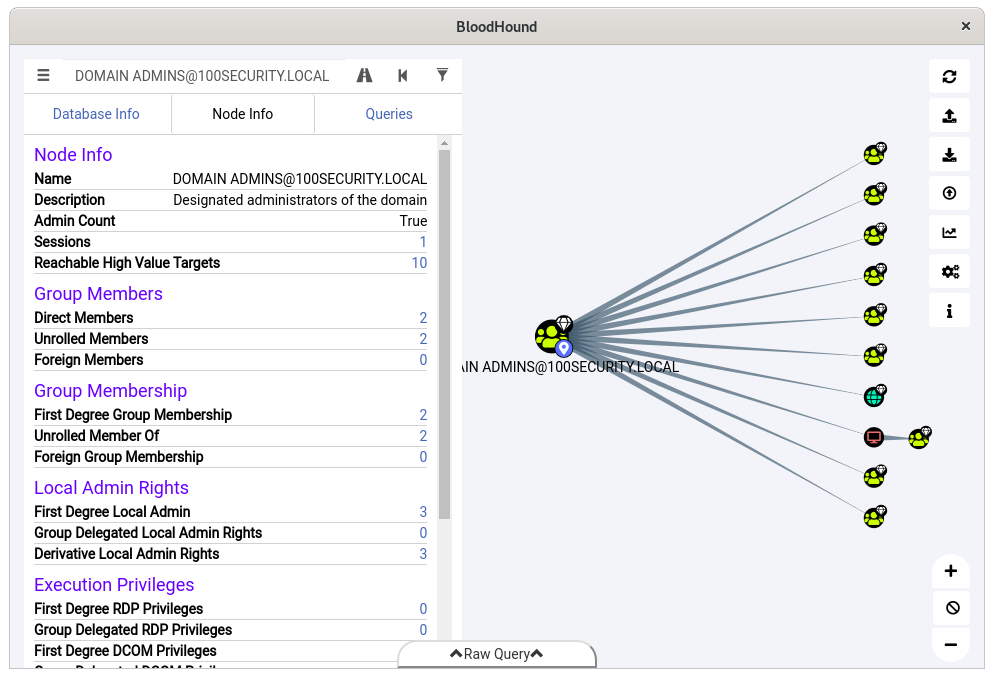

Observe que o banco de dados já armazena as informações coletadas do Active Directory.

14 - Passo

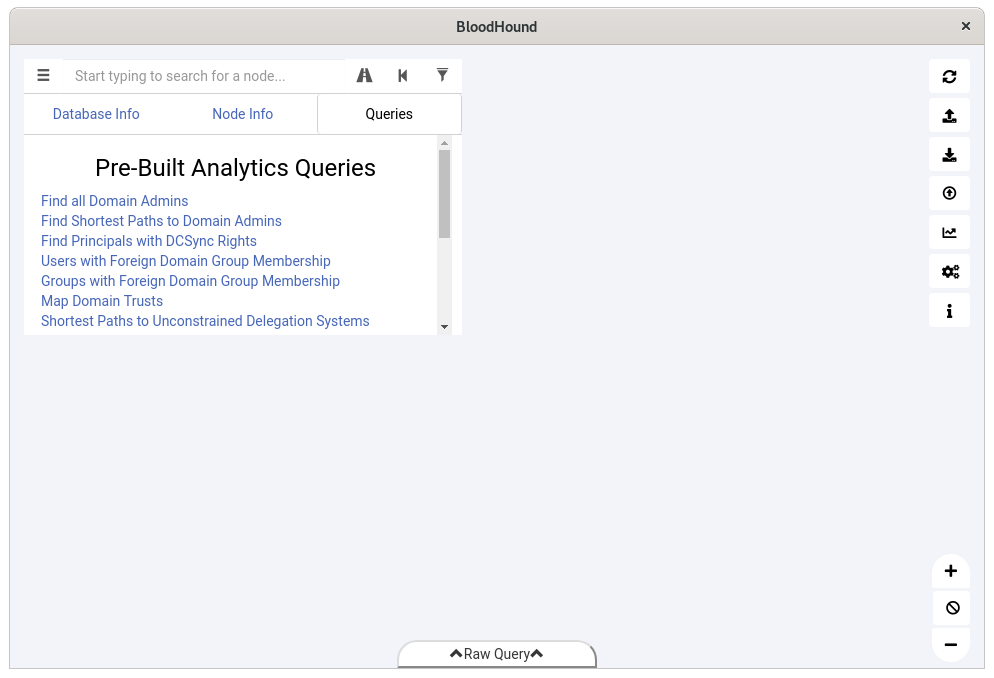

Clique na aba Queries para iniciar as consultas.

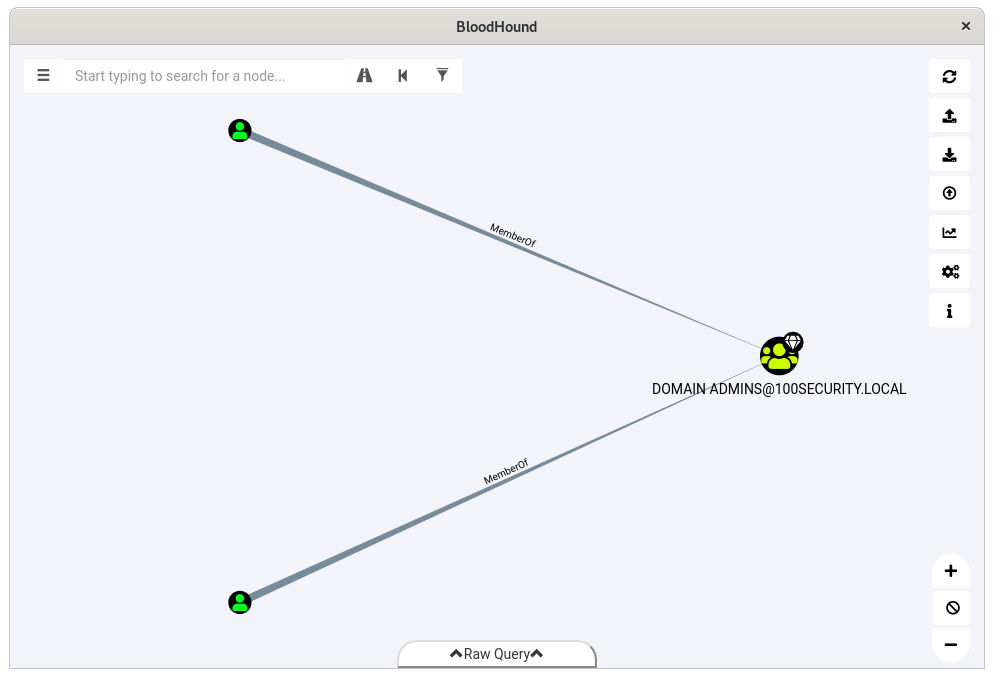

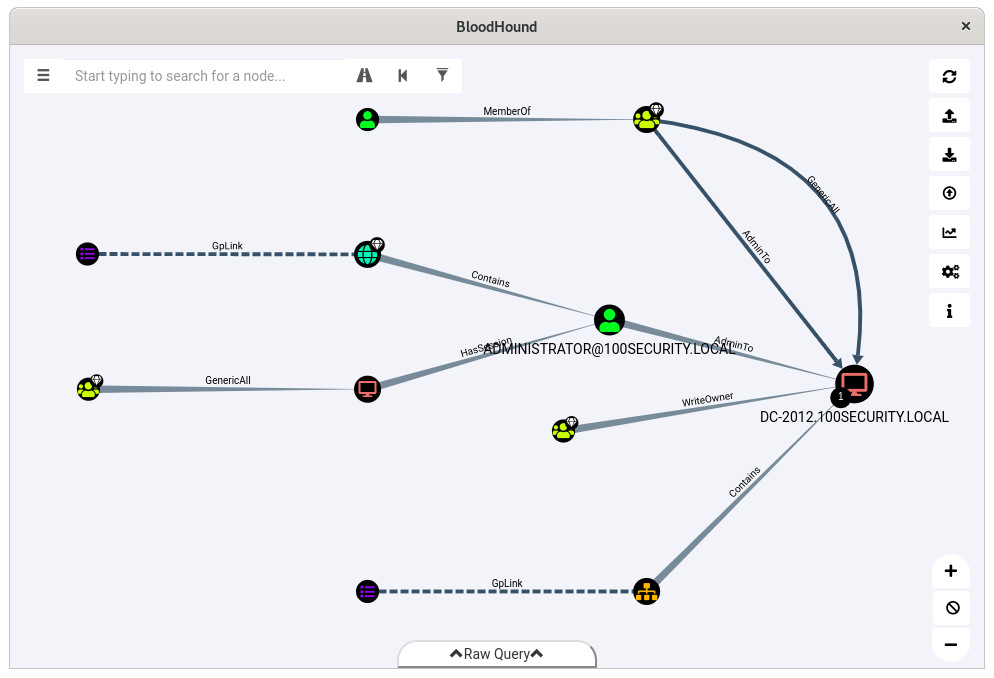

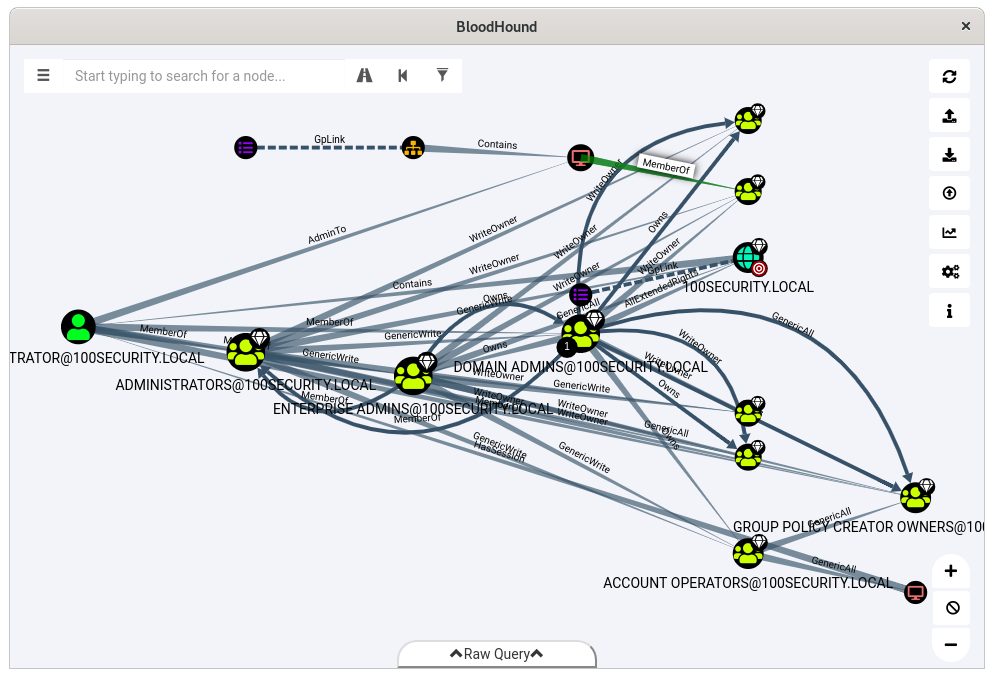

Find all Domain Admins

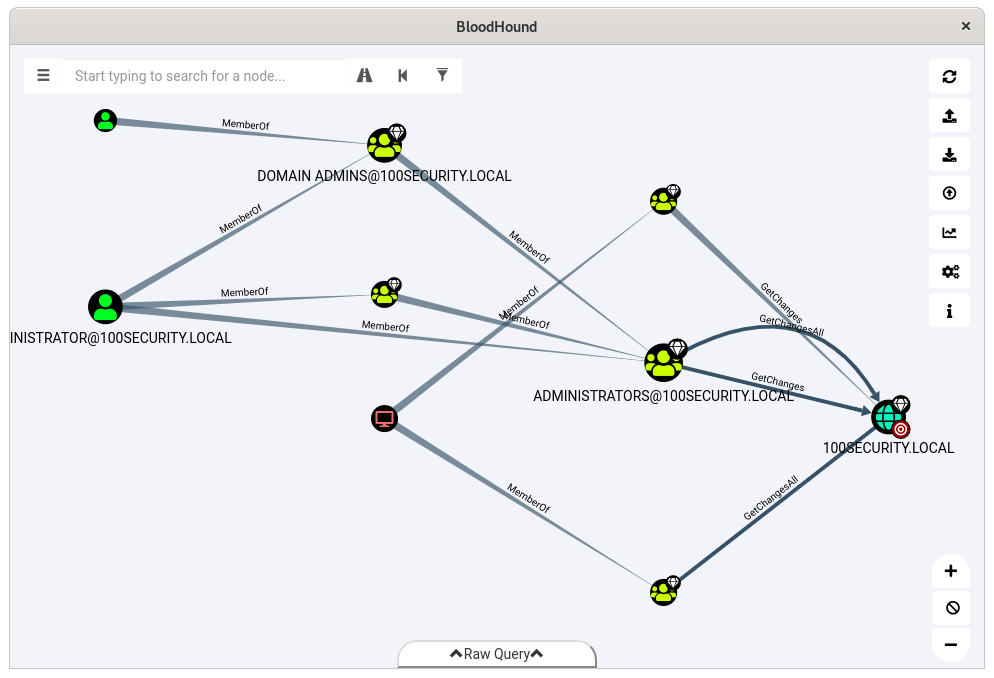

Find Principals with DCSync Rights

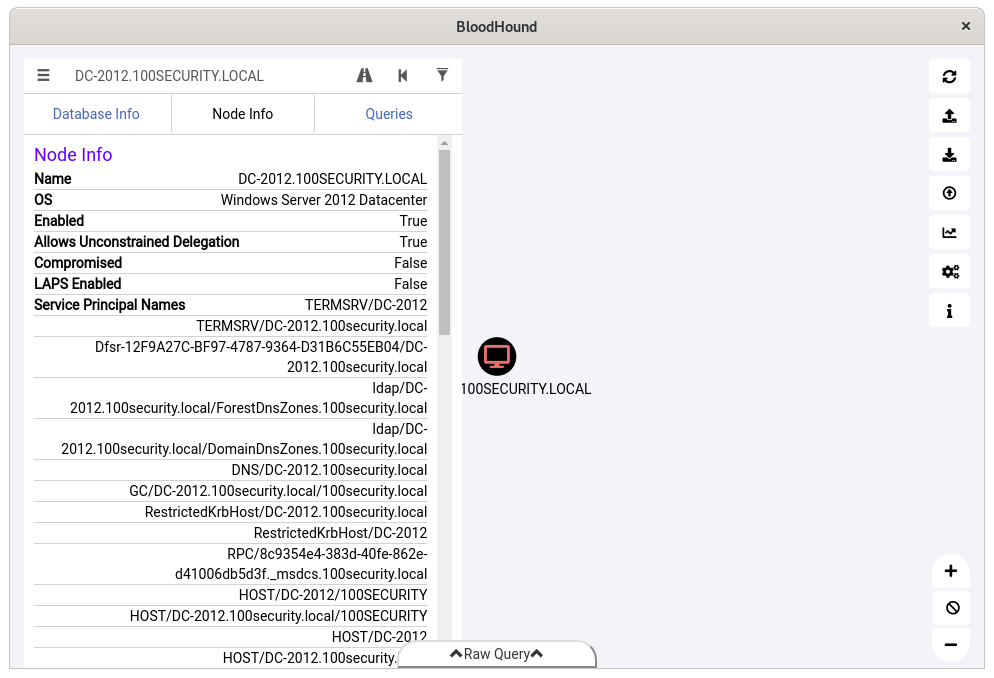

Shortests Paths to Unconstrained Delegation Systems

Shortest Paths to High Value Targets

Pesquisa por Domain Admins

Pesquisa por Host

São Paulo/SP

São Paulo/SP